Inleiding

Welkom bij deel 2 van onze zevendelige blogserie “Geavanceerde E-mailbeveiliging en Anti-Phishing”. In de vorige blog zijn we diep ingegaan op de Advanced Anti-Phishing-mogelijkheden in Microsoft 365 Defender. We hebben gezien hoe AI, impersonation protection en spoof intelligence samenkomen om organisaties te beschermen tegen steeds geavanceerdere phishingaanvallen.

In deze blog draait alles om twee essentiële, real-time beveiligingsfuncties binnen Defender for Office 365:

- Safe Attachments – waarmee verdachte bijlagen in een beveiligde sandbox worden gecontroleerd.

- Safe Links – waarmee URL’s in e-mails (en ook in Microsoft Teams of Office-documenten) real-time worden gevalideerd en geblokkeerd als ze kwaadaardig blijken te zijn.

Deze twee features vormen de kern van veel e-mailbeveiligingsstrategieën, omdat ze continu en in real-time verdachte content inspecteren. Met phishingcampagnes die steeds vaker gebruikmaken van 0-day exploits, kwaadaardige bijlagen en “voorgestelde updates”, is het absoluut noodzakelijk om ervoor te zorgen dat jouw organisatie beschikt over een robuuste en flexibele configuratie voor Safe Attachments en Safe Links.

Wat kun je in deze blog verwachten?

- We beginnen met een uitleg over hoe Safe Attachments en Safe Links werken en waarom ze onmisbaar zijn in 2025.

- Daarna bespreken we beheertips en richtlijnen voor het configureren van beleid, zodat je zowel jouw eindgebruikers beschermt als de kans op onnodige valse positieven minimaliseert.

- Tot slot geven we voorbeelden van bekende dreigingsscenario’s en laten we zien hoe deze functionaliteiten in de praktijk het verschil maken.

Met deze blog hoop ik jou, zowel als IT-professional en als securityliefhebber, te inspireren om je Defender for Office 365-configuratie verder aan te scherpen. Laten we erin duiken!

1. Hoe Safe Attachments (sandboxing) en Safe Links (URL-controle) werken

1.1 Wat is Safe Attachments?

Safe Attachments is een technologie binnen Defender for Office 365 (in de jaren ervoor heette het ook wel ATP – Advanced Threat Protection) die inkomende e-mailbijlagen proactief scant in een Microsoft-gehoste sandboxomgeving. Dit gebeurt meestal op het moment dat de e-mail jouw tenant binnenkomt. In plaats van de bijlage direct door te sturen naar de inbox van de ontvanger, wordt deze bijlage:

- Tijdelijk omgeleid naar een sandbox.

- Geanalyseerd door middel van dynamische gedragstesten, machine learning en heuristiek.

- Pas nadat de bijlage ‘groen licht’ krijgt, wordt hij doorgestuurd naar de eindgebruiker.

Als de bijlage een kwaadaardig gedrag vertoont – bijvoorbeeld pogingen om specifieke kwetsbaarheden in Office of PDF-readers uit te buiten – dan wordt het bericht geblokkeerd of in quarantaine geplaatst. Zo voorkom je dat gebruikers per ongeluk op een malwarepayload klikken.

Waarom is dit zo belangrijk in 2025?

Moderne malware is steeds vaker gericht op het omzeilen van statische filters, bijvoorbeeld door polymorfe code te gebruiken of door zich eerst onschuldig voor te doen. Met enkel traditionele signatuurscanning red je het niet meer. Safe Attachments zorgt juist voor die extra laag van real-time analyse, gebaseerd op gedrag. Dit is cruciaal om 0-day exploits of nog onbekende malwarevarianten te onderscheppen.

1.2 Wat is Safe Links?

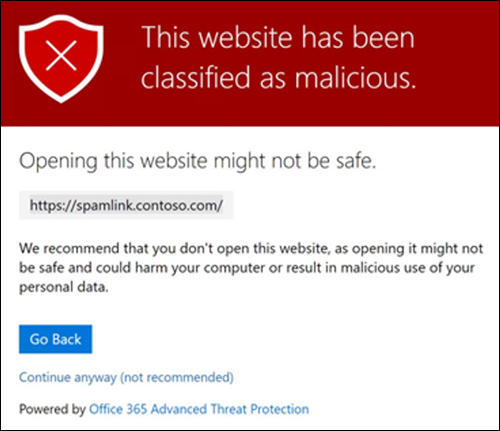

Safe Links is een functie die alle URL’s in binnenkomende e-mails (maar ook in Teams-chatberichten en Office-documenten, indien ingeschakeld) herschrijft en continu verifieert. Met “herschrijven” bedoelen we dat de oorspronkelijke URL wordt vervangen door een Microsoft-beveiligde link. Als de gebruiker later op de link klikt, wordt hij eerst via de Safe Links-service van Microsoft geleid. Deze controleert dan in real-time of de URL nog veilig is. Zo niet, dan krijgt de gebruiker een waarschuwingspagina of wordt de link geblokkeerd.

De kracht hiervan is dat veel phishing- en malwarelinks in eerste instantie misschien wel legitiem lijken, maar na een paar uur (zodra de mail door filters is geglipt) ineens omgeleid worden naar een malafide site. Safe Links maakt daar korte metten mee: bij elke klik wordt de site opnieuw gecontroleerd, dus ook als de URL later verandert in iets gevaarlijks.

1.3 Interactie met andere Defender-componenten

Beide functies staan niet op zichzelf. Zoals we in deel 1 hebben besproken, is er nauwe integratie met bijvoorbeeld:

- Microsoft Defender for Endpoint – als een bijlage tóch op de endpoint terechtkomt en zich daar verdacht gedraagt, kan Defender for Endpoint die informatie delen met Defender for Office 365, zodat bijlagen met dezelfde hash of signature in de toekomst direct geblokkeerd worden.

- Microsoft Sentinel – je kunt alle logs van Safe Attachments en Safe Links naar Sentinel sturen voor correlatie, advanced hunting en automation.

- Microsoft Defender for Cloud Apps – als de link verwijst naar een cloudapp of een bestand in SharePoint/OneDrive, kan Defender for Cloud Apps aanvullende analyses uitvoeren.

Met deze koppelingen ontstaat een end-to-end beveiligingsketen waarin signalen, alerts en acties automatisch uitgewisseld worden.

2. Beheertips en richtlijnen voor het configureren van beleid

Nu we weten wat Safe Attachments en Safe Links doen, is het tijd om te kijken hoe we dit correct instellen. Want de kracht van deze features valt of staat met een goede configuratie. Hieronder vind je mijn aanbevelingen en best practices uit de praktijk.

2.1 Richtlijnen voor Safe Attachments

- Kies het juiste ‘Verdict’-model

- Standaard kun je in Defender for Office 365 instellen hoe mailaflevering moet plaatsvinden. Bijvoorbeeld:

- Monitor-Mode: de mail wordt alvast afgeleverd, terwijl Safe Attachments op de achtergrond scant. Eventueel wordt een bericht achteraf nog teruggehaald (ZAP) als het verdacht is.

- Replace/Block-Mode: de bijlage wordt pas afgeleverd nadat de sandbox klaar is met scannen.

- Voor kritische afdelingen (zoals Finance) adviseer ik vaak Replace/Block-Mode; hier wil je zero tolerance. Voor afdelingen waar snel reageren cruciaal is (bijv. sales), kun je eventueel Monitor-Mode overwegen.

- Standaard kun je in Defender for Office 365 instellen hoe mailaflevering moet plaatsvinden. Bijvoorbeeld:

- Pas een ‘Common Attachment Types Filter’ toe

- Stel een filter in voor bestandstypen die sowieso risicovol zijn (bijv. EXE, JS, VBS, DLL). Blokkeer deze outright, zodat je Safe Attachments-scan niet onnodig wordt belast.

- Gebruik bestandsblokkeringen als eerste linie. Bestanden als .exe en .vbs hebben in veel organisaties zelden een legitieme reden om via mail verzonden te worden.

- Gebruik meerdere Safe Attachments-beleiden

- Het is verstandig om onderscheid te maken tussen hoogrisicogebruikers (C-level, finance, HR) en de rest van de organisatie. Je kunt extra strenge instellingen (bijvoorbeeld langere sandbox-check) toepassen op accounts met hoge privileges.

- Combineer beleid met Attack Simulation Training om te zien of je beleid het gewenste effect heeft.

- Rapportages en Alerts

- Schakel rapportage in (bijv. Quarantine Reports) zodat beheerders direct zien welke bijlagen geblokkeerd zijn.

- Configureer alerts via de Security & Compliance-instellingen (of via het nieuwe Microsoft 365 Defender-portaal) om meteen geïnformeerd te worden van mogelijke malware-uitbraken.

Voorbeeld PowerShell-commando voor het aanmaken van een Safe Attachments-beleid (in Monitor Mode):

New-SafeAttachmentPolicy -Name "ITCowboys Monitor Policy" ` -Action Replace ` -Enable $true ` -IsEnabled $true ` -Redirect $false ` -ScanMailboxAttachments $trueDaarna koppel je dit met: New-SafeLinksRule aan de gewenste scopering (alle gebruikers, specifieke groepen, etc.).

2.3 Het belang van regelmatige herziening

Zowel voor Safe Attachments als Safe Links geldt dat je de instellingen periodiek moet herzien. Nieuwe aanvalsmethoden en kwetsbaarheden duiken regelmatig op. Microsoft past hun machine learning-modellen continu aan, maar je moet zelf ook:

- Policys updaten als de organisatie verandert (denk aan fusies, overnames, nieuwe afdelingen).

- Whitelist instellen voor bepaalde URL’s of mailverkeer dat onterecht wordt geblokkeerd.

- Rapportages bekijken om te zien of er veel false positives of juist gevaarlijke mails doorkomen.

3. Voorbeelden van bekende dreigingsscenario’s

3.1 De “macro-laced” Office-documentaanval

Een klassiek scenario dat nog steeds actief is in 2025, hoewel Microsoft macro’s in Office steeds verder inperkt:

- Gebruiker ontvangt mail van een zogenaamd vertrouwde bron, met een Excel- of Word-document als bijlage.

- Macro’s in dit document bevatten schadelijke scripts, bijvoorbeeld om ransomware te downloaden of systeemconfiguraties te wijzigen.

- Safe Attachments scant het document in een sandbox en ziet dat het macroproces een verdacht gedrag vertoont (bv. het openen van PowerShell.exe).

- Resultaat: De mail wordt meteen in quarantaine geplaatst. De eindgebruiker krijgt het document niet te zien.

Zonder Safe Attachments zou de gebruiker het document mogelijk geopend hebben, met alle risico’s van dien.

3.2 De “URL-redirect” phishingaanval

Een geliefde tactiek bij phishers is om eerst een onschuldige URL te gebruiken, bijvoorbeeld een link naar Google Docs of een “legitiem” Google Drive-bestand, en vervolgens na een paar uur door te linken naar een malafide phishingpagina. De achterliggende gedachte:

- Als de mail de filter passeert, kunnen de aanvallers op een later moment de link wijzigen en alsnog slachtoffers maken.

Met Safe Links:

- Bij elk klikmoment checkt de Microsoft-service of de doorverwijzing inmiddels veranderd is naar iets verdachts.

- Als de link is omgeleid naar een phishingsite, zal Safe Links de gebruiker waarschuwen en blokkeren.

- Zo is er geen ‘safe timeframe’ meer voor aanvallers om gebruik te maken van deze “time-based” phishingtechnieken.

3.3 De “Teams Chat Link” aanval

Steeds vaker zien we phishing en malwarelinks in Microsoft Teams, zeker nu hybride werken in 2025 bij veel organisaties de norm is. Een gecompromitteerde account van een collega kan iedereen in de organisatie benaderen met een “Belangrijke link”. Gebruikers vertrouwen interne chat vaak, wat de kans op klikken verhoogt.

- Safe Links kan, indien correct ingesteld, deze links ook in Teams herschrijven en scannen.

- Zo voorkom je dat interne chat het zwakke punt wordt in je securityverhaal.

3.4 Combinaties met andere Defender-functies

Denk aan scenario’s waar Safe Attachments een .zip-bestand schoon vindt, maar Safe Links toch alarm slaat op de link in het bijgevoegde HTML-bestand. Juist door de combinatie van sandboxing én URL-controle komen aanvalspogingen minder snel door de mazen van het net.

4. Uitbreidingen en optimalisaties

4.1 Zero-hour Auto Purge (ZAP)

Zoals ook in onze vorige blog uitgelegd, is ZAP (Zero-hour Auto Purge) een krachtige functie. Mocht een e-mail in eerste instantie door de filters heen glippen, maar later als phishing of malware worden herkend, dan kan ZAP deze berichten automatisch terugtrekken uit de mailboxen. In het kader van Safe Attachments en Safe Links betekent dit dat als Microsoft’s threat intelligence nieuwe inzichten krijgt (bijvoorbeeld een URL die pas later als malafide wordt geflagd), ZAP de boodschap alsnog verwijdert.

4.2 Advanced Hunting in Defender for Office 365

Voor de echte techneuten onder ons is er de Advanced Hunting-functionaliteit binnen Microsoft 365 Defender. Hiermee kun je via KQL (Kusto Query Language) diepgaande queries doen naar bijvoorbeeld:

- Welke bijlagen zijn in de afgelopen 24 uur gescand met Safe Attachments?

- Welke gebruikers hebben geklikt op links die later als verdacht werden gemarkeerd?

- Hoe vaak is er sprake van redirects in e-mails?

Deze data kun je combineren met signalen uit Defender for Endpoint of Entra ID in dezelfde Advanced Hunting-interface. Zo krijg je een 360-graden view.

4.3 Integratie met Microsoft Sentinel

Gebruik je Microsoft Sentinel als SIEM-oplossing? Dan kun je alle logs van Safe Attachments en Safe Links via de “Microsoft Defender for Office 365 connector” in Sentinel inladen. Zo kun je:

- Correlatie doen: e-mailphishingactiviteiten koppelen aan endpointdetecties en identity-incidenten.

- Automatiseren via Logic Apps: bijvoorbeeld automatisch een ticket aanmaken in ServiceNow als Safe Attachments een bepaalde payload detecteert.

- Workbooks en dashboards bouwen met statistieken over Safe Links-blokkades, trends in kliks en false positives.

5. Best practices voor een succesvol implementatietraject

- Stap-voor-stap uitrol

- Begin met een pilotgroep voor Safe Attachments en Safe Links. Test hier grondig en monitor of er veel “goede” e-mails geblokkeerd worden. Scherp je beleid aan voordat je de hele organisatie meeneemt.

- Gebruik rapportages en feedback van gebruikers om valse positieven te reduceren.

- Gebruikerstraining

- Leg uit waarom bijlagen soms later pas aankomen (sandboxvertraging) en waarom links er “anders” uitzien.

- Benadruk dat gebruikers altijd alert moeten blijven, zelfs met deze beveiligingslagen.

- Regelmatig reviewen van Quarantine & Alerts

- Je wilt niet dat legitieme klantbestanden te lang geblokkeerd blijven in quarantaine. Stel een proces in waarbij IT-beheerders of securityanalisten dagelijks (of wekelijks, afhankelijk van de omvang) de quarantainelogs doornemen.

- Maak whitelists voor betrouwbare afzenders of domeinen (pas daarmee wel op: whitelisting moet zorgvuldig gebeuren om misbruik te voorkomen).

- Compliancy en privacy

- Als je het doorklikgedrag van gebruikers trackt, zorg dan dat je dit in lijn met AVG/GDPR en interne beleidsregels doet. Informeer de ondernemingsraad en security officers over de doeleinden van deze logging.

- Updates en Roadmaps

- Microsoft voegt regelmatig nieuwe functionaliteit toe aan Defender for Office 365. Houd de Microsoft 365-roadmap in de gaten en test nieuwe features (zoals verbeterde AI-modellen of geavanceerde rapportagemogelijkheden) in je testomgeving of pilot-ring.

6. Conclusie

Safe Attachments en Safe Links vormen de ruggengraat van e-mailbeveiliging in Microsoft Defender for Office 365. Met real-time sandboxing van bijlagen en dynamische controle van URL’s kun je een groot deel van de moderne dreigingen – denk aan 0-day exploits, polymorfe malware en tijdgebaseerde phishing – effectief blokkeren. Dit is anno 2025 simpelweg onmisbaar, omdat aanvallers slimmer zijn geworden en standaardbeveiliging omzeilen door steeds geavanceerdere methodes.

Het succes van deze technologieën hangt echter nauw samen met een zorgvuldige configuratie. Goed gedefinieerde beleid(en), het onderscheiden van hoogrisicogroepen, regelmatige reviews van quarantaine en logging, en niet te vergeten een gedegen gebruikerstraining: al deze aspecten zorgen dat je Safe Attachments en Safe Links optimaal inzet. Met de integraties in Microsoft 365 Defender (zoals ZAP, Advanced Hunting, Entra ID Protection) en de koppeling naar Microsoft Sentinel bouw je uiteindelijk een holistisch beveiligingsframework voor jouw organisatie.

Met die gedachte sluiten we deze blog af. In de volgende aflevering van onze serie “Geavanceerde E-mailbeveiliging en Anti-Phishing” duiken we in Exchange Online Protection (EOP) en hoe deze basislaag zich verhoudt tot Defender for Office 365. We gaan laten zien hoe EOP en Defender for Office 365 samen een krachtige frontlinie vormen tegen spam, malware en phishing.

Heb je vragen, opmerkingen, of wil je jouw eigen implementatie-ervaringen delen? Neem dan vooral contact op via ITCowboys.nl of laat hieronder een reactie achter. Samen blijven we leren en ontwikkelen in deze snel evoluerende wereld van cloudbeveiliging.

Bedankt voor het lezen en tot de volgende blog!

– Jordy Herber, ITCowboys.nl