Welkom bij het derde deel van onze reeks “Geavanceerde E-mailbeveiliging en Anti-Phishing”. In de vorige twee blogs hebben we uitgebreid stilgestaan bij Advanced Anti-Phishing-mogelijkheden en Safe Attachments/Safe Links binnen Defender for Office 365. Ditmaal gaan we een stap terug naar de “eerste verdedigingslinie” van Microsoft 365: Exchange Online Protection (EOP).

Hoewel we het vaak hebben over de geavanceerde functionaliteiten van Defender for Office 365, is EOP de basislaag die alle inkomende en uitgaande mailstromen van Office 365 controleert op spam, malware en phishingindicatoren. EOP is er in basis voor iedere Microsoft 365- of Office 365-tenant, ook zonder uitgebreidere Defender-licentie. Maar wat is nu precies de rol van EOP in je e-mailsecurity, welke verschillen bestaan er tussen EOP en Defender for Office 365, en hoe kun je de filterinstellingen van EOP fijn-tunen voor een nóg betere bescherming?

In deze blog gaan we dieper in op:

- De rol van EOP als eerste laag e-mailsecurity.

- De verschillen tussen EOP en Defender for Office 365, en wanneer je welke features inzet.

- Praktische tips voor het configureren van spam-, malware- en phishingfilters, inclusief PowerShell-voorbeelden en best practices.

Benieuwd hoe je EOP optimaal kunt inzetten, zelfs als je al een Defender for Office 365-abonnement hebt? Lees dan vooral verder!

1. De rol van Exchange Online Protection als eerste verdedigingslinie

1.1 Overzicht en evolutie van EOP

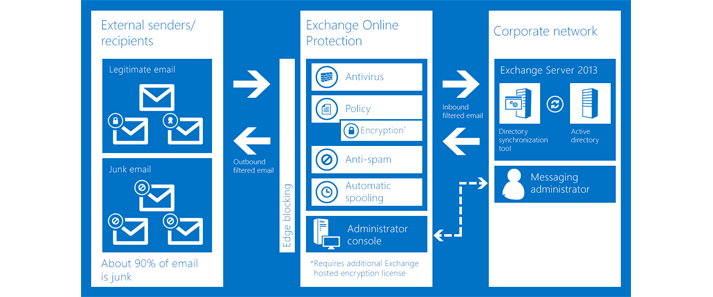

Exchange Online Protection (EOP) is sinds de introductie van Exchange Online de standaard beveiligingslaag voor alle mail die binnenkomt of naar buiten gaat. Je kunt het beschouwen als de “cloudversie” van wat vroeger bekendstond als Forefront Online Protection for Exchange. Door de jaren heen – nu we in 2025 leven – is EOP flink geëvolueerd:

- Aanvankelijk lag de nadruk op anti-spam en anti-malware; denk aan basisfilters die mail met verdachte bijlagen blokkeerden en spam op relevantie checkten.

- Inmiddels zijn er tal van intelligente filteringmechanismen bijgekomen, zoals heuristische analyse, machine learning en connection filtering.

- EOP maakt intensief gebruik van Microsofts wereldwijde threat intelligence, waardoor blokkadelijsten en reputatiedata continu worden geüpdatet.

1.2 Primaire componenten van EOP

- Connection Filtering: EOP checkt allereerst de reputatie van het verzendende IP-adres. Staat dit IP bekend als spam- of botnetbron, dan wordt de mail vaak direct geblokkeerd.

- Content Filtering (Anti-Spam): Als het IP-adres doorkomt, wordt de mail onderworpen aan content filters. Deze kijken naar onderwerpregels, het maillichaam, mogelijke phishing-indicatoren, et cetera.

- Anti-Malware: EOP bevat standaard virus- en malwaredetectie gebaseerd op Microsofts engine en third-party scanning-engines. Mogelijk onbekende of verdachte bestandstypes worden bij twijfel in quarantaine geplaatst.

- Policy-based filtering: Je kunt bijvoorbeeld custom transport rules instellen om specifieke afzenders, domeinen of keywords te blokkeren of te markeren als spam.

1.3 EOP als fundament van mailbeveiliging

Het is belangrijk om te beseffen dat EOP de fundamentele laag is waar vrijwel elke mail doorheen gaat. Zelfs als je Defender for Office 365 hebt, blijft EOP het eerste checkpoint. Zie het als een poortwachter:

- Veel simpele spam of bekende malware wordt al door EOP geblokkeerd.

- Defender for Office 365 (Plan 1 of Plan 2) voegt daarbovenop extra lagen toe (zoals Safe Attachments, Safe Links, geavanceerde phishingdetectie en geautomatiseerde incidentrespons).

Als je EOP niet goed hebt geconfigureerd, laat je mogelijk onnodig veel rommel of verdachte mails door, waardoor de volgende lagen overbelast raken. Bovendien kan een verkeerd ingestelde EOP ook zorgen voor legitieme mails die onterecht worden tegengehouden. Het is dus cruciaal om deze basisconfiguratie op orde te hebben.

2. Verschillen tussen EOP en Defender for Office 365

2.1 EOP: wat krijg je “out of the box”?

Met elk Microsoft 365- of Office 365-abonnement (denk aan Microsoft 365 Business Standard, Office 365 E1/E3/E5) krijg je automatisch EOP. Daar hoef je geen aparte licentie voor te kopen. Dit betekent dat iedere organisatie die in de cloud met Exchange Online werkt, gebruikmaakt van EOP. De basisfunctionaliteiten zijn:

- Anti-spamfilters (inclusief IP-blocking, content filtering).

- Anti-malware (scannen van bijlagen, basisbehaviour van geavanceerdere engines).

- Anti-phishing op beperkt niveau (bijv. SPF-check, basale impersonation-checks).

- Transport Rules voor custom mailflow-aanpassingen (zoals disclaimers, blokkades).

- Mail tracing en quarantainebeheer in de Exchange Admin Center.

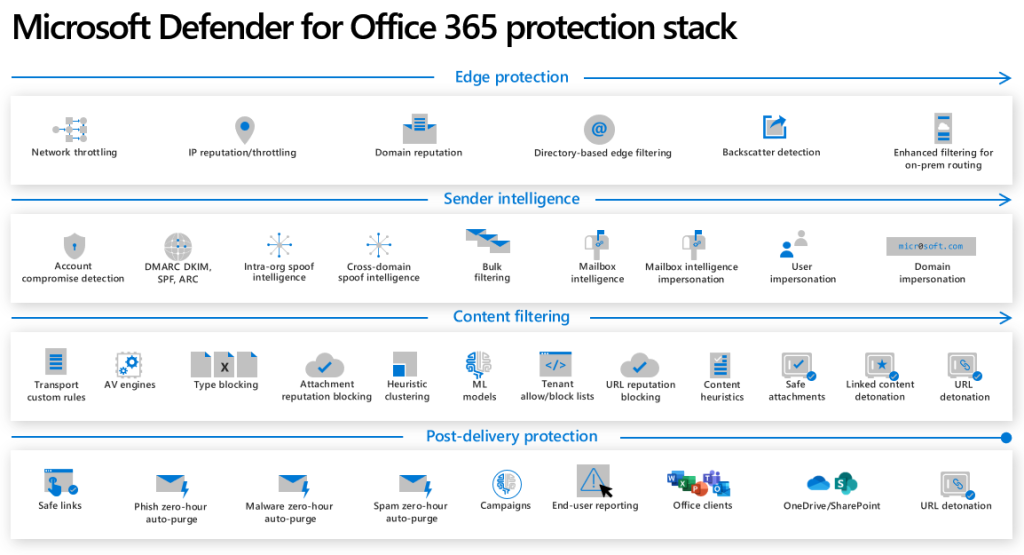

2.2 Defender for Office 365 (Plan 1 / Plan 2): de verdiepende laag

Zodra je overstapt naar Defender for Office 365 (voorheen Office 365 Advanced Threat Protection), krijg je extra beveiligingslagen die zich richten op meer geavanceerde bedreigingen. Voorbeelden:

- Safe Attachments: Real-time sandboxing van bijlagen (zie Blog 2 in deze serie).

- Safe Links: Dynamisch herschrijven en controleren van URL’s, ook bij het moment van doorklikken.

- Geavanceerde anti-phishing: Onder meer AI-gedreven impersonation protection, mailbox intelligence.

- Attack Simulation Training: Realistische phishingcampagnes binnen je organisatie (Plan 2).

- Automated Investigation & Response: Automatisering van incidentrespons en threat hunting (Plan 2).

Het verschil in functionaliteit is het duidelijkst te zien als je kijkt naar complexere phishing- en malwareaanvallen. EOP zal enkel de basischecks doen, terwijl Defender for Office 365 dieper in de bijlage of URL duikt. Ook de rapportagemogelijkheden zijn uitgebreider in Defender for Office 365 (Threat Explorer, Real-Time Reports, etc.).

2.3 Wanneer heb je beide nodig?

Feitelijk hebben alle Exchange Online-gebruikers EOP. Zodra je meer geavanceerde bescherming wilt tegen 0-day exploits, spear phishing of tijdgebaseerde URL-redirects, stap je over naar Defender for Office 365. De beide lagen werken samen: EOP pakt de simpele spam, Defender for Office 365 pakt de meer verborgen, complexe aanvallen. Zo krijg je een gelaagd securitymodel.

Een veelgemaakte misvatting is dat je “EOP uitschakelt” als je Defender for Office 365 hebt. Dat is niet het geval; ze draaien beiden. EOP is gewoon je basis, daarna volgt de extra scanning van Defender for Office 365.

3. Praktische tips voor finetuning van spam-, malware- en phishingfilters

Nu we het verschil kennen tussen EOP en Defender for Office 365, is het tijd om je EOP-configuratie eens onder de loep te nemen. We zoomen in op de belangrijkste filters en geven best practices om het aantal false positives en false negatives zo laag mogelijk te houden.

3.1 Spamfiltering: instellingen en optimalisatie

- Spam Filter Policies

- In het Microsoft 365 Defender-portaal (of via het Exchange Admin Center) kun je meerdere spambeleid(en) configureren. Zo kun je verschillende drempels instellen voor bijvoorbeeld hoogrisicogroepen (Finance, HR) en minder risicovolle groepen.

- Let op het verschil tussen Default Policy (tenantaal actief) en Custom Policies die je specifiek aan bepaalde gebruikers/groepen kunt toewijzen.

- Content Filter Thresholds

- Hier bepaal je hoe streng EOP mails beoordeelt op spam. Je kunt bijvoorbeeld instellen dat bij een hoog spam confidence level (SCL) de mail direct in de Quarantine belandt, terwijl bij een medium SCL de mail in de Junk Email Folder komt.

- Wees niet té streng als je organisatie veel externe mailverkeer heeft. Je wilt voorkomen dat potentiële klanten onterecht in quarantaine verdwijnen.

- Bulk email threshold

- Veel nieuwsbrieven of marketingmails worden als bulk geclassificeerd. Je kunt instellen om deze in de Junk Folder te laten landen of zelfs te blokkeren. Maar let op dat je dan mogelijk ook legitieme nieuwsbrieven, bijvoorbeeld van partners, mist.

- Overweeg een whitelist van vertrouwde bulkzenders, maar doe dit met mate, want whitelisting is een veelgebruikte truc voor aanvallers als ze die adressen weten te misbruiken.

- End-user spam notifications

- Je kunt gebruikers een spammeldingsmail sturen met een overzicht van berichten die in quarantaine zitten. Dit geeft hen de mogelijkheid legitieme mails te “recoveren”.

- Zorg voor duidelijk instructies over wat te doen als een mail onterecht is geblokkeerd. Ook is het verstandig om periodiek de quarantaine te controleren door een beheerder.

Voorbeeld PowerShell-commando om een custom spam policy te maken:

New-HostedContentFilterPolicy -Name "ITCowboysSpamPolicy" -HighConfidenceSpamAction Quarantine

-QuarantineTag Spam

-BulkThreshold 7Vervolgens maak je een rule die deze policy toepast op een bepaalde groep of op de hele organisatie:

New-HostedContentFilterRule -Name "ITCowboysSpamRule" -ContentFilterPolicy "ITCowboysSpamPolicy"

-RecipientDomainIs "contoso.com"3.2 Malwarefiltering en geavanceerde bijlage-controle

- Malware Policy

- Standaard is er een Default Malware Policy actief die verdachte bijlagen blokkeert. Je kunt extra beleid aanmaken voor specifieke groepen.

- Stel in wat er moet gebeuren bij gedetecteerde malware (quarantine, reject, remove attachment) en maak eventueel een notitie voor de eindgebruiker (“Bijlage is verwijderd omdat…”).

- Common Attachment Types Filter

- Net als bij Defender for Office 365 kun je in EOP ongewenste bestandstypen blokkeren, zoals .exe, .vbs, .js, enz.

- Dit kan handig zijn als extra basislaag, nog vóór Safe Attachments (indien je Defender for Office 365 hebt).

- File Type ‘TNEF’

- Houd er rekening mee dat Exchange vaak TNEF (Transport Neutral Encapsulation Format) gebruikt voor interne mail (Rich Text). Externe ontvangers kunnen daar soms niet mee overweg. Let erop dat je deze setting goed configureert in je mailflow-rules, zodat je legitieme bijlagen niet per ongeluk blokkeert.

3.3 Phishingfilters en DMARC/SPF/DKIM

Naast de basis spam- en malwarefilters, heeft EOP ook enkele phishinggerelateerde checks:

- SPF-check (Sender Policy Framework)

- EOP controleert of het verzendende IP geautoriseerd is om mail te versturen namens het domein.

- Stel zelf ook SPF goed in voor je eigen domein. Zorg dat je DNS-records compleet zijn (alle mail-verzendende services opgenomen) en eindig met “-all”.

- DKIM (DomainKeys Identified Mail)

- Maak in je DNS de juiste CNAME-records aan en schakel DKIM in voor je domein in de Defender-portal.

- DKIM valideert de e-mailinhoud via een cryptografische handtekening. Dit voorkomt dat mails onderweg gemanipuleerd kunnen worden.

- DMARC

- DMARC bouwt voort op SPF en DKIM en bepaalt hoe streng je wilt zijn voor mail die niet door de checks komt (p=none, quarantine of reject).

- De EOP-engine gebruikt DMARC om extra signalen te verzamelen over de authenticiteit van het bericht.

- Phishing Policies

- In EOP kun je ook beperkte impersonation checks inschakelen, maar voor uitgebreidere AI-gestuurde protection heb je Defender for Office 365 nodig.

- Toch is het de moeite waard om in EOP de “Enable spoof intelligence” en “Enable mailbox intelligence” opties (indien aanwezig bij jouw licentie) te bekijken.

3.4 Quarantaine en beheer

- Quarantine beheer

- Zowel beheerders als eindgebruikers (optioneel) kunnen quarantaineberichten bekijken. Als beheerder kun je deze berichten vrijgeven, rapporteren als ‘not junk’, of verwijderen.

- Monitor regelmatig of er veel false positives in quarantaine terechtkomen. Dit is een indicatie dat je filters te streng zijn.

- Retentietijd

- Je kunt instellen hoe lang berichten in quarantaine blijven (standaard 30 dagen). Zorg dat je een retentietijd kiest die passend is voor jouw organisatie, zodat gebruikers voldoende tijd hebben om legitieme mails te herstellen.

3.5 Logging en rapportages

- Mail trace

- In het Exchange Admin Center of het Microsoft 365 Defender-portaal kun je mail tracing uitvoeren om te zien waarom bepaalde berichten zijn geblokkeerd, gefilterd of afgeleverd.

- Dit is cruciaal voor troubleshooting bij deliverability-issues.

- Dashboard en rapporten

- Microsoft 365 Defender biedt standaard rapporten voor spamdetectie, malwarestatistieken, en meer.

- Overweeg integratie met Microsoft Sentinel voor geavanceerdere analyses en correlaties, mocht jouw organisatie een SIEM gebruiken.

4. Samenspel tussen EOP en Defender for Office 365

EOP legt de basis en Defender for Office 365 bouwt daarop voort. Laten we eens kijken hoe dit er in de praktijk uitziet:

4.1 Mailflow volgorde

- Connection Filtering (EOP): Het IP-adres wordt beoordeeld; is het verdacht, dan wordt de mail afgewezen.

- Spam en Malware (EOP): De mailinhoud wordt gescand op bekende spam- en malwarepatronen. Bij harde indicators (bijv. bekende malwarehash) wordt de mail direct geblokkeerd.

- Verdieping (Defender for Office 365): Als de mail door EOP heen komt, checken extra modules van Defender for Office 365 bijvoorbeeld het gedrag van de bijlage (Safe Attachments) en de links in de mail (Safe Links). Ook AI-gestuurde anti-phishing (via mailbox intelligence) kan hierop worden toegepast.

- Post-delivery checks: Via ZAP (Zero-hour Auto Purge), Campaign Views, Automated Investigation & Response (Plan 2) en Threat Explorer houdt Defender for Office 365 de mailstromen continu in de gaten. Blijken er later toch verdachte patronen, dan kan het bericht alsnog worden teruggetrokken uit mailboxen.

4.2 Hoe stel je beleid af op elkaar?

- EOP en Defender-instellingen niet dubbelop: Zorg ervoor dat je niet tegenstrijdige transport rules hebt die in EOP een mail blokkeren, terwijl Defender for Office 365 ‘m wil toestaan.

- Pilot-test: Als je overstapt naar Defender for Office 365, roep dan niet meteen “We zetten EOP zo streng mogelijk”. Begin met een gematigde EOP-configuratie en laat Defender for Office 365 z’n werk doen. Je kunt geleidelijk de EOP-instellingen aanscherpen.

- Logische opsplitsing: Vaak definieer je in EOP algemene regels (wat te doen met basis spam, bekend block-list IP) en laat je de verfijnde phishingdetectie over aan Defender for Office 365. Hierdoor voorkom je onnodige complexiteit.

5. Best practices voor een optimale EOP + Defender-setup

Hieronder de belangrijkste aanbevelingen en praktijkervaringen die ik de afgelopen jaren heb opgedaan (en die in 2025 nog steeds relevant zijn):

- DMARC, DKIM en SPF correct inrichten

- Dit is de basis om spoofing en impersonation tegen te gaan. Houd je rapportages bij en schakel geleidelijk over van p=none naar p=quarantine/reject.

- Maak gebruik van meerdere (custom) policies

- De Default Policies van EOP en Defender for Office 365 zijn een goed startpunt, maar dek vaak niet alle scenario’s. Creëer custom beleid(beleiden) voor hoogrisicogebruikers, specifieke afdelingen of externe partners.

- Regelmatig quarantainebeheer

- Wijs een (security)beheerder aan die structureel de quarantaine in de gaten houdt en feedback geeft over valse positieven.

- Bied eindgebruikers een duidelijke manier om zelf te controleren of er belangrijke mails in quarantaine zitten (eventueel via de Quarantine Portal of e-mailnotificaties).

- Gebruik permissive settings voor pilot, en verscherp daarna

- Een veelgemaakte fout is om alle dials op “zeer streng” te zetten, met als gevolg dat je helpdesk overloopt met klachten over geblokkeerde legitieme mails.

- Ga iteratief: begin iets minder streng en gebruik de rapportages en feedback om geleidelijk aan te scherpen.

- Test, test, test

- Gebruik Attack Simulation Training (indien je Defender for Office 365 Plan 2 hebt) of externe tools om phishing- en malwarecampagnes na te bootsen. Zo zie je in hoeverre EOP (en Defender) dit effectief blokkeert.

- Blijf up-to-date met Microsoft Roadmap

- Microsoft rolt regelmatig updates uit voor EOP, zoals verbeterde AI-modellen voor spamdetectie en vernieuwde beheermogelijkheden in het 365 Defender-portal. Hou de roadmap en release notes in de gaten.

- Overweeg integratie met Microsoft Sentinel

- Als je een SIEM hebt, kan het combineren van EOP- en Defender-logs met andere securitysignalen (Azure AD, Defender for Endpoint) leiden tot een holistisch zicht op je securitystatus.

6. Conclusie

Exchange Online Protection is de onmisbare eerste laag in je e-mailbeveiliging binnen Microsoft 365. Het is gratis inbegrepen bij elke Exchange Online-licentie en fungeert als de poortwachter die bekend spamverkeer, malware en phishingpogs direct buitensluit. Wil je echter een stap verder gaan – denk aan real-time sandboxing, geavanceerde AI-gedreven anti-phishing en doorlopende incidentrespons – dan heb je Defender for Office 365 nodig. Beide oplossingen versterken elkaar in een gelaagd model: EOP filtert de “basis”, Defender for Office 365 pakt de “geavanceerde” bedreigingen.

Een effectieve configuratie van EOP is geen “set and forget”-klus. De dreigingslandschap ontwikkelt zich continu, zelfs in 2025 zien we nog steeds nieuwe aanvalsvectoren en technieken opduiken. Door regelmatig je EOP-beleid te evalueren, de quarantainelog te controleren, en DMARC/DKIM/SPF nauwgezet bij te houden, zorg je dat de basis stevig staat. Schakel je daarbovenop Defender for Office 365 in, dan creëer je een ijzersterk e-mailbeveiligingsmechanisme.

In de volgende blogposts van onze serie “Geavanceerde E-mailbeveiliging en Anti-Phishing” duiken we verder in features als Attack Simulation Training, Real-Time Reports, Threat Explorer, en meer. Het doel is om je te laten zien hoe je continu een vinger aan de pols kunt houden in jouw Microsoft 365-omgeving en je gebruikers niet alleen technisch, maar ook bewustzijnsmatig te wapenen tegen phishing en andere e-maildreigingen.

Heb je ondertussen vragen of wil je je eigen ervaringen en best practices delen? Laat het gerust weten via ITCowboys.nl of hieronder in de reacties. Samen zorgen we ervoor dat e-mailbeveiliging future-proof blijft!

Bedankt voor het lezen en tot de volgende blog!

– Jordy Herber, ITCowboys.nl