Welkom bij het tiende deel in onze blogreeks over de nieuwste ontwikkelingen en best practices binnen Microsoft 365 op het gebied van security en compliance. Ditmaal richten we de schijnwerpers op Microsoft Defender for Cloud Apps (MDA), voorheen ook wel bekend als Microsoft Cloud App Security (MCAS), en de rol die Office 365 Cloud App Security hierin speelt. We bevinden ons in 2025, waarin cloudapplicaties, digitale transformatie en AI-toepassingen in razend tempo blijven groeien. Dit brengt niet alleen voordelen, maar ook flinke uitdagingen op het gebied van security en compliance met zich mee.

In deze blog gaan we diep in op de functionaliteiten en positionering van MDCA, de detectie en bescherming tegen risicovol cloudgebruik (Shadow IT), en hoe je incidentrespons kunt automatiseren door verbinding te leggen met een SIEM-oplossing als Microsoft Sentinel. Ten slotte besteden we extra aandacht aan het detecteren van Generatieve AI (GenAI)-toepassingen binnen de organisatie, het identificeren van gebruikers die hier gebruik van maken en hoe je hen kunt sturen naar sanctioned apps om compliance- en securityrisico’s te beperken.

Wat kun je precies verwachten?

- Overzicht van de functionaliteiten van Microsoft Defender for Cloud Apps (MDCA) en hoe deze zich verhouden tot Office 365 Cloud App Security.

- Detectie & bescherming van Shadow IT: hoe MDCA zicht krijgt op ‘ongeautoriseerd’ cloudgebruik en welke mogelijkheden er zijn om gebruikers te blokkeren of om te leiden naar veilige alternatieven.

- Automatisering van incidentrespons en de koppeling met Microsoft Sentinel: waarom een SIEM/SOAR-integratie essentieel is voor een proactieve securityaanpak.

- Praktische voorbeelden over het detecteren van GenAI-gebruik, het identificeren van gebruikersactiviteiten en de inzet van “sanctioned apps” voor AI-scenario’s.

Laten we erin duiken!

1. Overzicht van functionaliteiten en positionering van MDCA

1.1 De evolutie van MCAS naar MDCA

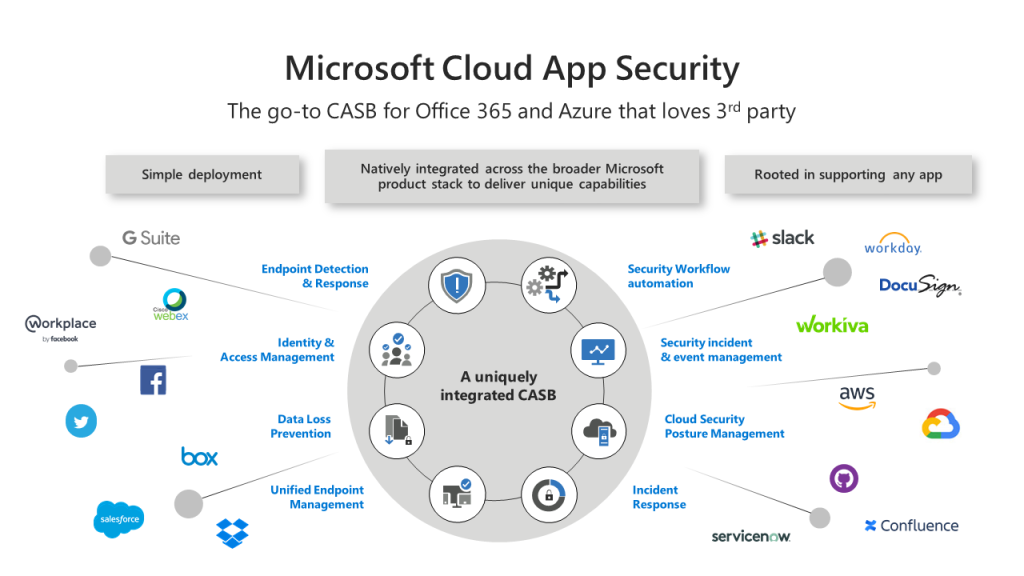

Voor de duidelijkheid: Microsoft Defender for Cloud Apps (MDCA) is de nieuwe naam van het platform dat eerder bekendstond als Microsoft Cloud App Security (MCAS). De kernfunctionaliteiten blijven grotendeels dezelfde, maar Microsoft heeft een rebranding doorgevoerd als onderdeel van de bredere “Defender”-familie (waar ook Defender for Endpoint, Defender for Office 365 en andere oplossingen bij horen).

Wat doet MDCA?

- Het geeft je zicht op welke cloudapps in gebruik zijn binnen je organisatie (zowel sanctioned als unsanctioned).

- Het analyseert en beheert risico’s zoals data-exfiltratie, ongeautoriseerde toegang, compliance-schendingen.

- Het biedt mogelijkheden om policy’s en handhaving in te stellen, bijvoorbeeld het blokkeren van uploads naar onveilige apps.

- Het kan cloudlogbestanden (bijv. Firewall- of proxylogs) analyseren en zo Shadow IT-activiteiten detecteren.

- Integratie met Azure AD/Entra ID zorgt voor single sign-on, conditional access en identity governance.

1.2 Office 365 Cloud App Security

Office 365 Cloud App Security (kortweg “O365 CAS”) is in essentie een subset van MDCA die zich richt op het beveiligen van de Microsoft 365-applicaties (Exchange Online, SharePoint Online, Teams, OneDrive, enz.).

- Hiermee zie je in detail hoe gebruikers bestanden delen, en kun je beleid instellen voor DLP (Data Loss Prevention), ongepaste content, malwaredetectie, etc.

- Heb je een breed M365 E5-pakket of Defender for Office 365 Plan 2, dan krijg je O365 CAS-mogelijkheden geïntegreerd in je Microsoft 365 Defender-portal.

Een belangrijk verschil is dat MDCA breder is dan alleen Office 365. Je kunt immers ook gebruikmaken van andere SaaS-applicaties, IaaS-platforms (Azure, AWS, GCP) en custom apps. Office 365 Cloud App Security is dus als het ware een specifieke ‘module’ binnen MDCA die zich focust op Microsoft 365-apps.

- Wie een E5-licentie heeft, krijgt vaak de volledige MDCA-suite.

- Heb je ‘alleen’ E3 + enkele add-ons, dan krijg je wellicht alleen de O365 CAS-functionaliteiten.

2. Detectie en bescherming tegen risicovol cloudgebruik (Shadow IT)

2.1 Wat is Shadow IT?

Shadow IT verwijst naar het gebruik van cloudservices, software en hardware die buiten de ‘officieel goedgekeurde’ IT-infrastructuur vallen. In 2025 maken veel medewerkers gretig gebruik van apps als Slack, Trello, Miro of zelfs AI-modellen die niet door IT zijn gesanctioneerd. Ze doen dat uit gemak of omdat die apps populaire functionaliteiten bieden. Het probleem is dat deze ongecontroleerde apps potentieel een risico vormen: data kan onveilig weglekken, compliance-regels worden misschien niet nageleefd, en IT heeft geen zicht op security-instellingen.

2.2 Cloud Discovery en App Catalog

Binnen MDCA is Cloud Discovery een belangrijke pijler. Hierbij worden logbestanden van je netwerkinfrastructuur (firewall, proxy, Secure Web Gateways) geüpload naar MDCA. Vervolgens analyseert de Cloud App Catalog van Microsoft deze logs en herkent duizenden SaaS-apps. Denk aan:

- Welk domein of IP is benaderd?

- Hoeveel data is er naartoe geüpload/gedownload?

- Welk risiconiveau heeft deze app, op basis van factors als compliance certificeringen, domeinreputatie en securityrichtlijnen?

Je krijgt daarmee een “score” voor elke app:

- Unknown of High risk apps worden gemarkeerd als mogelijke Shadow IT.

- Low risk apps zijn potentieel acceptabel, maar wellicht niet officieel goedgekeurd.

2.3 Shadow IT-policy’s en acties

Op basis van deze informatie kun je policy’s inrichten, bijvoorbeeld:

- Sanction / Unsanction: je kunt apps “sanctioned” markeren als je IT-goedkeuring hebt. Apps die je als “unsanctioned” bestempelt, kun je actief blokkeren op je firewall of via conditional access.

- Alerts: stel meldingen in wanneer er significante toename is van het gebruik van een high-risk app.

- Automatic data governance: in sommige scenario’s kun je MDCA zo configureren dat als users een bepaald bestand (klassiek voorbeeld: “Salaris-lijst.xlsx”) uploaden naar een unsanctioned app, er een DLP-policy wordt getriggerd en de upload wordt geblokkeerd.

Zo neem je de regie terug over cloudgebruik, zonder dat je alle SaaS-apps handmatig hoeft te inventariseren. Deze functionaliteit is extra krachtig als je de logs automatisch laat doorsturen vanuit bijvoorbeeld Microsoft Defender for Endpoint of je Secure Web Gateway.

2.4 Real-time beschermingsscenario

Een voorbeeld:

- Je ziet dat gebruiker Anna 500MB uploadt naar ChatGPT-achtige AI-service, die niet is goedgekeurd door de organisatie.

- MDCA herkent dit domein als “High risk” (er is geen SLA of complianceovereenkomst).

- Je hebt een policy die “Blokkeer upload naar deze app als het bestand geclassificeerd is als Confidentieel.”

- De gebruiker krijgt een melding: “Dit is een unsanctioned app voor gevoelige data. Upload geblokkeerd.”

Hiermee voorkom je dat gevoelige gegevens in generatieve AI-systemen terechtkomen waar je geen controle over hebt, wat in 2025 een groot compliance-risico is.

3. Automatisering van incidentrespons en verbinding met SIEM (Sentinel)

3.1 Waarom een SIEM-koppeling?

Microsoft Defender for Cloud Apps genereert alerts en incidenten wanneer er iets misgaat:

- Een user uploadt duizenden bestanden naar een obscure cloudapp

- Iemand probeert massaal accounts te benaderen via OAuth-consent phishing

- Er wordt malware geconstateerd in een document dat naar SharePoint is geüpload

Met Microsoft Sentinel als SIEM heb je een centrale plek waar alle securitysignalen binnenkomen (van endpoints, e-mail, identiteiten, on-prem netwerken, etc.). Door MDCA te koppelen, kun je:

- Correlatie uitvoeren: stel, MDCA detecteert data-exfiltratie en Defender for Endpoint ziet suspicious processes op hetzelfde device. Dat kan in Sentinel één incident worden.

- SOAR (Security Orchestration, Automation, and Response): met Logic Apps kun je automatische acties definiëren, zoals het direct blokkeren van een account in Entra ID bij kritieke alerts, of het aanmaken van een ticket in ServiceNow.

- Unified dashboards: in Sentinel kun je custom workbooks bouwen die de status van cloudappgebruik, Shadow IT, en compliance laten zien in één oogopslag.

3.2 Inrichting van de koppeling

- Data connector: In de Sentinel-portal ga je naar Data connectors en selecteer je ‘Microsoft Defender for Cloud Apps’.

- API-token: Je configureert de MDCA-API om logs/alerts naar Sentinel te sturen.

- KQL queries: Eenmaal in Sentinel, kun je query’s schrijven in Kusto Query Language (KQL) om bijvoorbeeld MDCA alerts te filteren, te combineren met Azure AD sign-ins of Defender for Endpoint telemetry.

Voorbeeld van een KQL-query:

MCASActivity

| where ActionType == "FileDownloaded"

| where DeviceType == "Unknown"

| project TimeGenerated, User, FileName, ActionType, SourceIP

| order by TimeGenerated descZo zie je snel alle onbekende devices die bestanden hebben gedownload uit een cloudapp. Zodra je iets opvallends spot, kun je via playbooks direct acties triggeren, zoals het inschakelen van MFA of het isoleren van een endpoint.

3.3 Automatische incidentrespons

Stel, MDCA detecteert dat gebruiker Piet in korte tijd 50 gevoelige documenten uploadt naar een AI-service. Dit triggert een High severity alert. Jij wilt niet wachten tot de SOC dit handmatig oppakt, dus je maakt in Sentinel een automatische incident response-workflow:

- Incident wordt gecreëerd in Sentinel door de MDCA alert.

- Logic App controleert of het severity = High en herkent het dataclassificatieniveau (bv. “Highly Confidential”).

- Actie: de Logic App roept de Microsoft Graph API aan om:

- Piet’s sessie ongeldig te maken (session revoke).

- Piet’s account in Entra ID tijdelijk te blokkeren.

- Een ticket in ServiceNow te maken voor nader onderzoek.

Binnen enkele seconden is de dreiging beperkt. Dit is de kracht van end-to-end integratie tussen MDCA en Sentinel.

4. Voorbeelden voor het detecteren van GenAI, identificeren van users, en inzet van sanctioned apps

4.1 De opkomst van Generatieve AI

In 2025 is Generatieve AI (GenAI) sterk ingeburgerd. Gebruikers kopiëren en plakken documenten in Large Language Models (LLM’s) als ChatGPT-varianten en talloze andere AI-platforms, om snel samenvattingen of rapporten te genereren. Dit is vaak heel nuttig, maar brengt risico’s met zich mee:

- Gebruikers kunnen per ongeluk vertrouwelijke of bedrijfsgevoelige informatie delen met externe AI-diensten.

- Je hebt geen garantie dat die AI-dienst de data niet opslaat of gebruikt om het model te trainen.

- Er kunnen compliance-eisen (denk aan GDPR) worden geschonden.

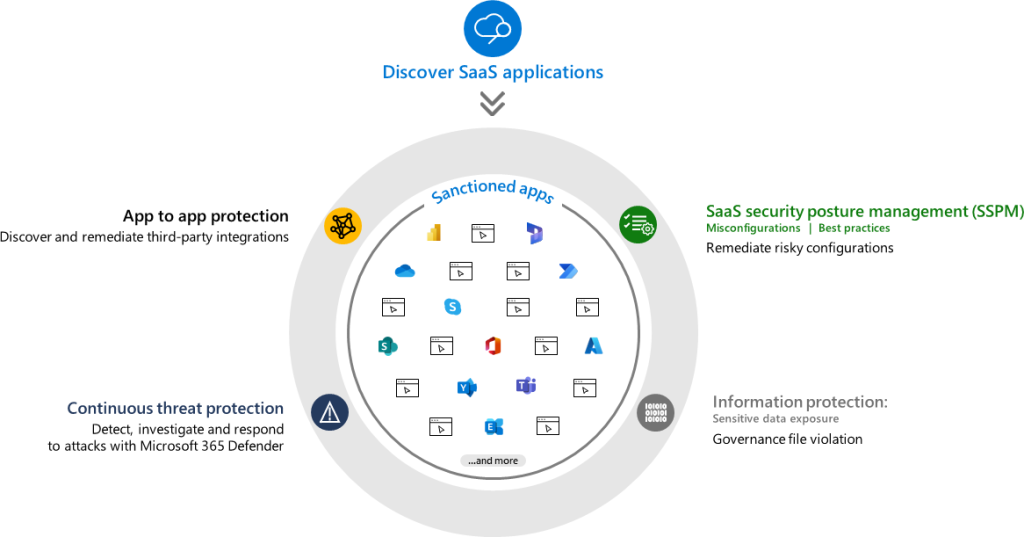

4.2 Detecteren van AI-gebruik via MDCA

MDCA is in staat om AI-gerelateerde diensten te herkennen in Cloud Discovery:

- Known AI service: Bijv. ChatGPT, Google Bard, Anthropic, etc. Als het domein of IP in de logs verschijnt, kan MDCA deze matchen met de App Catalog.

- URL-patterns: De Cloud Discovery engine kan zien dat data via “api.openai.com” wordt verstuurd.

- Upload-scans: Als je MDCA real-time monitoring hebt ingeschakeld (bijv. via Proxy-integration of reverse proxy), kan het zelfs inspecteren of er documenten worden gepost naar een AI-service.

Zodra MDCA merkt dat er gevoelige data richting ChatGPT-achtige dienst gaat, kan het conform een policy optreden:

- Blokkeren: “Data exfil prevented.”

- User-awareness: de gebruiker krijgt een melding.

- Alert naar SOC: “Hoog risico! Mogelijk datakopie naar GenAI.”

4.3 Identificeren van users en usage

Met MDCA krijg je inzicht in wie (welke user) contact heeft met AI-diensten. Dat gebeurt door correlatie met Entra ID en je network logs. Je kunt dashboards maken met:

- Aantal requests per user

- Tijden en frequenties

- Datavolume geüpload/download

Zo zie je bijvoorbeeld dat user Linda elke avond 50MB aan marketingdata in een generative AI-app stopt. Dat kan een rode vlag zijn.

4.4 Sturen naar sanctioned apps

Als je organisatie wel AI wil ondersteunen maar niet bij random externe diensten, kun je een sanctioned AI-app implementeren. Bijvoorbeeld Microsoft Azure OpenAI Service (waar je wel complianceovereenkomsten voor hebt) of een self-hosted generatieve AI-model. MDCA laat je:

- Unsanction generieke ChatGPT: Je labelt dit als “High risk.”

- Sanction de interne Azure OpenAI Service. Eventueel kun je Single Sign-On en DLP-regels configureren, zodat data binnen de compliancegrenzen blijft.

- Conditional Access: stel in dat als medewerkers AI-functies willen gebruiken, ze alleen de sanctioned app mogen benaderen. Alle andere AI-diensten worden geblokkeerd.

Zo houd je de productiviteit in stand (mensen kunnen AI gebruiken) zonder data onnodig te exposen.

5. Best practices en extra tips

5.1 Begin klein, maar wel gestructureerd

- Stap 1: Activeer MDCA voor Cloud Discovery en verzamel eerst passief data over gebruikte apps.

- Stap 2: Klassificeer apps in de portal als sanctioned/unsanctioned, en definieer basisregels.

- Stap 3: Koppel met Sentinel voor alerting en correlatie.

- Stap 4: Ga real-time gaan afdwingen (reverse proxy, inline proxy) alleen als je voldoende draagvlak hebt in de organisatie.

5.2 Combineer met DLP en Microsoft Information Protection

Defender for Cloud Apps integreert goed met Microsoft Purview (voorheen Microsoft Information Protection), zodat je labels en DLP-beleid kunt toepassen op bestanden. Als een document gelabeld is als “Bedrijfsgeheim”, kun je een MDCA-beleid maken dat upload naar externe AI-diensten altijd blokkeert. Die integratie is cruciaal om automatisch data te beschermen zonder dat gebruikers daar continu over na hoeven te denken.

5.3 Let op privacy en governance

Zorg dat je duidelijk communiceert wat je wel en niet monitort. MDCA analyseert veel gebruiksdata, dus check je AVG/GDPR-verplichtingen en informeer de ondernemingsraad (indien van toepassing). Voor AI-diensten en compliance is een privacyimpactassessment (PIA) ook geen overbodige luxe.

5.4 Continue tuning

Net als bij andere securitydiensten is MDCA geen “set and forget.” SaaS-landschap en AI-diensten veranderen voortdurend. Check regelmatig de Cloud App Catalog en je eigen policy’s: moet je nieuwe apps sanctioneren of juist blokkeren? Moet je thresholds aanscherpen nu AI-gebruik groeit?

6. Conclusie

Microsoft Defender for Cloud Apps (MDCA) is uitgegroeid tot een cruciale pijler in het Microsoft 365-ecosysteem voor het beheren en beveiligen van cloudapplicaties – ver voorbij alleen Office 365. Met functionaliteiten als Shadow IT-detectie, policy-based databeveiliging, en realtime monitoring kun je ongewenst of risicovol cloudgebruik opsporen en inperken. De Office 365 Cloud App Security-onderdelen richten zich specifiek op Microsoft 365-diensten, maar MDCA gaat breder en omvat ook talloze externe SaaS-diensten en zelfs IaaS/PaaS-omgevingen.

In 2025 neemt het gebruik van Generatieve AI-toepassingen binnen organisaties een hoge vlucht. Dit opent de deur voor nieuwe datarisico’s: medewerkers die hun bedrijfsbestanden uploaden naar niet-gesanctioneerde AI-diensten, zonder te beseffen dat dit compliance- en privacyproblemen kan geven. MDCA kan dankzij Cloud Discovery en App Catalog deze AI-diensten herkennen, gebruikersactiviteiten monitoren en, indien nodig, blokkeren of omleiden naar een sanctioned AI-oplossing.

Door MDCA te koppelen met Microsoft Sentinel creëer je bovendien een holistische incidentrespons en kun je alerts en bedreigingen direct automatiseren. Bijvoorbeeld via Logic Apps kun je bij een “High risk” datalek direct gebruikersaccounts blokkeren, bestanden quarantainen en tickets in ServiceNow genereren. Deze integratie tussen CASB (Cloud Access Security Broker) en SIEM/SOAR is essentieel om proactief en snel te kunnen handelen in een wereld waar cloudgebruik constant in beweging is.

Heb je vragen of wil je zelf aan de slag met MDCA?

- Begin met het inschakelen van Cloud Discovery, verzamel logbestanden en identificeer welke apps gebruikers stiekem omarmen.

- Markeer en beoordeel deze apps: sanctioneer wat veilig is en blokkeer de rest.

- Overweeg Reverse Proxy-mogelijkheden voor real-time bescherming en data-inzage.

- Koppel MDCA met Sentinel en stel je geautomatiseerde playbooks in om schalige incidenten in de kiem te smoren.

- Zet ook in op een goed awareness-programma zodat medewerkers begrijpen waarom een unsanctioned AI-dienst of cloudapp potentieel gevaarlijk is.

Uiteindelijk draait het om risicobewustzijn, zichtbaarheid en controle. Microsoft Defender for Cloud Apps is daarin een onmisbare schakel. Zo zorg je dat je productiviteit van SaaS en AI behoudt, terwijl je compliance en security gewaarborgd blijven in een hybride, snel transformerende cloudwereld.

Bedankt voor het lezen! Laat vooral weten op ITCowboys.nl hoe jij MDCA inzet in je organisatie en welke best practices je wilt delen. Samen bouwen we aan een veilige, maar ook flexibele moderne werkplek.

– Jordy Herber, ITCowboys.nl