In deze elfde blog in onze reeks over Cloud App Security & Compliance gaan we dieper in op een onderwerp dat in 2025 steeds relevanter is geworden: App Governance. Met de groeiende adoptie van SaaS-diensten, microservices en automation-platforms, maken organisaties steeds vaker gebruik van third-party apps en integraties die via OAuth-toestemmingen toegang vragen tot bedrijfsgegevens. Denk aan de talloze toepassingen in Microsoft 365, Microsoft Teams en zelfs generatieve AI-diensten die je e-mail of SharePoint-documenten willen uitlezen.

Waar vroeger alleen de IT-afdeling om permissies gevraagd werd, zien we nu dat eindgebruikers met een paar muisklikken nieuwe apps kunnen autoriseren. Zo kunnen marketingcollega’s een social media-tool koppelen aan SharePoint, en kan HR een AI-dienst koppelen aan Teams. Hartstikke handig en productief, maar ook potentieel gevaarlijk: welke permissies krijgt zo’n app eigenlijk, wie heeft deze toegelaten en hoe hou je grip als security- of complianceverantwoordelijke?

App Governance is Microsofts antwoord op deze uitdaging. Het is een extra laag bovenop producten als Defender for Cloud Apps (MDCA) en Microsoft 365 die je helpt om dit soort OAuth-apps en integraties inzichtelijk te maken, te scoren op risico en indien nodig te blokkeren. In deze blog bespreken we:

- Hoe App Governance helpt bij het identificeren en beheren van third-party apps.

- Integratie met Defender for Cloud Apps en Secure Score.

- Praktische voorbeelden van implementatie in een organisatie, inclusief configuraties, best practices en geavanceerde scenario’s.

Weet je eenmaal hoe App Governance werkt, dan kun je de wildgroei aan OAuth-apps en Microsoft 365-extensies beter in toom houden én tegelijkertijd gebruikers de vrijheid geven om productief te zijn met moderne cloudtools. Laten we aan de slag gaan!

1. Wat is App Governance en waarom is het belangrijk?

1.1 De essentie van App Governance

App Governance is een service van Microsoft (onderdeel van de bredere Defender-suite) die zich richt op de veiligheid en compliance van applicaties die gebruikmaken van OAuth in Microsoft 365. Dat zijn apps die—vaak via een ‘grant permissions’-dialoog—toegang vragen tot data in Exchange Online, SharePoint, Teams, OneDrive of andere M365-diensten.

Door middel van App Governance kun je:

- Inzicht krijgen in welke apps er allemaal zijn toegestaan in jouw tenant.

- Risico’s van deze apps inschatten en scoren (bijv. welke permissies vragen ze, wie is de eigenaar?).

- Beleid instellen om apps met te hoge privileges te blokkeren of alleen na goedkeuring toe te laten.

- Bewaking en alerts configureren wanneer apps plots abnormaal gedrag vertonen (bijv. ongewoon veel mail lezen, massaal bestanden downloaden).

1.2 Risico’s zonder App Governance

Als je dit niet regelt, loop je het gevaar dat:

- Data-exfiltratie: Een malafide of slecht beveiligde third-party app kan onbeperkte toegang tot mail, OneDrive-bestanden of Teams-chats krijgen en data naar externe servers doorsluizen.

- Accountovername: Sommige OAuth-apps vragen lees-/schrijfrechten voor alle mailboxen of Groups, wat een aanvaller kan gebruiken om phishing of impersonatie uit te voeren.

- Complianceproblemen: Denk aan privacyregels en sectorale wetgeving. Een app die ongemerkt gegevens verplaatst naar buiten de EU, kan voor GDPR-issues zorgen.

- Onbewuste escalatie: Gebruikers beseffen niet altijd dat ze via een simpele OAuth-flow een app “Global Admin-like” toegang geven.

App Governance pakt deze kwesties aan door apps continu te monitoren en handhavend op te treden als de permissies of het gedrag niet binnen de afgesproken kaders past.

2. Hoe App Governance helpt bij het identificeren en beheren van third-party apps

2.1 Inventariseren van OAuth-apps

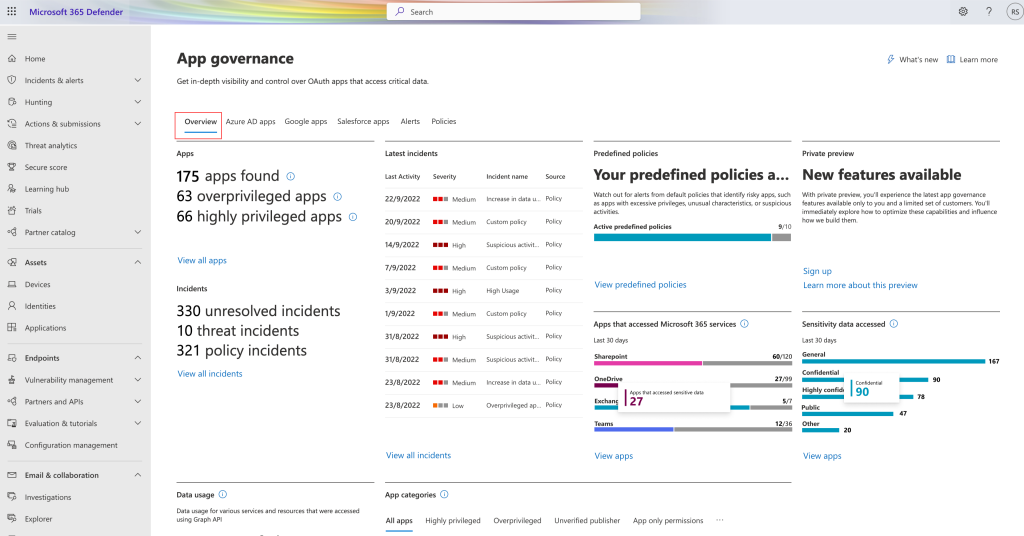

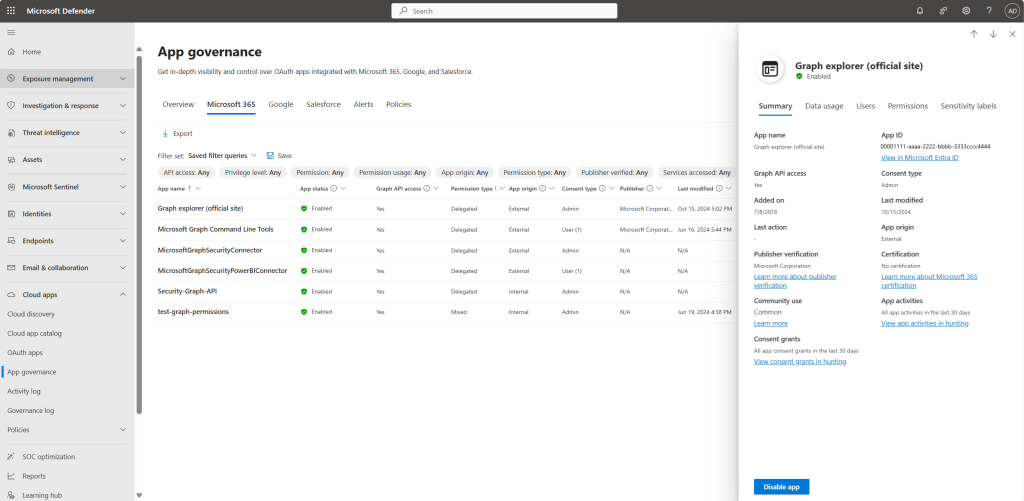

App Governance werkt nauw samen met Azure AD (Entra ID), waar de daadwerkelijke OAuth-toestemmingen worden geregistreerd. Met App Governance kun je (via het Microsoft 365 Defender-portaal of het aparte App Governance-portal) een overzicht genereren van alle apps die in jouw tenant zijn geautoriseerd. Je ziet bijvoorbeeld:

- Naam van de app (bijv. “WorkplaceAI” of “Mail Merge for Outlook”).

- App-publisher (wie heeft ’m ontwikkeld?).

- Gebruikers of groups die toestemming gaven.

- Specifieke permissies (bijv. read mail, send mail, read calendar, full access to files, etc.).

Deze lijst laat je meteen zien of er apps zijn met extreem brede privileges (“read and write to all mailboxes”) of apps die door heel veel gebruikers zijn geautoriseerd. Dit geeft je een eerste indicatie van het potentiële risico.

2.2 Risicoscore en AI-analyse

App Governance scoort elke app op basis van diverse factoren, zoals:

- Permissieniveau: Hoeveel en welke API-permissies vraagt de app? Is het alleen read-access tot Outlook, of kan het ook mail versturen?

- Gebruikersbasis: Hoeveel gebruikers hebben de app geautoriseerd en met welke rollen?

- Abnormaal gedrag: Wordt er plots enorme dataverkeer gegenereerd, of mail verstuurd buiten kantooruren?

- Bekendheid en reputatie: Microsoft onderhoudt een database met reputatie-info over publishers en apps.

Daarnaast kan App Governance AI-gestuurde analyses draaien om ongewoon gedrag te detecteren: bijvoorbeeld als een app die normaliter alleen 10 mailtjes per dag leest, ineens 10.000 berichten per dag opent. Je krijgt dan een alert “Abnormal app behavior.”

2.3 Automatiseren van lifecycle en review

Een groot pluspunt van App Governance is dat je beleidsregels kunt opstellen om te bepalen wat er met een app gebeurt als die te risicovol wordt, of als de toegekende permissies zijn gewijzigd. Bijvoorbeeld:

- Automatisch blokkeren als de app nieuwe, hoge privileges vraagt.

- Automatische e-mail naar de app-eigenaar met de vraag om hun gebruik te verduidelijken.

- Periodic review: Stel in dat apps elk half jaar herbeoordeeld moeten worden. Als de app-eigenaar niet bevestigt dat de app nog nodig is, wordt de OAuth-consent ingetrokken.

Op deze manier vermijd je dat apps voor onbepaalde tijd in je tenant blijven hangen, ook als niemand ze meer actief gebruikt.

3. Integratie met Defender for Cloud Apps en Secure Score

3.1 Defender for Cloud Apps: één controlplane voor SaaS

Zoals we in de vorige blog (Deel 10) bespraken, biedt Microsoft Defender for Cloud Apps (MDCA) functionaliteiten voor Shadow IT-detectie, monitoring van SaaS-apps, en bescherming van data. App Governance sluit hier direct op aan: het is als het ware een verdiepingslaag voor de Microsoft 365- en Azure AD-specifieke OAuth-apps.

- MDCA signaleert dat er een app is die data uit SharePoint haalt.

- App Governance checkt in detail welke permissies die app heeft en of deze voldoet aan de ingestelde policy’s.

Bovendien kunnen alerts vanuit App Governance rechtstreeks in de MDCA-console of in het Microsoft 365 Defender-portaal terechtkomen. Vandaar dat je één centraal paneel hebt om alle cloudapp-incidents en -alerts te beheren. Komt er een melding binnen dat “App X is gecompromitteerd en verstuurt spam,” dan zie je dat in je Defender-incidenten.

3.2 Secure Score en App Governance

Microsoft Secure Score is de centrale metric die aangeeft hoe goed jouw omgeving is beveiligd, en App Governance maakt hiervan onderdeel uit. Als je op de Secure Score-pagina kijkt, vind je aanbevelingen zoals:

- “Review en reduce privileges for OAuth apps with broad permissions.”

- “Remove unused OAuth apps.”

- “Enable periodic review for third-party apps.”

Door aan deze aanbevelingen te voldoen, gaat je Secure Score omhoog, wat weer laat zien dat je securitypostuur is verbeterd. App Governance en MDCA leveren dus “controls” en “improvements” aan Secure Score, zodat je hierop kunt sturen en prioriteren.

3.3 Automatiseren van acties met Logic Apps of Power Automate

Mocht je verder willen gaan, kun je via Logic Apps (of Power Automate) playbooks bouwen die inspelen op App Governance-alerts. Een voorbeeld:

- Trigger: App Governance genereert een alert “App X with broad permissions is used by 50+ users.”

- Action: Logic App stuurt een Teams-bericht naar de security officer en app-eigenaar, en maakt in ServiceNow of Jira een ticket.

- Conditional: Als de security officer binnen 7 dagen niet instemt met het gebruik van de app, wordt automatisch de OAuth-consent ingetrokken.

Dit soort automatisering voorkomt dat je eindeloos handmatig door app-lijsten moet grasduinen. Het verankert je governanceproces in de dagelijkse workflow van IT en security.

4. Praktische voorbeelden van toepassing in een organisatie

4.1 Scenario 1: Marketing integraties met Teams en Outlook

- Situatie: De marketingafdeling gebruikt externe e-mailmarketing- en socialmedia-automatiseringsapps. Ze koppelen Outlook en Teams om posts en e-mails te plannen.

- Uitdaging: Deze apps vragen vaak permissies als “Mail.ReadWrite,” “MailboxSettings.Read,” “TeamsMessages.Send,” etc. Gebruikers klikken goedgelovig op “Toestaan” om snel aan de slag te gaan.

- App Governance:

- Scannen: Je ziet in één dashboard welke apps in gebruik zijn voor marketing.

- Permissies: Je merkt dat de socialmedia-app van een schimmige publisher “Mail.Send” rights heeft voor 30 gebruikers.

- Risico: De app scoort hoog op “risk” omdat de publisher onbekend is en mail-verzendrechten potentieel tot phishing kunnen leiden.

- Actie: Je stelt een policy in die apps met “Mail.Send” alleen toelaat als ze op de “Allowed Publishers”-lijst staan. De marketingapp van de obscure publisher wordt automatisch geblokkeerd.

- Alternatief: Je sanctioneert een bekende socialmedia-automationtool die door Microsoft als ‘trusted’ is gekwalificeerd.

Resultaat: Marketing kan blijven werken, maar wel met een vertrouwde app die niet zomaar mail namens je gebruikers verstuurt.

4.2 Scenario 2: SharePoint Data & AI-Tools

- Situatie: HR wil een AI-tool gebruiken om cv’s te beoordelen. Ze verbinden deze tool met SharePoint, waar de cv’s staan.

- Uitdaging: De AI-tool vraagt “Sites.ReadWrite.All,” wat betekent dat ze alle SharePoint-sites kan lezen en bewerken.

- App Governance:

- Detectie: App Governance ziet de nieuwe tool met een “Write” permissie op alle sites.

- Alert: “High risk permissie – abnormaal voor HR-scenario.”

- Workflow: Bevoegde security officer krijgt direct een melding om te beoordelen of dit legitiem is.

- Mitigatie: Officer besluit de scope te beperken tot alleen de HR-site. In Azure AD/Entra ID wordt de permissie verkleind naar “Sites.Selected.”

- Compliance: De AI-tool is nu gebonden aan één SharePoint-bibliotheek, waardoor datalekrisico afneemt.

Dit voorbeeld toont hoe je met App Governance meteen opvalt dat een AI-tool té brede permissies vraagt. En je kunt ingrijpen zonder het hele project te blokkeren.

4.3 Scenario 3: Afdeling Finance en OAuth spam

- Situatie: Een finance-app belooft automatische factuurverwerking via Outlook. Gebruikers geven de app “Send as user” permissies.

- Incident: De app lijkt in eerste instantie legitiem, maar is overgenomen door criminelen. De app verstuurt plotseling honderden phishingmails namens finance-gebruikers.

- App Governance:

- Abnormaal gedrag: De AI detecteert dat de app ineens veel mail verstuurt buiten kantooruren en naar externe domeinen.

- Alert: “Suspicious app activity.”

- Playbook: De ingestelde policy blokkeert de app direct en trekt alle OAuth-consents in.

- Response: SOC-team onderzoekt het incident, en Finance schakelt over op een andere app.

Zonder App Governance zou deze app onopgemerkt kunnen doormailen, en pas dagen later wordt de schade ontdekt.

5. Implementatierichtlijnen, PowerShell en best practices

5.1 Licenties en activering

App Governance is doorgaans onderdeel van Microsoft 365 E5 of sommige add-ons (Microsoft 365 E5 Security). Controleer je licentie of neem contact op met je Microsoft-partner. Bij voldoende licentie kun je App Governance activeren via het Microsoft 365 Defender-portal of direct via de App Governance-blade.

5.2 Configuratie van policies

In het App Governance-deel van de Defender-portal kun je policies maken, vergelijkbaar met hoe je in Defender for Cloud Apps policy’s instelt:

- Policytype: bijv. “abnormale app-activiteiten,” “nieuwe app met brede permissies,” “app met malafide reputatie,” etc.

- Conditions: definieer triggers (bijv. permissies = Mail.Send, of user count > 10, of unusual read volume).

- Actions: “Generate alert,” “Disable app,” “Notify admin,” “Revoke OAuth consent.”

Deze policies kun je verder verfijnen (bijv. alleen van toepassing op apps in productiegroep) en prioriteren.

5.3 PowerShell en Graph API

Wil je meer automatisering, dan kun je via Microsoft Graph en PowerShell cmdlets werken. Denk aan:

# Voorbeeld (conceptueel) om OAuth-apps op te lijsten

Connect-MgGraph -Scopes "Application.Read.All"

$appList = Get-MgServicePrincipal -All

foreach ($app in $appList) {

# Filter op apps met OAuth2PermissionScopes

Write-Host "App Name: $($app.DisplayName), AppId: $($app.AppId)"

# ... check permissions ...

}Daarnaast kun je de Graph Security API of direct de App Governance-API aanspreken om alerts op te halen, statussen te wijzigen, en apps te blokkeren.

5.4 Best practices

- Zero Trust-gedachte: verleen apps alleen de minst nodige rechten, en monitor continu op afwijkingen.

- Educatie: leg uit aan eindgebruikers en managers waarom je OAuth-apps niet zomaar kunt toestaan.

- Goedgekeurde catalogus: houd een intern portaal bij met apps die gesanctioneerd zijn. Als iemand iets nieuws wil, laten ze dat eerst beoordelen.

- Periodieke review: moedig app-eigenaars aan om minstens elk half jaar te checken of de app nog nodig is.

- Staged rollout: begin met een waarschuwing in je policy’s (alleen alerts), en na een pilotfase kun je strengere acties inschakelen (blokkeren, auto-revoke).

6. Conclusie

In een wereld waarin SaaS en microservices de norm zijn en gebruikers met één muisklik apps kunnen koppelen aan je Microsoft 365-omgeving, is App Governance een onmisbaar instrument. Het sluit naadloos aan op Defender for Cloud Apps en maakt het mogelijk om third-party OAuth-apps en hun privileges te inventariseren, scoren en beheren. Je krijgt een diepgaand inzicht in welke apps toegang hebben tot Exchange, SharePoint, Teams en andere M365-diensten, en of dit in lijn is met je security- en compliancebeleid.

Door deze apps centraal te bewaken, voorkom je ongewenste datalekken of accountovername via malafide integraties. Dankzij integratie met Secure Score en de mogelijkheden tot automatisering met Logic Apps, kun je continu verbeteringen doorvoeren en direct reageren op incidenten. Zo voorkom je dat je IT-landschap ondoorzichtig wordt en kunnen jouw gebruikers veilig profiteren van de vele mogelijkheden die moderne cloudtools bieden.

Of je nu in de marketing, HR, finance of een andere afdeling zit—zodra medewerkers externe tools willen inschakelen die data uit jouw M365-omgeving nodig hebben, komt App Governance om de hoek kijken. Richt het in, stel gedegen beleidsregels op en train je eindgebruikers. Dan sla je twee vliegen in één klap: je houdt de productiviteit hoog en het risico laag.

Heb je ervaringen of vragen rond App Governance? Deel ze gerust via ITCowboys.nl, want samen leren we elke dag bij hoe we onze Microsoft 365-omgevingen nóg robuuster kunnen maken.

Bedankt voor het lezen en tot de volgende blog!

– Jordy Herber, ITCowboys.nl