Inleiding

Welkom bij het vierde deel van onze blogserie “Geavanceerde E-mailbeveiliging en Anti-Phishing”. In de voorgaande artikelen hebben we uitgebreid stilgestaan bij Advanced Anti-Phishing, Safe Attachments & Safe Links, en de rol van Exchange Online Protection (EOP) in combinatie met Defender for Office 365. Deze technische verdedigingslagen zijn onmisbaar, maar één cruciaal element mag niet ontbreken: de menselijke factor.

Hoe goed je beveiligingstechnologieën ook zijn, je organisatie staat of valt met het veiligheidsbewustzijn van de eindgebruikers. Social engineering en phishingaanvallen zijn namelijk zo geraffineerd geworden, dat zelfs de beste filters niet altijd alles kunnen tegenhouden. Daarom is Attack Simulation Training (onderdeel van Microsoft Defender for Office 365, Plan 2) een krachtige tool. Hiermee kun je realistische phishingcampagnes in je eigen organisatie nabootsen, je medewerkers trainen en zo de “menselijke firewall” versterken.

In deze blog duiken we diep in:

- Hoe je realistische phishing- en social engineering-scenario’s opstelt met de Attack Simulation Training-omgeving.

- De integratie met gebruikersrapportages en training in Microsoft 365 Defender om je bewustwordingsprogramma’s écht effect te laten hebben.

- Metrics en rapportages die je nodig hebt om het succes van je simulaties en trainingen te meten, en hoe je op basis van die data continu kunt verbeteren.

We houden het semi-technisch, zodat zowel de securityspecialisten als IT-beheerders en andere geïnteresseerden er iets van opsteken. Laten we aan de slag gaan!

1. Wat is Attack Simulation Training?

1.1 Een stap verder dan traditionele phishingtests

In veel organisaties zijn phishingtests of cybersecurity-awarenesscampagnes al jarenlang in gebruik, vaak via externe diensten. Met Attack Simulation Training van Microsoft Defender for Office 365 (Plan 2) krijg je echter een geïntegreerde aanpak, direct binnen je Microsoft 365-omgeving. Dit betekent:

- Realistische scenarios: Je kunt kiezen uit talloze templates voor phishingmails, social engineering-opzetten en zelfs credential harvesting. Deze templates sluiten aan bij actuele dreigingstrends.

- Automatische rapportage en training: Gebruikers die ‘slachtoffer’ worden van een simulatie, kunnen direct gekoppeld worden aan gerichte trainingmodules.

- Integratie: De resultaten zijn zichtbaar in het Microsoft 365 Defender-portal. Daarnaast kun je gebruikmaken van (en bijdragen aan) de feedbackloop: wanneer gebruikers mail rapporteren, worden deze signalen gebruikt om de AI-modellen te verbeteren.

1.2 Toegankelijkheid en licenties

Attack Simulation Training is beschikbaar in Defender for Office 365 Plan 2 (onderdeel van Microsoft 365 E5 en sommige andere suites). Heb je slechts Plan 1, dan mis je deze simulatiemodule, al heb je wél andere geavanceerde beveiligingsfuncties (Safe Links, Safe Attachments, etc.). In 2025 zien we dat veel organisaties overstappen op E5-licenties vanwege de complete set aan security- en compliancefeatures, maar mocht je die licentie niet hebben, is dit een belangrijk punt om te checken.

2. Realistische phishing- en social engineering-scenario’s opzetten

2.1 Het belang van scenario-diversiteit

Een van de meest gemaakte fouten bij phishingtesten is dat de simulatie te generiek of te eenvoudig is. Met Attack Simulation Training kun je kiezen uit verschillende scenario’s die variëren van:

- Credential Harvesting: Gebruikers ontvangen een mail die hen naar een imitatie van, bijvoorbeeld, een Microsoft 365-inlogpagina leidt.

- Malicious Attachment: Mails met ogenschijnlijk onschuldige bijlagen die – als je ze opent – “kwaadaardige activiteit” zouden kunnen triggeren.

- Link in Attachment: Een document met een link erin, waardoor de gebruiker twee keer moet doorklikken voordat hij bij de phishingpagina uitkomt.

- Drive-by URL: Gebruikers worden naar een webpagina gelokt die “iets” laadt op de achtergrond.

- O365-Admin-consent: Scenario’s waarin gebruikers een “app-registratie” of “app-consent” moeten geven, wat lijkt op een OAuth-aanval.

Het doel is om meerdere scenario’s af te wisselen, zodat gebruikers niet in een routine vervallen (“Oh, ik weet nu wel hoe een phishingmail eruitziet”). Door variatie in onderwerpen en vormgeving, blijf je je medewerkers scherp houden.

2.2 Basiselementen van een simulatie

Wanneer je een aanvalssimulatie opzet, doorloop je in het Microsoft 365 Defender-portal meestal de volgende stappen:

- Kies het type aanval (credential harvesting, malware attachment, etc.).

- Selecteer of maak een e-mailtemplate. Je kunt gebruikmaken van Microsofts kant-en-klare scenario’s (bijv. “Voortgangsgesprek HR”, “Belastingteruggave”, “Interne enquête over hybride werken”) of zelf een template maken.

- Customize de afzender en inhoud. Wil je dat de mail zogenaamd van je CEO komt? Of van een bekend extern bedrijf? Let op: impersonation protection kan ervoor zorgen dat sommige mails direct als verdacht gemarkeerd worden.

- Plan de simulatie. Bepaal de start- en einddatum. Wil je het in één keer naar alle gebruikers sturen of in batches?

- Voeg trainingsonderdelen toe. Hier kun je instellen dat gebruikers die in de val trappen, automatisch een trainingsvideo of microlearning-module te zien krijgen.

- Rapportage & follow-up. Tijdens en na de simulatie zie je wie er geklikt heeft, wie credentials heeft ingevoerd, en welke gebruikers direct de mail rapporteerden. Je kunt vervolgacties automatiseren (bijv. herhalingstraining).

2.3 Voorbeelden van social engineering-trucs

Microsoft biedt een aantal real-life templates die inspelen op actualiteiten. Een paar scenario’s die in 2025 nog steeds hoog op de lijst staan:

- COVID-19-update: Hoewel de pandemie jaren terug is opgelaaid, zien we regelmatig phishingmails met “kantoorbeleid” of “noodmaatregelen”.

- Financiële meldingen: Fopmails over btw-teruggave, salarisverhoging of onbetaalde facturen.

- HR-gerelateerde mails: Denk aan een bericht van “HR” met het verzoek persoonlijke gegevens te controleren.

- Social media invites: Mailtjes die beweren dat je foto’s of berichten hebt gemist op een intern sociaal platform.

De kern van een succesvol scenario is relevantie: als de mail aansluit bij de belevingswereld van de gebruiker, vergroot je de kans dat hij/zij er toch in trapt.

3. Integratie met gebruikersrapportages en training in Microsoft 365 Defender

3.1 Het “report message”-mechanisme

Naast Attack Simulation Training zelf is er binnen Microsoft 365 Defender de mogelijkheid voor eindgebruikers om verdachte mails te rapporteren, bijvoorbeeld via de ‘Report Message’-add-in in Outlook. Gebruikers die dit doen:

- Geven het systeem een signaal dat deze mail mogelijk phishing of spam is.

- Krijgen (optioneel) directe feedback, bijvoorbeeld “Bedankt voor uw melding, wij onderzoeken dit verder.”

Wanneer je Attack Simulation Training gebruikt, is het interessant om te zien welke gebruikers niet alleen niet in de val trappen, maar zelfs de mail rapporteren. Dat is de ultieme “gold standard”: ze herkennen de aanval en melden het direct aan IT/Security.

3.2 Automatisch trainingsaanbod

Een van de sterke punten van Attack Simulation Training is de koppeling met automatische trainingsmodules. Dat werkt ongeveer zo:

- Je maakt vooraf een trainingsplan aan (bijv. “Phishing Awareness – Basic Module”).

- Bij het opzetten van de simulatie geef je aan wat er moet gebeuren als iemand klikt op de link of credentials invoert.

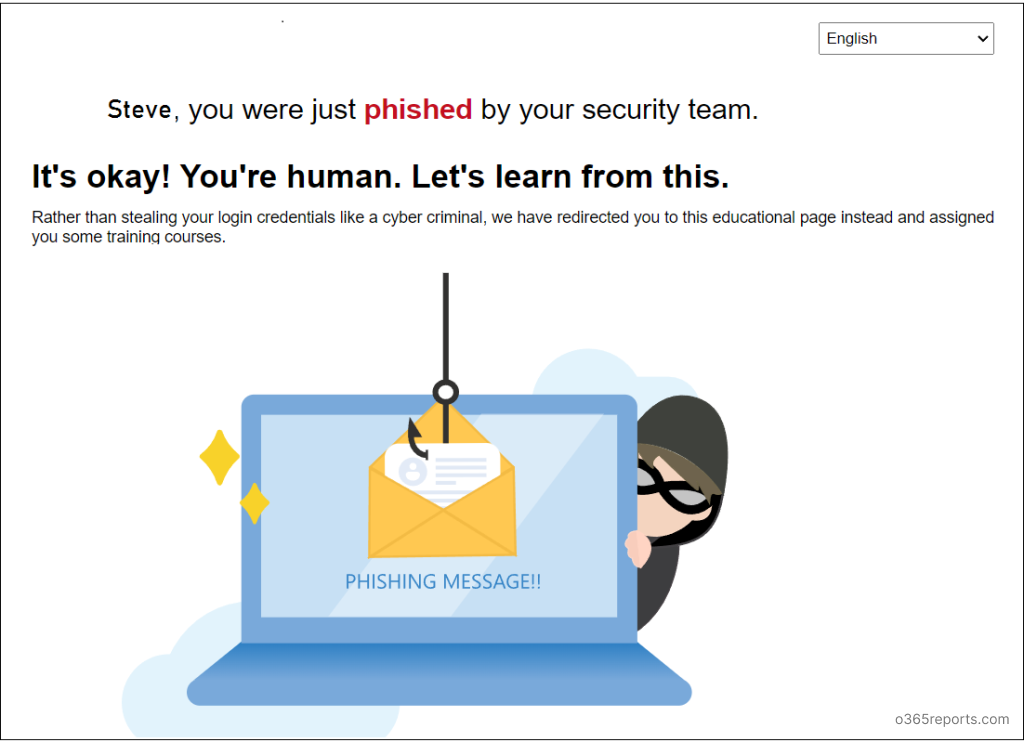

- Als een gebruiker in de phishingval trapt, krijgt hij/zij direct een melding in de browser (of in de mail) met een link naar de trainingsmodule.

- Deze module kan bestaan uit een korte video, een quiz of een interactieve oefening over hoe phishingmails te herkennen.

Zo sluit je direct aan op het “leermoment”: het moment dat de gebruiker net is ‘gevallen’. Dat is psychologisch gezien het beste moment om nieuwe kennis aan te reiken.

3.3 Effectieve leermaterialen kiezen

Microsoft levert kant-en-klare microlearning-modules in Defender for Office 365 (Plan 2). Je kunt deze ook verrijken met je eigen content. Denk daarbij aan:

- Custom video’s: Misschien wil je zelf een korte video opnemen waarin je uitlegt hoe je phishingmails kunt herkennen aan de domeinnaam of het taalgebruik.

- Infographics: Sommige mensen leren graag visueel. Een overzicht van phishingred flags kan handig zijn.

- Mini-quizzes: Laat gebruikers enkele voorbeeldmails zien en vraag ze te benoemen of iets phishing is of niet.

Het voordeel van ingebakken content in Microsoft 365 Defender is dat je direct de voortgang en resultaten kunt bijhouden.

4. Metrics en rapportages om je securitybewustzijnscampagnes te evalueren

4.1 Belangrijke statistieken

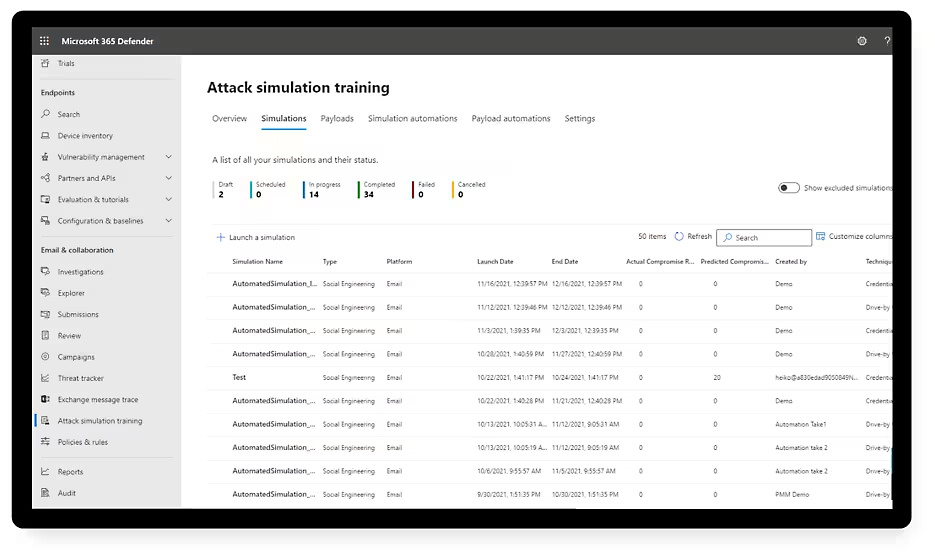

Wanneer je Attack Simulation Training uitvoert, verzamel je automatisch een schat aan gegevens. Deze kun je vinden in het Microsoft 365 Defender-portal onder Threat Management > Attack simulation training > Simulation reports. De volgende statistieken zijn belangrijk:

- Open Rate: Hoeveel procent van de ontvangers opent de mail (voor zover meetbaar)?

- Click Rate: Hoeveel procent klikt op de link in de mail?

- Credential Submission Rate: Hoeveel procent voert daadwerkelijk gegevens in op de nep-inlogpagina?

- Reporting Rate: Hoeveel gebruikers rapporteren de mail als phishing?

- Training Completion: Van degenen die in de val zijn getrapt (of simpelweg alle gebruikers die deze training moeten volgen), hoeveel hebben de training voltooid?

4.2 Benchmarking en trends

Het is zelden voldoende om één keer per jaar een phishingtest te doen. Het idee is dat je Attack Simulation Training periodiek uitvoert (bijvoorbeeld elke maand of elk kwartaal) en de resultaten vergelijkt. Hierdoor kun je:

- Trends zien: daalt de Click Rate na een paar campagnes? Stijgt de Reporting Rate?

- Afdelingen vergelijken: misschien scoort je Financiële afdeling standaard hoger (of lager) dan andere teams. Daar kun je maatregelen op nemen, zoals gerichte training of extra beleid.

- Verschillende scenario’s vergelijken: is men gevoeliger voor ‘Mailbox-vol’-mails of juist voor HR-payrollmails?

Op basis van de data bepaal je of je bewustwording toeneemt en kun je bijsturen waar nodig.

4.3 Koppel met HR, compliance en management

Hoewel IT of Security meestal deze simulaties beheert, is het bedrijfsbreed effect het belangrijkste. Werk dus nauw samen met:

- HR: voor het ontwikkelen van trainingsmateriaal, het bepalen van een beleid voor eventuele herhalingstraining bij hardnekkige gevallen, en het borgen van privacyaspecten.

- Compliance officers: afhankelijk van de regio en wetgeving moet je mogelijk een beleid opstellen over hoe je gebruikersdata logt en verwerkt in deze simulaties.

- Management: voor draagvlak, budget en communicatie. Als je directieteam het belang niet uitdraagt, zullen medewerkers het minder serieus nemen.

5. Technische diepgang en best practices

5.1 PowerShell en Automation

Voor de echte techneuten is het handig om te weten dat je bepaalde aspecten van Attack Simulation Training en rapportages ook via PowerShell kunt beheren. Microsoft biedt daarvoor echter (nog) geen uitgebreide cmdlets zoals voor bijvoorbeeld EOP/Defender Policies, maar je kunt wel gebruikmaken van de Microsoft Graph API of de Office 365 Management Activity API om simulaties te monitoren en statistieken uit te lezen.

- Microsoft Graph: Met de juiste permissies (Security & Threat Intelligence) kun je basisinformatie over simulaties en resultaten opvragen.

- Log Analytics / Sentinel: Je kunt overwegen om de logging naar Microsoft Sentinel te sturen en daar playbooks in te zetten. Zo kun je bijvoorbeeld een automatische e-mail sturen naar de HR-afdeling zodra een bepaalde drempel (bijvoorbeeld >20% click rate) is overschreden.

5.2 Omgaan met valse positieven en onbedoelde effecten

Bij Attack Simulation Training is het niet de bedoeling om een heksenjacht te starten op ‘medewerkers die domme fouten maken’. Enkele tips om escalaties en wrijving te voorkomen:

- Communiceer vooraf (zonder de exacte datum te noemen) dat er periodiek phishingtests gedaan worden. Zo voelt niemand zich overvallen.

- Wees transparant over het doel: het is een leermoment, geen strafproces.

- Zet geen mails in die te persoonlijk of choquerend zijn (bijv. gezondheidsinformatie, dreigementen). Dat kan juridisch en moreel risico’s geven.

- Bied altijd de optie tot training. Een gebruiker moet na een fout direct kunnen leren.

- Bescherm privacy: deel geen resultaten op persoonlijk niveau buiten het security- of HR-team. Publiceer liever algemene statistieken per afdeling of anoniem.

5.3 Koppeling met andere Defender-for-Office 365-functionaliteiten

- Real-Time Reports (plan 2): je ziet direct hoeveel mensen geklikt hebben, wie de mail heeft geopend, etc.

- Threat Explorer: als je een echt phishingincident hebt, kun je kijken hoe gebruikers erop gereageerd hebben. Je Attack Simulation-resultaten geven je context over hoe ‘klaar’ je organisatie is.

- Automated Investigation & Response (AIR): Mocht een echte phishingaanval plaatsvinden (niet je simulatie) en mensen klikken massaal, dan kan AIR ingrijpen door bijvoorbeeld mailboxen te isoleren of verdachte mails te verwijderen. De leermomenten uit Attack Simulation Training ondersteunen dit proces.

6. Hoe begin je ermee? Een stapsgewijze handleiding

Hieronder vind je een beknopte “how-to” om Attack Simulation Training op te zetten in je tenant:

- Check je licentie: Zorg dat je Defender for Office 365 Plan 2 hebt.

- Ga naar het Microsoft 365 Defender-portal: https://security.microsoft.com/ en navigeer naar Email & Collaboration > Attack simulation training.

- Creëer een nieuwe simulatie:

- Selecteer een type aanval (phishing, malware, etc.).

- Kies of importeer een template.

- Pas eventueel taal en inhoud aan.

- Bepaal de doelgroep:

- Wil je dit eerst met een pilotgroep doen (bijvoorbeeld IT, Security) of direct met een hele afdeling?

- Je kunt specifieke gebruikers of groepen targeten.

- Configureer timing en training:

- Kies start- en einddatum.

- Koppel een trainingmodule voor gebruikers die in de val trappen.

- Review en Launch:

- Controleer alle instellingen, bevestig, en start de simulatie.

- Monitor de resultaten:

- Gebruik het dashboard in real-time om te zien wie klikt, rapporteert of credentials invoert.

- Stel notificaties in voor kritieke drempels (bijv. te veel ‘slachtoffers’ in korte tijd).

- Analyseer:

- Bekijk rapportages en leercurves.

- Pas bij een volgende simulatie je scenario en doelgroep aan.

7. Conclusie: een onmisbare stap in je securitystrategie

In de moderne dreigingswereld (2025), waarin phishing en social engineering de primaire aanvalsvectoren zijn, is Attack Simulation Training een onmisbare tool binnen Microsoft Defender for Office 365. Het stelt je in staat om niet alleen je technische securitystack te testen, maar ook de “menselijke firewall” te trainen en versterken. Want laten we eerlijk zijn: de meest geavanceerde AI en machine-learningmodellen kunnen niet alles detecteren, en één onoplettende klik van een eindgebruiker kan tot een groot incident leiden.

Door realistische phishingscenario’s te ontwerpen, kun je medewerkers confronteren met de subtiele trucs van cybercriminelen. De directe koppeling met trainingsmodules zorgt ervoor dat fouten omgezet worden in leermomenten. En met de rapportagefuncties kun je precies zien hoe je organisatie ervoor staat, welke afdelingen achterblijven en welke verbeterpunten er zijn.

Vergeet niet dat Attack Simulation Training valt of staat met een doordachte implementatie: zorg voor draagvlak bij je management, werk samen met HR, wees transparant richting medewerkers en respecteer de privacy- en complianceregels. Doe je dat goed, dan bouw je aan een cultuur van continu leren en alertheid, waarbij gebruikers zichzelf én de organisatie proactief beschermen tegen phishing, malware en andere vormen van social engineering.

Met dit vierde deel van onze serie sluiten we het thema “Attack Simulation Training” voorlopig af. In de volgende blogs gaan we dieper in op onder meer Real-Time Reports, Threat Explorer, en hoe je je securitybewustzijnsprogramma nog verder kunt professionaliseren. Houd ITCowboys.nl dus goed in de gaten voor meer tips, best practices en technische deep dives.

Heb je nu al vragen of wil je ervaringen delen? Laat een reactie achter of neem contact met me op via LinkedIn. Samen blijven we leren en de moderne werkplek veiliger maken!

Bedankt voor het lezen en tot de volgende blog!

– Jordy Herber, ITCowboys.nl