Welkom bij het zesde deel van onze blogserie “Geavanceerde E-mailbeveiliging en Anti-Phishing”. In de eerdere artikelen hebben we stilgestaan bij onder andere Advanced Anti-Phishing, Safe Attachments & Safe Links, EOP & Defender for Office 365, Attack Simulation Training en het belang van real-time rapportages (Threat Explorer & Threat Trackers). In deze blog richten we ons op een unieke en zeer waardevolle feature binnen Microsoft Defender for Office 365 Plan 2: Campaign Views.

Campaign Views geven inzicht in grootschalige, vaak wereldwijd gerichte phishing- en malwaregolven en laten je precies zien hoe deze campagnes je organisatie raken. Bovendien belichten ze de patronen die de aanvallers gebruiken en zie je hoe Microsoft Defender dankzij wereldwijde telemetrie en AI-technologie deze campagnes herkent, categoriseert en (meestal) onschadelijk maakt. In een tijd waarin cyberaanvallen steeds verfijnder en omvangrijker worden, is dit real-time overzicht onmisbaar voor een snelle en doeltreffende incidentrespons.

Wat kun je in deze blog verwachten?

- Hoe Microsoft Defender grote phishing- en malwaregolven in kaart brengt: we duiken in de manier waarop Campaign Views werken, en welke bronnen van data Microsoft gebruikt.

- Gebruik van AI en telemetrie om patronen te herkennen: waarom machine learning en big data tegenwoordig een essentiële rol spelen in het detecteren van grootschalige aanvallen.

- Voorbeelden van recente campagnes en best practices voor incidentrespons: hoe pak je het aan als je ziet dat jouw organisatie getroffen wordt door een wereldwijde of gerichte aanvalscampagne?

Ook in deze blog hanteren we een semi-technische stijl, met voldoende detail om zowel IT-professionals als securityspecialisten te voorzien van bruikbare kennis en best practices. Laten we aan de slag gaan!

1. Hoe Microsoft Defender grote phishing- en malwaregolven in kaart brengt

1.1 Wat zijn Campaign Views?

Campaign Views in Defender for Office 365 bieden een overzicht van gerelateerde phishing- of malwaremails die samen één aanvalscampagne vormen. In plaats van dat je enkel losse e-mails ziet, groepeert Microsoft Defender deze mails op basis van gemeenschappelijke kenmerken, zoals:

- Afzenderdomein of IP-adres(sen)

- Inhoud van het bericht (subject lines, body, URL-patterns)

- Bestandskenmerken van bijlagen (hashes, naamgeving, gebruikte packers)

- Gedragsindicatoren uit sandbox-analyses (Safe Attachments)

- Telemetriedata van andere Defender-componenten en wereldwijde sensoren

Het idee is dat je in één oogopslag ziet: “Hé, er is sprake van een gecoördineerde aanvalscampagne gericht op onze organisatie (en mogelijk duizenden andere organisaties) – hier zijn alle bijbehorende e-mails en indicatoren.”

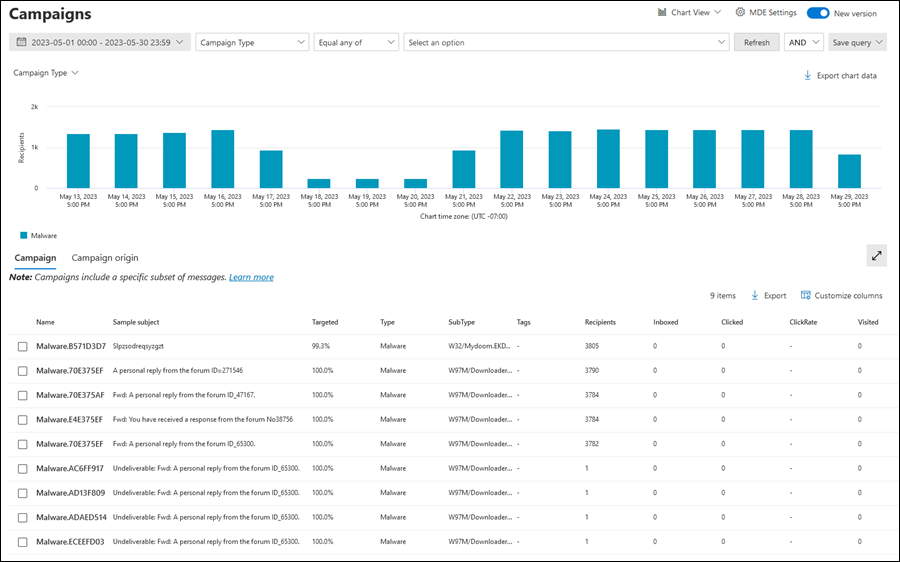

1.2 Waar vind je Campaign Views?

Campaign Views zijn, net als Threat Explorer en Threat Trackers, te raadplegen in het Microsoft 365 Defender-portal (security.microsoft.com). Ga naar:

- Email & collaboration > Explorer (of Advanced Hunting, afhankelijk van licentie).

- Daarbinnen vind je een sectie waar je “Campaigns” of “Campaign Views” kunt selecteren.

Let op: je hebt Defender for Office 365 Plan 2 nodig om de volledige functionaliteit van Campaign Views te benutten.

1.3 Hoe stelt Microsoft deze campagnes samen?

De kracht van Campaign Views zit in de enorme hoeveelheid telemetrie die Microsoft wereldwijd verzamelt uit:

- Office 365 en Microsoft 365 tenants: miljardengegevenspunten over inkomende en uitgaande mail.

- Defender for Endpoint: endpoint-data die aangeeft of bepaalde payloads of executables zijn gedetecteerd, en zo ja, waar.

- Microsoft Threat Intelligence-feeds: onder andere gegevens over domeinregistraties, IP-reputatie, darknet-monitoring, etc.

- Samenwerking met security-community en law enforcement: Microsoft deelt en ontvangt informatie over grootschalige phishing- en malwarecampagnes.

Door machine learning-algoritmes toe te passen op al deze data, kan Microsoft patronen herkennen die menselijkerwijs moeilijk te zien zijn. Denk aan:

- Tijd-gebaseerde patronen (bijvoorbeeld een piek tussen 08:00 en 09:00 UTC).

- Regionale targeting (landspecifieke domeinextensies).

- Tekst- en URL-similarities (herhalend gebruik van speciale tekens, net gewijzigde domeinregistraties).

- Evolutie van malware: hoe de kwaadaardige payload zich aanpast over tijd.

Door deze big data-analyses kan Microsoft snel en proactief detectiesignaturen uitrollen, zodat organisaties beschermd worden nog voordat de golf piekt. Vervolgens worden gerelateerde e-mails gegroepeerd en in Campaign Views getoond.

2. Gebruik van AI en telemetrie om patronen te herkennen

2.1 Machine Learning als ruggengraat

E-mailaanvallen in 2025 zijn al lang niet meer simpel. Malafide actoren gebruiken geautomatiseerde tooling, wisselende infrastructuren en frequente domeinrotatie om uit de greep te blijven van traditionele filtermechanismen. Om dat te pareren, maakt Microsoft’s Defender-suite gebruik van machine learning (ML) en AI-gebaseerde modellen. Enkele voorbeelden van ML-modellen die toegepast worden:

- Content-classificatie: Mails worden op semantisch niveau gescand om te zien of de inhoud overeenkomt met bekende phishingtemplates (zoals het nabootsen van Microsoft-inlogpagina’s, HR-gerelateerde mails of factuurfraude).

- Impersonation detection: Het systeem herkent subtiele afwijkingen in naam, domein of schrijfstijl die wijzen op CEO-fraude of spoofing.

- Behavior-based: ML-modellen leren hoe normale mailpatronen eruitzien in jouw tenant (mailbox intelligence) en slaan alarm als er iets abnormaals gebeurt.

- Threat pivoting: Als een bepaald IP-adres of domein voorheen weinig mail verzond, maar ineens massa’s e-mails over verschillende tenants stuurt, is dat een indicator van mogelijk ongewenste activiteit.

Deze ML-modellen werken real-time en worden voortdurend bijgewerkt met nieuwe indicatoren van wereldwijde telemetrie.

2.2 Telemetrie als input: “The bigger picture”

Een van de redenen waarom Microsoft Defender for Office 365 in staat is om zulke grote campagnes te identificeren, is de ongekend grote dataset waarover Microsoft beschikt. Denk aan:

- 1+ miljard Windows-apparaten (Defender for Endpoint, Windows Security).

- Microsoft Edge en Bing die ook veiligheidsdata aanleveren (blacklisting van URLs).

- Miljoenen Azure AD/Entra ID aanmeldingen per dag, waarmee abnormaal aanmeldgedrag opgespoord wordt.

- Office 365-omgeving met ruim 345 miljoen betalende seats wereldwijd (bron: Microsoft, statistiek van een paar jaar geleden, nog groter in 2025).

Elke aanval die ergens in deze keten wordt gedetecteerd, voedt de centrale intelligence en beschermt vervolgens alle andere tenants. Kortom: één detectie in Australië kan er via telemetrie voor zorgen dat een identieke phishingmail in Nederland meteen wordt geblokkeerd. Dat is de waarde van een cloud-gedreven securityoplossing.

2.3 Dynamische updates en auto-remediation

Als een campagne zich razendsnel ontwikkelt (bijvoorbeeld de aanvallers veranderen de domeinnaam na enkele uren), kan Defender deze verschuiving detecteren en automatisch updates toepassen. Dit leidt tot real-time auto-remediation: mails die aanvankelijk door de mazen glipten, worden bijvoorbeeld via Zero-hour Auto Purge (ZAP) achteraf uit de mailboxen gehaald, zodra de nieuwe indicatoren bekend zijn.

3. Voorbeelden van recente campagnes en best practices voor incidentrespons

3.1 Recente (fictieve) campagne: “Global Shipping Invoice Fraud”

Stel je voor: eind 2024 dook er een phishinggolf op waarin zogenaamd een grote, internationaal opererende logistieke dienstverlener, “Global Shipping Inc.”, facturen per e-mail stuurde met bijlagen in .docm-formaat. De mail begon met “Uw pakket is onderweg, factuur bijgevoegd”. In werkelijkheid was de bijlage een met macro’s doorspekte file die, als je macro’s activeerde, ransomware downloadde.

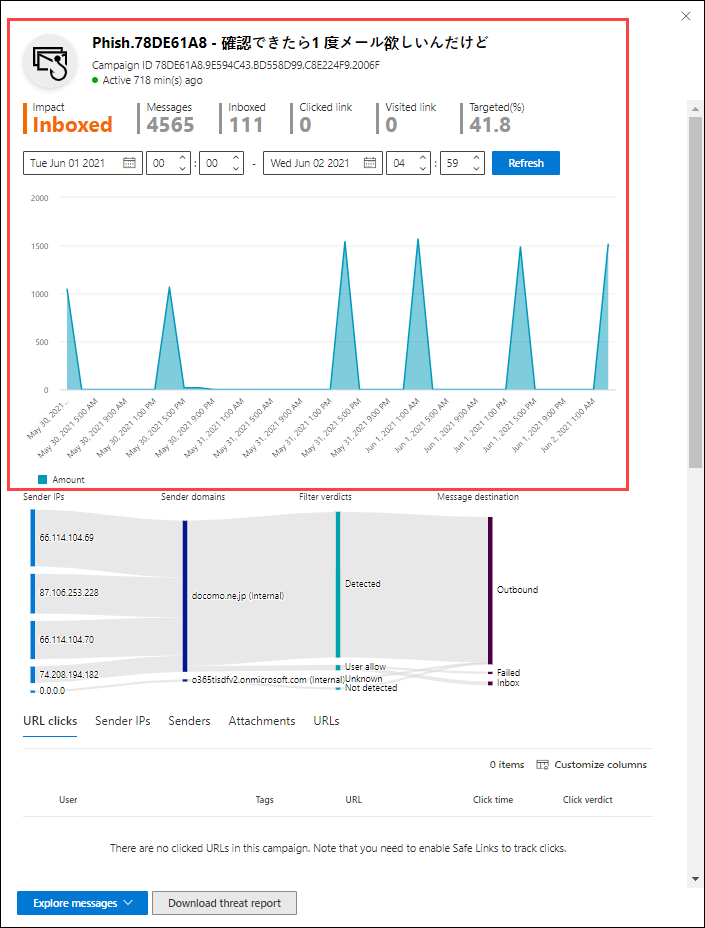

Hoe kwam Campaign Views hier in beeld?

- Defender’s AI merkte op dat er in een korte tijd duizenden mails met vrijwel identieke docm-bijlages werden verstuurd naar allerlei organisaties wereldwijd.

- De e-mailonderwerpen verschilden licht (“Global Shipping Invoice #12345” / “Shipping Bill #6789”), maar hadden dezelfde payloadhash.

- In Campaign Views verscheen deze golf als één campagne, met statistieken over het aantal getroffen organisaties, de tijdlijn van de campagne, en de verschillende IP-adressen/domeinen die werden gebruikt.

- Organisaties konden in één klik zien welke gebruikers de mail hadden ontvangen en of er al iemand geklikt had.

3.2 Mogelijk incidentresponsproces

Wanneer je via Campaign Views (of Real-Time Reports) merkt dat je organisatie is geraakt door zo’n wereldwijde phishing- of malwarecampagne, kun je de volgende stappen volgen:

- Identificatie

- Check in Campaign Views welke mails zijn afgeleverd in jullie tenant en welke gebruikers erdoor zijn getroffen.

- Gebruik Threat Explorer om te zien of er ook variant-URL’s of andere bestanden werden gebruikt.

- Containment

- Als de AI of je securityteam bevestigt dat dit schadelijke e-mails zijn, kun je via Threat Explorer of Automated Investigation & Response alle exemplaren van die e-mail quarantaine laten plaatsen of verwijderen uit mailboxen.

- Overweeg ook om de afzenderdomeinen of IP-adressen te blocken of in de Tenant Allow/Block List te zetten (TABL).

- Eradicatie en herstel

- Controleer of er endpoints zijn getroffen (via Defender for Endpoint), bijvoorbeeld of iemand de docm-bijlage opende en ransomware is gestart.

- Als er gebruikers zijn die credentials hebben ingevoerd op een malafide site, dwing dan een password reset of MFA-verificatie af.

- Update je securitybeleid en filters waar nodig.

- Evaluatie en training

- Analyseer met Advanced Hunting of er nog restindicatoren zijn die niet in beeld waren.

- Gebruik Attack Simulation Training (zie onze eerdere blog in deze serie) om medewerkers beter te trainen in het herkennen van “factuurfraude” en macro-gevaar.

- Documenteer je incidentrespons in een postmortem-rapport, zodat je team leert van de aanval.

3.3 Andere voorbeelden van grote campagnes

- Business Email Compromise (BEC)-golven: waarbij CEO’s of CFO’s zogenaamd mails sturen om dringende betalingen te regelen. Campaign Views laten zien hoe wijdverspreid de impersonatie is.

- Brand Phishing: gemaskeerd als inlogportals van Microsoft, Google, of populaire apps (bijv. Zoom). Als Microsoft merkt dat er wereldwijd phishingmails rondgaan die zich voordoen als “Office 365 password reset”, zie je in Campaign Views hoeveel van jouw gebruikers benaderd zijn en of ze erin getrapt zijn.

- Voice mail scams: “U heeft een nieuwe voicemail” e-mails die een malafide link bevatten naar “beluister direct uw voicemail”-pagina. Dit is jarenlang een populaire phishingtruc.

4. Best practices voor het gebruik van Campaign Views

4.1 Routine monitoring en alerts

- Periodiek (bijvoorbeeld wekelijks) zou je security- of IT-team moeten checken of er nieuwe significante campagnes gedetecteerd zijn.

- Stel alerts in (indien beschikbaar) binnen Microsoft 365 Defender, zodat je meteen een melding krijgt als een campagne een bepaald volume of risiconiveau overschrijdt in jouw tenant.

4.2 Integratie met Threat Explorer en Trackers

- Combineer Campaign Views met Threat Explorer voor een diepgaande analyse: als Campaign Views zegt dat 50 e-mails bij jou zijn afgeleverd, wil je wellicht in Threat Explorer exact zien welke mailboxen of welke tijdstippen.

- Threat Trackers kunnen je dan weer vertellen of er op wereldwijde schaal andere varianten van dezelfde aanval opduiken. Dat kan nuttig zijn om toekomstige mutaties van de campagne voor te zijn.

4.3 Snel schakelen via Automated Investigation & Response (AIR)

- Als je merkt dat je organisatie in het vizier is van een grote aanvalscampagne, kijk dan of je via AIR (Plan 2) snel quarantainemaatregelen kunt nemen.

- Je kunt ook direct Zero-hour Auto Purge (ZAP) instellen om ervoor te zorgen dat eventueel later ontdekte mails (binnen dezelfde campagne) automatisch verwijderd worden uit mailboxen.

4.4 Training en communicatie

- Communiceer intern: Als je ontdekt dat je doelwit bent van een grote phishinggolf, informeer dan bij voorkeur proactief de eindgebruikers. Bijvoorbeeld via een intranetbericht of e-mail: “We zien een verhoogde kans op phishingmails die zich voordoen als [onderwerp]. Wees extra alert en meld verdachte berichten!”

- Koppel ook eventuele successen terug: “We hebben dankzij onze filters en jullie meldingen 200 kwaadaardige mails in quarantaine gezet. Bedankt voor de medewerking!” Dit verhoogt het securitybewustzijn en het vertrouwen in je IT-team.

5. Technische diepgang: hoe Campaign Views en Threat Explorer elkaar versterken

5.1 De backbone van correlatie

Onder de motorkap werkt Microsoft’s telemetrie- en ML-infrastructuur als volgt:

- Data ingestion: elke mail die de Microsoft 365-infrastructuur passeert, wordt gescand en van metadata voorzien (SPF, DKIM, inhoudsanalyse, reputatiecheck, etc.).

- Feature extraction: ML-modellen halen specifieke kenmerken uit de mail (domeinnaam, linkpaden, HTML-structuur, bestands- of URL-hashes).

- Clustering: wanneer veel mails vergelijkbare features hebben en afwijkend zijn van legitiem verkeer, vormen ze een “cluster” dat duidt op een mogelijke phishing- of malwarecampagne.

- Campaign-labelling: Microsoft’s backend labelt deze clusters met een naam of beschrijving (bijvoorbeeld “Shipping docm-campaign” of “Brand Phishing – O365 Login Page”).

- Weergave in Campaign Views: in jouw Defender-portal zie je dan een overzicht van alle mails uit jouw tenant die in hetzelfde cluster vallen, met details over volume, tijdlijnen en detectieacties.

5.2 Query’s en advanced hunting

Als securityprofessional kun je ook via Advanced Hunting (in het Microsoft 365 Defender-portal) queries uitvoeren om een campagne nader te onderzoeken. Bijvoorbeeld:

EmailEvents

| where ThreatTypes contains "Phish"

| where DeliveryAction in ("DeliveredToInbox", "DeliveredToJmf")

| where Subject contains "Global Shipping"

| summarize count() by RecipientEmailAddress, SenderFromAddress, ThreatTypeZo kun je precies zien wie getroffen is en of de mail is afgeleverd of in junk is beland. Door de resultaten te correleren met DeviceEvents (van Defender for Endpoint), ontdek je of er endpoints daadwerkelijk zijn geïnfecteerd. Zo krijg je het totale plaatje van wat er tijdens de campagne is gebeurd.

5.3 Overwegingen rond false positives

Soms kan het gebeuren dat Microsoft’s algoritmes een “campagne” labelt, terwijl de inhoud niet per se kwaadwillend is (een “false positive”). Of de mails zijn wel spam, maar niet direct gevaarlijk. In die gevallen kun je:

- Exceptions maken: via Tenant Allow/Block List of geavanceerde filterinstellingen.

- Contact opnemen met Microsoft support: als je vermoedt dat er sprake is van onjuiste classificaties in Campaign Views.

- Feedback geven: elke mail of campagne kun je rapporteren als ‘not phishing’ of ‘not malware’, waarna Microsoft’s ML-modellen zich verder verfijnen.

6. Extra tips voor incidentrespons bij grootschalige campagnes

- Stel escalatieprocedures op: als je ziet dat er in korte tijd honderden phishingmails binnenkomen, is snel handelen geboden. Zorg dat je SOC-team of securityverantwoordelijke direct kan inspringen, en dat management op de hoogte is.

- Test je processen met Attack Simulation: gebruik Attack Simulation Training (Plan 2) om mock-campagnes te draaien. Zo zie je hoe snel je detectie- en responsmechanismen in actie komen.

- Automatiseer met Sentinel: als je Microsoft Sentinel inzet, kun je alerts vanuit Campaign Views of Threat Explorer doorsturen naar Sentinel en geautomatiseerde playbooks triggeren (bijv. email de security officer, sluit mailbox, reset wachtwoord).

- Doe altijd een post-incident review: was er een moment dat de phishingmail kon worden onderschept maar niet is onderschept? Hebben gebruikers onbewust credentials achtergelaten? Leer van elk incident om je configuraties en securitycultuur te verbeteren.

7. Conclusie

In de hedendaagse (2025) e-mailbeveiligingswereld is het niet langer voldoende om enkel losse phishingmails te herkennen. Cybercriminelen werken op schaal, lanceren massale campagnes en passen hun methodes continu aan. Campaign Views binnen Microsoft Defender for Office 365 (Plan 2) bieden precies wat je nodig hebt: inzicht in de grote lijnen en de specifieke details van e-mailaanvalscampagnes die jouw organisatie raken.

Door gebruik te maken van wereldwijde telemetrie, geavanceerde AI-algoritmes en nauwe integratie met andere Defender-componenten, kan Microsoft snel en effectief dreigingsgolven identificeren en blokkeren. Voor jou, als IT- of securityprofessional, is het belangrijk om:

- Regelmatig Campaign Views te checken en te zien of er grootschalige phishing- of malwarecampagnes gaande zijn.

- Koppelingen te leggen met Threat Explorer, Threat Trackers en Automated Investigation & Response om direct in actie te komen als je organisatie doelwit is.

- Gebruikers te trainen en te informeren, zodat zij alert blijven op verdachte mails, ook als die sporen van legitimiteit lijken te dragen (zoals bekende afzenders of gewilde onderwerpen).

Met dit zesde deel in onze serie hebben we hopelijk meer licht geworpen op de manier waarop Defender for Office 365 jou kan helpen om e-maildreigingen in een breder perspectief te plaatsen. In het volgende, afsluitende deel van deze blogreeks “Geavanceerde E-mailbeveiliging en Anti-Phishing” gaan we het hebben over Compromised User Detection en Teams Message Security, plus hoe al deze functionaliteiten samenkomen in een solide, end-to-end e-mailbeveiligingsstrategie.

Zoals altijd: heb je vragen of wil je jouw eigen ervaringen delen? Laat het weten via ITCowboys.nl of in de reacties. Veel succes met het beschermen van je organisatie, en bedankt voor het lezen!

– Jordy Herber, ITCowboys.nl