Dit is het zevende en laatste deel van onze blogserie “Geavanceerde E-mailbeveiliging en Anti-Phishing”. We hebben in de voorgaande zes blogs een uitgebreid landschap verkend: van Advanced Anti-Phishing en Safe Attachments & Safe Links tot EOP & Defender for Office 365, Attack Simulation Training, Threat Explorer/Trackers, en Campaign Views. Al deze onderwerpen helpen bij het voorkomen en detecteren van phishing en malwareaanvallen via e-mail.

In deze afsluitende blog gaan we een stap verder: ook binnen Microsoft Teams ontstaat namelijk steeds vaker de behoefte aan geavanceerde beveiliging. Aanvallers zien dat steeds meer bedrijfscommunicatie verschuift van e-mail naar chat en collaboration-apps. Daarom richten we ons vandaag op:

- Compromised User Detection: hoe Microsoft Defender for Office 365 en gerelateerde diensten (zoals Microsoft Entra ID) risico- en verdachte gebruikersactiviteiten kunnen herkennen en hoe je daarop inspeelt.

- Teams Message Security: een relatief nieuwe tak van sport, waaronder functionaliteiten als het Teams Message Entity Panel en Teams Message Quarantine vallen.

- De integratie tussen Teams-beveiliging en bestaande e-mail- en chatlogs: hoe je zo’n breed securityoverzicht creëert en wat de best practices zijn om zowel e-mail als Teams veilig te houden.

We leven in 2025, een tijd waarin hybride werken en naadloze samenwerking in Microsoft 365 de standaard is. Dat maakt chat-apps als Teams een aantrekkelijk doelwit voor social engineers. Hoe voorkom je dat een intern Teams-kanaal misbruikt wordt voor phishing? Hoe reageer je als je ontdekt dat een gebruiker (of gastgebruiker) is gecompromitteerd en malafide berichten in chatkanalen plaatst? We gaan er dieper op in!

1. Hoe je met Defender for Office 365 risico- en verdachte gebruikersactiviteiten identificeert

1.1 Het belang van Compromised User Detection

Compromised User Detection slaat op het tijdig ontdekken dat een medewerker (of externe gast) niet langer zelf controle heeft over zijn/haar account. Dat kan bijvoorbeeld komen door:

- Phishing: de gebruiker is in een phishingmail getrapt en heeft inloggegevens achtergelaten op een malafide site.

- Credential stuffing: hergebruik van wachtwoorden waardoor aanvallers elders gelekte credentials kunnen inzetten.

- Malware: de endpoint van de gebruiker is geïnfecteerd, en keyloggers of infostealers sturen inlogtokens naar criminelen.

- Social engineering: de gebruiker heeft onbewust 2FA-codes doorgegeven, bijvoorbeeld via telefoon.

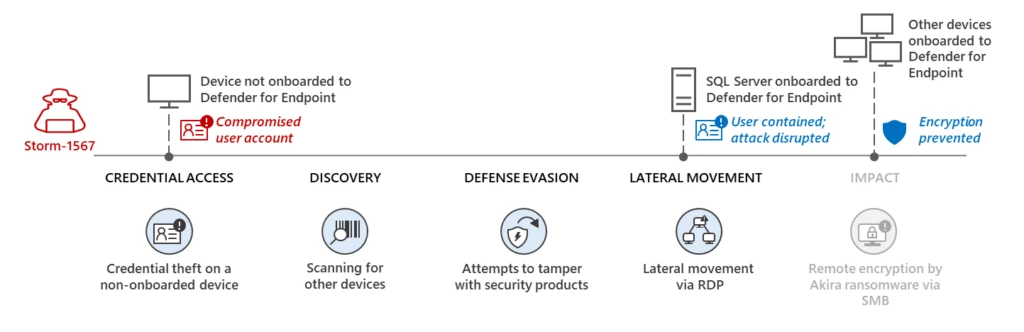

Zodra een account is overgenomen, kan de aanvaller vanuit die account spam- of phishingmails rondsturen (zogenaamde “internal phish”) of, en dat zien we steeds vaker, Teams-berichten plaatsen die op het eerste gezicht van een collega lijken te komen. Microsoft 365 Defender (in samenwerking met Entra ID) herkent het vaak als er abnormale aanmeldingen plaatsvinden of als er ineens bizarre e-mail- of chatactiviteiten zijn.

1.2 Signalen en meldingen binnen Defender

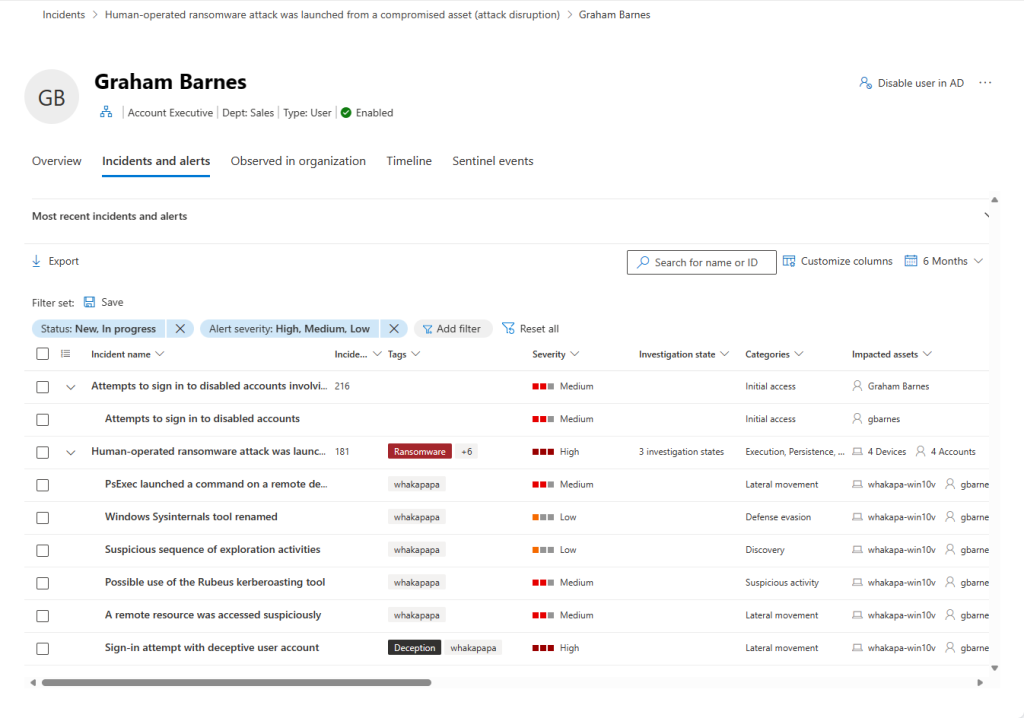

Bij een gecompromitteerde account kun je verschillende signalen krijgen in het Microsoft 365 Defender-portaal:

- Abnormale inloglocaties: via Entra ID Protection (voorheen Azure AD Identity Protection) zie je bijvoorbeeld dat iemand inlogt vanuit een land waar hij/zij niet eerder was of vanuit vele verschillende locaties in korte tijd.

- Massaal versturen van mail: De gebruiker begint plots spam of phishing te versturen, wat gedetecteerd wordt door anti-spamregels van EOP/Defender for Office 365. De user kan dan getagd worden als “compromised user”.

- Users at risk in Microsoft 365 Defender: onder Email & Collaboration > Users kun je risicosignalen zien, bijvoorbeeld een hoge risicoscore door afwijkende activiteiten.

1.3 Integratie met Entra ID (Azure AD) en CA-policies

Om compromised users te detecteren is er een nauwe samenwerking tussen Microsoft Defender en Entra ID (Conditional Access, Identity Protection). Denk aan:

- Risky Sign-in Policies: Als Identity Protection een verhoogd risiconiveau detecteert (bijv. inlog vanuit Tor-exit node), kan het automatisch MFA afdwingen of de gebruiker blokkeren.

- Risky User-states: Wanneer de risicoscore van een gebruiker hoog genoeg is (bijvoorbeeld door herhaalde verdachte aanmeldingen), kan Defender for Office 365 een alert genereren.

- Cross-product alerts: Zo’n alert kan via Microsoft 365 Defender doorkomen in je SIEM (Microsoft Sentinel) of je SOC. Zo voorkom je dat e-mail- en identiteitsveiligheid eilanden zijn.

1.4 Wat te doen bij een gecompromitteerde gebruiker?

- Direct actie: Forceer een wachtwoordreset, schakel MFA in als dat nog niet geactiveerd was, en beperk het account.

- Scannen op malafide mail: Zoek (via Threat Explorer) of de gebruiker intern phish heeft verstuurd. Quarantaine of verwijder die mails.

- Controleer Teams-kanalen: Check of er dubieuze berichten vanuit die gebruiker geplaatst zijn. (Hierover later meer bij Teams-beveiliging.)

- Log forensic: Gebruik Advanced Hunting om te zien welke acties de gecompromitteerde gebruiker heeft uitgevoerd, welke bestanden gedeeld zijn, enzovoorts.

- Educatie: Bied de gebruiker (en de afdeling) extra training, zodat ze alert blijven en niet opnieuw in de val lopen.

2. Teams Message Security: waarom chatbeveiliging nu net zo belangrijk is als e-mail

2.1 De verschuiving van phishing naar chat

Zoals e-mailbeveiliging de afgelopen jaren een hoge prioriteit had, zien we sinds de massale adoptie van Microsoft Teams een verschuiving: steeds meer communicatie, en daarmee potentieel risicovol verkeer, verloopt via chat. Denk aan:

- Phishing-links in Teams-chat: Een interne of gastgebruiker die door criminelen is overgenomen kan een link plaatsen in een Teams-kanaal, zogenaamd om een belangrijk document te delen.

- Malware-bestanden in Teams: Gebruikers die snel even een .zip-bestand delen om “even te checken” of iets werkt.

- Impersonation: Met name in federatieve scenario’s of gasttoegang kan het onduidelijk zijn wie de andere partij is, waardoor criminelen zich kunnen voordoen als een vertrouwde partner.

Hoewel Microsoft al langere tijd geavanceerde e-mailsecurity biedt, was Teams-security een tijdje beperkt. In 2025 zijn er echter functionaliteiten bijgekomen die Teams nagenoeg op hetzelfde niveau van beveiliging brengen. Twee daarvan zijn:

- Teams Message Entity Panel

- Teams Message Quarantine

2.2 De basis: Safe Links en Safe Attachments in Teams

Voor we in de nieuwe features duiken, is het goed om te weten dat Safe Links en Safe Attachments (onderdeel van Defender for Office 365) inmiddels ook in Teams-chats werken. Dit houdt in dat:

- Safe Links: URLs in een Teams-bericht worden herschreven en real-time gescand zodra een gebruiker erop klikt.

- Safe Attachments: Bestanden die in een Teams-chat worden gedeeld, kunnen in een sandbox getest worden.

Deze integratie helpt enorm om malafide links en bestanden te blokkeren nog vóór gebruikers erin trappen. Echter, het blokkeert niet alles. Een malicious link zou bijvoorbeeld na initiële posting nog kunnen worden omgezet of de chat kan gecompromitteerd zijn door een intern account dat (op het eerste gezicht) te vertrouwen lijkt. Dáár komt het Teams Message Entity Panel om de hoek kijken.

3. Teams Message Entity Panel en Teams Message Quarantine in de praktijk

3.1 Teams Message Entity Panel: wat is het?

Het Teams Message Entity Panel is een gebruikersinterface binnen Microsoft 365 Defender (of in sommige gevallen direct in het Teams-beheercentrum) waar je beveiligingsinformatie over specifieke Teams-berichten kunt zien. Vergelijk het met de “message details” die we kennen van e-mail, maar nu specifiek voor Teams.

Wat kun je ermee?

- Afzenderinformatie: zie wie het bericht heeft geplaatst, of er sprake is van een gastaccount of federatieve tenant.

- Message content: bekijk (geanonimiseerd of in detail) wat de inhoud was; is er sprake van een schadelijke link of bijlage?

- Analyses en policies: zie welke Defender-policies toegepast zijn (Safe Links/Attachments) en of er alerts of incidenten aan hangen.

- Acties: stel je voor dat het bericht potentieel kwaadaardig is, dan kun je er (met de juiste rechten) direct vanuit dit panel op ingrijpen, bijvoorbeeld door het bericht te verwijderen of in quarantaine te plaatsen.

3.2 Teams Message Quarantine

Net zoals we bij e-mailberichten al jaren hebben in EOP/Defender (mail quarantainemogelijkheden), bestaat er nu ook een concept van Teams Message Quarantine. Dit maakt het mogelijk dat een verdacht bericht of bestand in Teams “on hold” wordt gezet, zonder dat de rest van de chat onbruikbaar wordt.

- Automatische triggers: Als Safe Links/Attachments of AI-detectie constateert dat een bericht hoogstwaarschijnlijk phishing is, kan Teams het bericht markeren als “blocked” en naar quarantaine sturen. Gebruikers zien dan een placeholder in de chat (“Dit bericht is geblokkeerd door beveiligingsbeleid”).

- Handmatige acties: Een beveiligingsbeheerder kan na onderzoek (bijv. via het Teams Message Entity Panel) zelf beslissen om berichten te blokkeren of vrij te geven.

- Tijdelijk of permanent: Afhankelijk van je beleid kun je berichten een bepaalde tijd in quarantaine laten zitten (bijv. 30 dagen), zodat gebruikers (of securityadmins) bij een false positive de kans hebben het bericht te herstellen.

3.3 Voorbeeldscenario: Malafide link in Teams

Stel, iemand met een gecompromitteerd account plaatst in het HR-kanaal van Teams een bericht met tekst als: “Belangrijk: Check even dit salarisschema, het is een Excel-bestand op Onedrive: [link].”

- Safe Links ziet onmiddellijk dat deze link nog onbekend is. De gebruiker klikt desondanks op de link.

- Na scanning (of enkele uren later) blijkt dat deze link leads naar een credential-harvesting site.

- Teams Message Quarantine treedt in werking: het systeem blokkeert het bericht en vervangt het door een melding (“Dit bericht is geblokkeerd”).

- In het Teams Message Entity Panel kan een securityadministrator zien wie het bericht plaatste, welke URL is gebruikt, en wanneer er op werd geklikt.

- Eventueel kan men een incident openen in Defender for Office 365 en Automated Investigation & Response (AIR) inschakelen om gerelateerde acties te nemen (bijv. wachtwoordreset voor die gebruiker).

Deze nauwe integratie tussen Teams en Defender helpt voorkomen dat malafide inhoud zich ongemerkt verspreidt, zeker wanneer Teams-kanaalleden elkaar vertrouwen en minder kritisch zijn dan bij e-mail.

4. Integratie van Teams-beveiliging met bestaande e-mail- en chatlogs

4.1 Unified Incident & Alert Management

Vanaf 2024-2025 zet Microsoft sterk in op een geïntegreerde aanpak. In het Microsoft 365 Defender-portal vind je tegenwoordig (2025) niet alleen e-mailincidenten en -alerts, maar ook incidenten die voortkomen uit Teams-verkeer. Dit betekent:

- Eén portaal voor alle alerts: of het nou gaat om phishing in mail of phishinglink in Teams, alles komt in dezelfde incidentweergave terecht.

- Cross-product correlatie: Defender kan constateren dat een gebruiker die in e-mail is gecompromitteerd óók Teamspam verstuurt.

- Geïntegreerde workflow voor incidentrespons: Automated Investigation & Response (AIR) kan zo nodig meteen in Teams ingrijpen (boodschappen verwijderen, gebruiker blokkeren), net zoals we dat kennen van e-mail.

Voor de SOC-teams is dat een enorme vooruitgang: geen aparte consoles meer voor e-mail vs. Teams, maar een holistisch beeld van de communicatiekanalen.

4.2 Log analytics en advanced hunting

Als je gebruikmaakt van Advanced Hunting in Microsoft 365 Defender, kun je niet alleen queries uitvoeren op e-mail events (EmailEvents, EmailUrlInfo, EmailAttachmentInfo) maar ook op Teams-data. Zo kun je bijvoorbeeld zoeken naar messages die in quarantaine zijn geplaatst door het Teamsbeveiligingsmechanisme:

IMMessageEvents

| where ActionType == "Quarantine"

| extend sender = SenderFromTenantId

| project Timestamp, MessageContent, sender, TeamName, ChannelName

Of je kunt correlation queries maken tussen Teams-berichten en e-mailactiviteit van dezelfde gebruiker:

EmailEvents

| where SenderFromAddress == "jan@contoso.com"

| join IMMessageEvents on $left.AccountSid==$right.AccountSid

| where Timestamp between (ago(1d)..now())

| summarize count() by SenderFromAddress, TeamName, ActionTypeDergelijke queries geven inzicht in wie mogelijk op beide kanalen actief is geweest met dubieuze intenties. Zo kun je bijvoorbeeld ontdekken dat Jan@contoso.com zowel spam in e-mail heeft verzonden als malafide links in Teams-chats heeft gepost—een duidelijke indicator van “compromised user.”

4.3 Microsoft Sentinel en SOAR

Voor organisaties met Microsoft Sentinel als SIEM-oplossing geldt dat zowel e-mail- als Teams-logs door te sturen zijn naar Sentinel. Dat biedt:

- Geautomatiseerde correlatieregels (kql queries) om signalen uit Teams en e-mail te koppelen.

- Playbooks (Logic Apps) om automatisch te reageren, bijvoorbeeld direct een ServiceNow-ticket aanmaken of de gebruiker in Entra ID blokkeren.

- Dashboards waarmee je visueel inzicht krijgt in chat- en maildreigingen, risicogebruikers en trends.

Zo ontstaat een end-to-end securityverhaal waarin e-mail en Teams niet langer losstaan, maar als een integraal geheel worden bewaakt.

5. Best practices voor het opsporen en tegengaan van compromised accounts en chat-phishing

5.1 Zorg voor robuust identiteitsbeheer

Een groot deel van het succes om compromised user detection te voorkomen zit in:

- MFA: Stel Multifactor Authentication verplicht voor alle accounts, inclusief gastaccounts waar mogelijk.

- Conditional Access: Stel regels in die het risico van aanmeldingen op basis van locatie, devicecompliance en user risk verminderen.

- Passwordless: Overweeg de overstap naar passwordless-authenticatie (FIDO2-sleutels, Windows Hello for Business) om credential phishing verder te bemoeilijken.

5.2 Houd Teams-policies up-to-date

- External Access vs. Guest Access: beperk externe federatie tot bekende domeinen en zorg dat gastaccounts regelmatig worden gecontroleerd.

- Enable Safe Links/Attachments voor Teams: deze instellingen staan niet altijd standaard op ‘aan’. Check in het Defender-portal of je Teams-beveiligingsbeleid goed is geconfigureerd.

- Teams Purview-beleid: Overweeg ook compliance-instellingen (DLP, eDiscovery) die kunnen bijdragen aan het opsporen van datalekken.

5.3 Monitor en rapporteer

- Real-Time Monitoring: net zoals je e-mailstromen monitort, moet je ook Teams-activiteit in de gaten houden. Bekijk bijvoorbeeld wekelijks in de Defender-portal of er quarantainemeldingen zijn in Teams.

- User reports: moedig gebruikers aan om verdachte Teams-berichten te rapporteren. Microsoft biedt integraties (vergelijkbaar met de ‘Report Message’-add-in in Outlook) waarmee gebruikers direct in Teams kunnen melden.

- Attack Simulation: Er gaan (in 2025) steeds meer geruchten dat Microsoft Attack Simulation Training ook uitbreidt naar Teams-scenario’s. Zo kun je testen hoe alert je medewerkers zijn als ze in chat een phishinglink krijgen. Het is zeker de moeite om dit in de gaten te houden en te testen wanneer het beschikbaar komt.

5.4 Reageer snel en documenteer

- Automated Investigation & Response: schakel AIR in om ook Teams-incidenten snel te isoleren.

- Documenteer incidenten: net als bij e-mail. Welke triggers zag je? Hoe heb je gereageerd? Wat is de impact? Dit helpt je SOC bij toekomstige incidenten.

- Security awareness: na elk (chat)incident is het nuttig om gebruikers te informeren en te wijzen op (nieuwe) aanvallen en best practices.

6. Technische diepgang: hoe Compromised User Detection en Teams Security samenwerken

6.1 AI en ML, maar nu óók voor chat

Vergelijkbaar met e-mail controleert Microsoft’s AI back-end talloze kenmerken van Teams-berichten. In 2025 is dit systeem steeds verfijnder geworden:

- Content Analysis: herkent phishingachtige teksten (“urgent”, “klik hier voor je bonus”), nep-URL’s, of impersonatiepogingen in chat.

- User Behavior: een medewerker die ineens aan 20 verschillende personen dezelfde “rare” link stuurt in een kort tijdsbestek, valt op.

- Endpoint Data: als Defender for Endpoint detecteert dat deze gebruiker malware draait, koppelt het die info aan Teams-ladingen.

Zo kan het systeem sneller “compromised user” concluderen en proactief chat-berichten blokkeren.

6.2 PowerShell en Graph API

Voor wie de diepte in wil: Microsoft is bezig met het uitbreiden van PowerShell-cmdlets en Graph-API-ondersteuning voor Teams-security. Denk aan scenario’s als:

- Automatisch een chatbericht opschonen via PowerShell als je weet dat de link malafide is.

- Opvragen van quarantainemeldingen: net zoals Get-QuarantineMessage bij e-mail, krijgen we geleidelijk cmdlets voor Teams.

- Graph Security API: Langer bestaand voor e-mail en endpoint, en nu steeds meer data over Teams (bijv. Entities, Alerts, etc.).

Zodra deze integraties stabiel zijn en algemene beschikbaarheid krijgen, wordt het voor grote organisaties makkelijker om massaal te beheren en geautomatiseerde workflows te bouwen voor Teams-beveiliging.

6.3 Overlap met Microsoft Purview (Compliance)

Er is ook overlap met Microsoft Purview (voorheen Microsoft 365 Compliance). Enkele aandachtspunten:

- Information Protection Labels: Als een gebruiker een document met “Highly Confidential” label in Teams wil delen, kun je extra waarschuwingen of blokkeringsregels instellen.

- DLP (Data Loss Prevention): Je kunt regels opstellen die PII (bijv. BSN-nummers) blokkeren in Teams-chats.

- Insider Risk Management: Bij vermoeden dat een gebruiker kwaadwillig handelt, kun je met Insider Risk signalen correleren uit e-mail, Teams en SharePoint/OneDrive-activiteit.

Hoewel dit geen directe anti-phishingmaatregel is, draagt het wel bij aan het totale security- en complianceplaatje. Als iemand is gecompromitteerd, worden ook compliance-regels mogelijk overtreden (bijv. data exfiltratie via Teams).

7. Overkoepelende strategie: e-mail- en chatsecurity als een geheel

Met deze blogserie hebben we laten zien hoe Microsoft Defender for Office 365 e-mailbeveiliging naar een hoger niveau tilt. Het is echter belangrijk om te beseffen dat we in 2025 niet meer kunnen volstaan met enkel e-mailsecurity. Organisaties communiceren net zo vaak (of vaker) via Teams als via e-mail, en ook daar zien criminelen kansen.

De ultieme strategie is daarom:

- E-mail en chat samen beveiligen: Safe Links, Safe Attachments, Quarantine, AI-driven detection en incidentrespons.

- Samenwerking tussen Defender, Entra ID, Purview, en Sentinel: een hecht ecosysteem dat identitybescherming, compliance, endpoint security en cloudapp-security omvat.

- Gebruikerstraining: Niet alleen leren hoe phishingmails te herkennen, maar ook hoe je foute links in Teams kunt spotten. Chat voelt “informeler”, maar is evengoed een risicovol vector.

- Continu monitoren: Real-Time Reports, Threat Explorer, Campaign Views, en – zoals we in deze blog bespreken – nieuwe faciliteiten voor Teams-incidenten.

Zo ontwikkel je een holistische aanpak waarin e-mail- en chat-security naadloos in elkaar overlopen, en waarin je tegelijkertijd user compromise snel kunt detecteren en neutraliseren.

8. Conclusie en afronding van de blogserie

We zijn aan het einde gekomen van deze zevendelige serie over “Geavanceerde E-mailbeveiliging en Anti-Phishing”. We startten met de basis van Advanced Anti-Phishing, Safe Attachments/Links, en EOP in combinatie met Defender for Office 365. Onderweg doken we in Attack Simulation Training, Real-Time Reports & Threat Explorer, en Campaign Views.

In deze laatste blog hebben we het geïntegreerde plaatje geschetst: Compromised User Detection en Teams Message Security. Dit sluit naadloos aan op de ontwikkelingen van 2025, waarin Teams een volwaardige, cruciale bedrijfsapplicatie is en dus net zo aantrekkelijk voor aanvallers als e-mail.

Kernpunten uit deze laatste blog:

- Compromised User Detection: door AI, telemetrie en Entra ID Protection ziet Microsoft Defender snel of een gebruiker ongebruikelijke aanmeldingen of mail/chatgedrag vertoont.

- Teams Message Entity Panel en Teams Message Quarantine: vergelijkbaar met e-mail-quarantaine, maar dan voor chatberichten. Veilige chat is nu even belangrijk als veilige mail.

- Integratie: alle data (e-mail, chat, identity) komt samen in het Microsoft 365 Defender-portal en kan doorgesluisd worden naar Microsoft Sentinel voor SIEM/SOAR.

- Incidentrespons: Snel handelen als je merkt dat een gebruiker is gecompromitteerd, en zowel mail als Teams checken op verdachte activiteiten.

8.1 Dankwoord en toekomst

Ik hoop dat deze reeks blogs je heeft geholpen om een breed beeld te krijgen van de mogelijkheden in Microsoft Defender for Office 365 en aanverwante producten. De ontwikkelingen gaan hard, dus het is zeker de moeite waard om door te gaan met het volgen van de Microsoft 365 Roadmap, het Microsoft Security-blog en natuurlijk ITCowboys.nl voor de nieuwste updates en deep dives.

Heb je nog vragen, opmerkingen of ervaringen die je wilt delen? Laat dan vooral een reactie achter op ITCowboys.nl. We gaan in de toekomst ongetwijfeld verder met nieuwe thema’s.

Met deze blog sluiten we onze serie “Geavanceerde E-mailbeveiliging en Anti-Phishing” af. Bedankt voor het volgen van alle delen en veel succes met het beveiligen van jouw Microsoft 365-omgeving – van e-mail tot Teams en alles daartussenin!

– Jordy Herber, ITCowboys.nl