Hoi allemaal! Jordy Herber hier, Microsoft Cloud & Security Architect, samen met Paul Erlings, Principal Consultant Security & Compliance. Vandaag nemen we jullie mee naar een bijzonder gevaarlijk gebied binnen de wereld van cybersecurity: identiteitsaanvallen en social engineering. We hebben het hier niet over een paar goedbedoelende hobbyhackers, maar over georganiseerde aanvallen op grote schaal die bedoeld zijn om toegang te krijgen tot onze netwerken en gegevens. Of je nu een IT-professional bent, een leidinggevende in een organisatie, of gewoon een gebruiker van dagelijkse digitale diensten – dit gaat je aan. Identiteitsaanvallen zijn de achilleshiel van onze digitale wereld en worden met de dag geavanceerder.

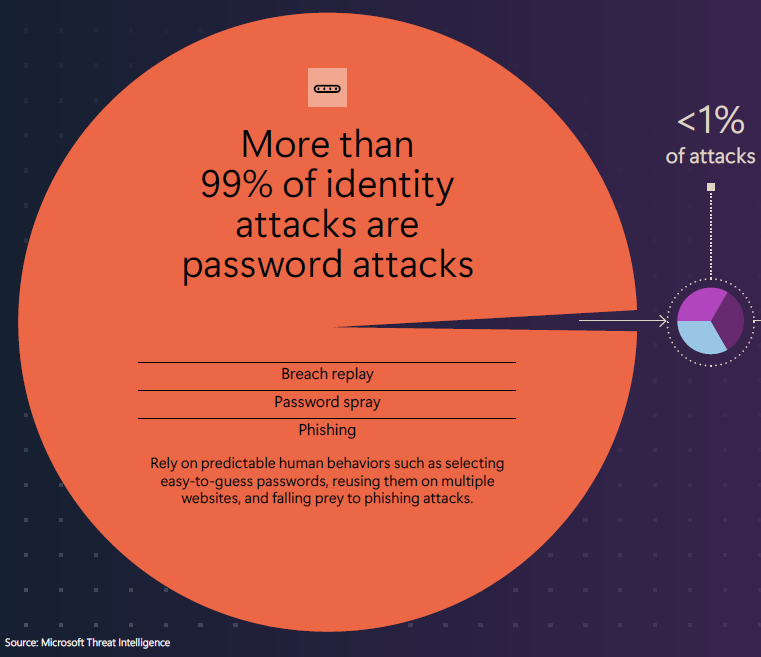

Dagelijks worden er wereldwijd meer dan 600 miljoen identiteitsaanvallen uitgevoerd. Dat is een duizelingwekkend aantal en het maakt duidelijk dat identiteitsbeveiliging prioriteit nummer één zou moeten zijn. In deze blog gaan we het hebben over hoe aanvallers misbruik maken van onze zwaktes door ons te manipuleren. We bespreken geavanceerde social engineering-technieken, identiteitsdiefstal, impersonatie en wat we eraan kunnen doen om ons te beschermen. We laten ook zien hoe Microsoft-oplossingen, zoals Azure AD Conditional Access en Microsoft Defender for Identity, ons kunnen helpen deze aanvallen af te weren. Zet je cowboyhoed op en laten we erin duiken!

Wat is Social Engineering?

Social engineering is een methode die hackers gebruiken om mensen te misleiden en toegang te krijgen tot gevoelige informatie. In plaats van technisch ingewikkelde exploits, vertrouwen ze op de menselijke factor: ze maken gebruik van onze zwakheden, goedgelovigheid, en het gebrek aan kennis over cyberbeveiliging. Social engineering is eigenlijk niets nieuws – mensen zijn altijd al bedrogen om toegang te krijgen tot informatie. Denk aan oplichters die zich voordoen als medewerkers van je bank of als een vriend in nood. Maar in het digitale tijdperk is deze methode geëvolueerd en heeft het een geheel nieuwe, gevaarlijke dimensie gekregen.

De meest voorkomende vormen van social engineering zijn phishing, impersonatie, en meer geavanceerde technieken zoals spear phishing en whaling. Deze methoden richten zich specifiek op individuen binnen organisaties om toegang te krijgen tot kritieke gegevens of systemen.

Phishing: De Oerklassieker van Social Engineering

Phishing is misschien wel de bekendste vorm van social engineering, en helaas ook een van de meest succesvolle. Phishing e-mails zijn vaak ontworpen om eruit te zien alsof ze afkomstig zijn van een legitieme bron, zoals een bank, een werkgever, of een populaire service zoals Microsoft 365. Deze e-mails bevatten vaak links naar websites die eruitzien als officiële loginpagina’s, maar eigenlijk zijn het kopieën die bedoeld zijn om je inloggegevens te stelen.

In 2023 zagen we een groot aantal aanvallen waarbij phishing werd ingezet om toegang te krijgen tot inloggegevens van gebruikers van Microsoft 365. Hackers stuurden miljoenen e-mails naar gebruikers die erop gericht waren om hen naar nep-websites te lokken. Eenmaal op deze websites ingevoerd, werden de gebruikersnamen en wachtwoorden door de aanvallers opgeslagen en misbruikt. Hierdoor kregen ze toegang tot e-mails, gevoelige bedrijfsdocumenten, en soms zelfs de gehele cloudinfrastructuur van het bedrijf.

Microsoft’s Verdediging: Microsoft biedt verschillende tools om phishing-aanvallen te bestrijden. Met Microsoft Defender for Office 365 worden e-mails gescand op verdachte bijlagen en links, en wordt potentiële phishing vroegtijdig gestopt. Daarnaast helpt Safe Links door links in e-mails te analyseren voordat een gebruiker erop klikt, waardoor phishing-websites automatisch worden geblokkeerd.

Spear Phishing en Whaling: Geavanceerde Aanvallen op Specifieke Doelen

Spear phishing is een meer gerichte vorm van phishing. In plaats van lukraak e-mails te versturen, richten de aanvallers zich op specifieke personen binnen een organisatie. Ze doen hun huiswerk, verzamelen informatie over hun doelwitten, en maken gepersonaliseerde e-mails die vaak moeilijk te onderscheiden zijn van echte e-mails. Deze aanvallen zijn zeer succesvol omdat ze de zwakheden van het doelwit gebruiken, zoals namen van collega’s of specifieke informatie over projecten waaraan het slachtoffer werkt.

Een van de bekendste gevallen van spear phishing was de aanval op de Democratic National Committee (DNC) in de VS in 2016. Russische hackers stuurden gepersonaliseerde phishing-e-mails naar leden van de DNC, die er zo overtuigend uitzagen dat meerdere medewerkers erin trapten. Dit leidde tot een van de meest invloedrijke datalekken in de politieke geschiedenis van de Verenigde Staten.

Whaling is vergelijkbaar met spear phishing, maar richt zich specifiek op leidinggevenden binnen een organisatie – de zogenaamde ‘big fish’. Deze aanvallen zijn vaak complexer en kunnen grote schade veroorzaken, omdat ze gericht zijn op personen met veel macht en toegang tot kritieke systemen. In 2020 werd een groot energiebedrijf slachtoffer van een whaling-aanval waarbij de aanvallers zich voordeden als de CEO van het bedrijf en de financiële afdeling overtuigden om een grote som geld over te maken naar een frauduleuze rekening.

Microsoft’s Verdediging: Azure AD Conditional Access helpt om de risico’s van spear phishing en whaling te verminderen door ervoor te zorgen dat verdachte aanmeldingen extra worden gecontroleerd, bijvoorbeeld met multifactor authenticatie (MFA). Daarnaast kan Microsoft Defender for Identity helpen om afwijkende aanmeldingspogingen op te merken, zoals een poging tot toegang vanuit een onverwachte locatie.

Impersonatie en Deepfakes: Wanneer Aanvallers Jouw Identiteit Overnemen

Een andere populaire techniek die steeds vaker wordt ingezet, is impersonatie. Aanvallers proberen de identiteit van een andere persoon over te nemen om zo vertrouwelijke informatie te verkrijgen of acties uit te laten voeren door anderen. Dit gebeurt vaak via e-mail, maar met de opkomst van deepfake-technologie zien we dat ook video en audio steeds meer worden ingezet voor impersonatie.

In 2022 was er een berucht voorbeeld van een aanval waarbij deepfake-audio werd gebruikt om de stem van een CEO na te bootsen. Aanvallers belden de financiële afdeling van een bedrijf op en gaven instructies voor een dringende overboeking. Omdat de stem van de CEO nauwkeurig was nagebootst, voerde de medewerker zonder twijfel de betaling uit, met grote financiële schade tot gevolg.

Deepfakes zijn een groeiende dreiging, en het maakt de strijd tegen social engineering nog complexer. Aanvallers kunnen nu geloofwaardige video’s en audio maken die bedoeld zijn om mensen te misleiden en hen acties te laten uitvoeren die ze anders nooit zouden doen.

Microsoft’s Verdediging: Microsoft werkt aan tools die kunnen helpen om deepfakes te detecteren en de authenticiteit van media-inhoud te verifiëren. Daarnaast is Microsoft Teams uitgerust met beveiligingsfuncties die helpen om verdachte activiteiten tijdens vergaderingen op te merken en rapporteren.

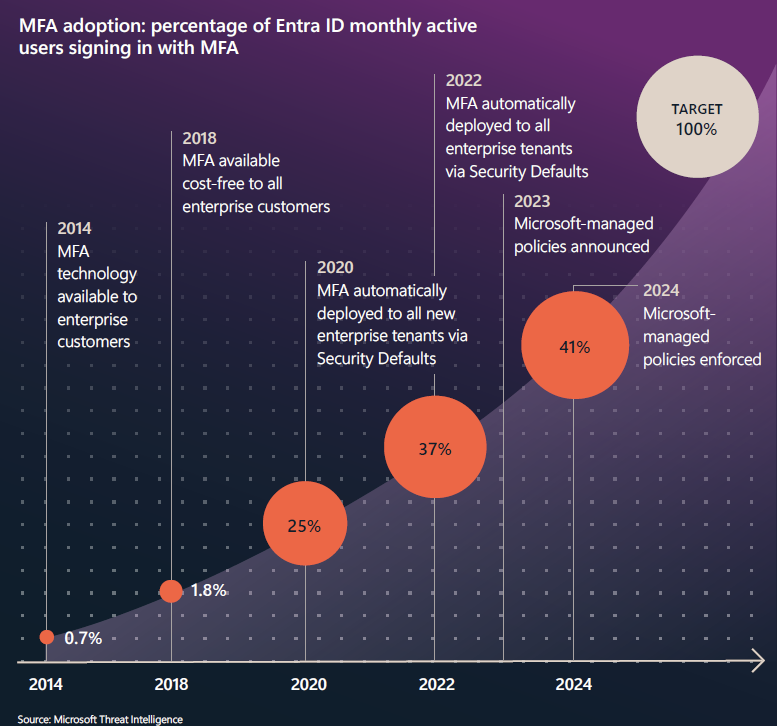

Multifactor Authenticatie (MFA): Onze Redding in Deze Storm van Aanvallen

Een van de meest effectieve manieren om identiteitsaanvallen te beperken is door gebruik te maken van multifactor authenticatie (MFA). Met MFA moeten gebruikers niet alleen een wachtwoord invoeren, maar ook een extra vorm van verificatie – bijvoorbeeld een code via een app op hun telefoon, een vingerafdruk, of een hardware-token. Dit betekent dat zelfs als een aanvaller je wachtwoord weet te bemachtigen, hij nog steeds niet kan inloggen zonder de tweede factor.

Een goed voorbeeld van de effectiviteit van MFA is de significante daling van succesvolle phishing-aanvallen bij bedrijven die MFA implementeren. Volgens Microsoft’s eigen gegevens kunnen 99,9% van de accountcompromitteringen worden voorkomen door MFA toe te passen. Dit maakt MFA een absolute must-have voor elke organisatie die serieus bezig is met het verbeteren van zijn beveiliging.

Microsoft’s Verdediging: Met Azure AD kunnen organisaties eenvoudig MFA implementeren voor al hun gebruikers. Daarnaast biedt Microsoft Authenticator een gebruiksvriendelijke manier voor medewerkers om veilig in te loggen, zonder afhankelijk te zijn van alleen een wachtwoord. MFA kan verder worden uitgebreid met Conditional Access om risico-gebaseerde beslissingen te maken over wanneer extra verificatie nodig is.

De Schade van Identiteitsaanvallen: Echte Wereld Voorbeelden

Identiteitsaanvallen kunnen enorme schade aanrichten, zowel financieel als operationeel. Een recent voorbeeld hiervan was de aanval op Twitter in 2020, waarbij aanvallers gebruikmaakten van social engineering om toegang te krijgen tot de interne tools van het bedrijf. Ze benaderden meerdere medewerkers via de telefoon, deden zich voor als collega’s van de IT-afdeling, en wisten zo hun inloggegevens te bemachtigen. Hierdoor kregen de aanvallers toegang tot de accounts van prominente personen, waaronder Elon Musk en Barack Obama, en verspreidden ze frauduleuze berichten waarin om Bitcoin-donaties werd gevraagd.

Het incident veroorzaakte niet alleen financiële schade voor de slachtoffers die geld hadden overgemaakt, maar bracht ook grote reputatieschade toe aan Twitter. Het onderstreepte opnieuw hoe belangrijk identiteitsbeveiliging en social engineering-bewustzijn zijn.

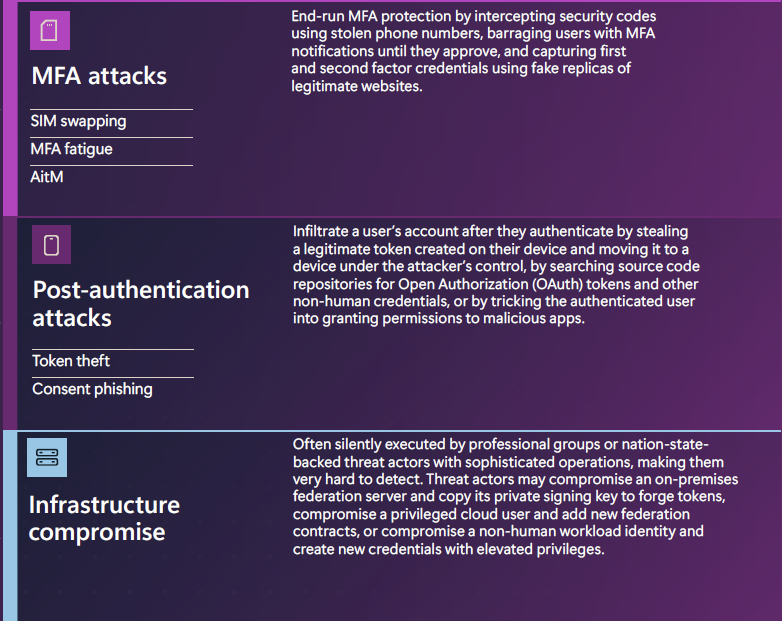

Een ander voorbeeld is de aanval op Uber in 2022, waarbij aanvallers gebruikmaakten van gestolen inloggegevens en zich voordeden als een werknemer. Ze omzeilden de MFA-beveiliging door de werknemer meerdere pushnotificaties te sturen, totdat deze uiteindelijk de verificatie goedkeurde om van de meldingen af te zijn – een techniek die ook wel MFA Fatigue wordt genoemd. Hierdoor kregen ze toegang tot interne systemen en veroorzaakten aanzienlijke schade.

Microsoft’s Verdediging: Om dit soort aanvallen te beperken, biedt Microsoft tools zoals Identity Protection, die gebruikmaakt van machine learning om risicovolle aanmeldingspogingen te identificeren en automatisch aanvullende verificatie vereist. Daarnaast kan Conditional Access worden ingesteld om bijvoorbeeld alleen inlogpogingen vanaf vertrouwde locaties toe te staan.

Hoe Beschermen We Ons Tegen Social Engineering?

Het bestrijden van social engineering vereist een combinatie van technologie, beleid en menselijk gedrag. Hier zijn enkele belangrijke strategieën:

- Bewustzijnstraining: De menselijke factor is vaak de zwakste schakel, en daarom is bewustzijnstraining essentieel. Werknemers moeten weten hoe ze phishing kunnen herkennen, wat te doen bij verdachte verzoeken, en hoe ze hun gegevens kunnen beschermen. Microsoft biedt via zijn Cybersecurity Awareness Training programma’s aan die bedrijven helpen om hun medewerkers op te leiden.

- Gebruik van Sterke Authenticatie: Zoals eerder genoemd, is MFA een van de krachtigste wapens tegen identiteitsaanvallen. Door MFA te gebruiken, wordt het voor aanvallers extreem moeilijk om toegang te krijgen tot accounts, zelfs als ze een wachtwoord hebben gestolen.

- Zero Trust-principe: In een Zero Trust-architectuur wordt elke toegangspoging gecontroleerd, ongeacht waar deze vandaan komt. Microsoft heeft Zero Trust diep verankerd in zijn producten met oplossingen zoals Azure AD Conditional Access, waarbij alleen toegang wordt verleend als aan strikte voorwaarden is voldaan.

- Gebruik van AI en Machine Learning: Microsoft maakt gebruik van AI in oplossingen zoals Defender for Identity om verdachte activiteiten automatisch te detecteren en te reageren op afwijkend gedrag. Deze tools kunnen helpen om aanvallen te identificeren die anders misschien over het hoofd zouden worden gezien.

- Endpoint Bescherming: Met Microsoft Defender for Endpoint kunnen bedrijven bedreigingen op apparaten detecteren en stoppen. Door alle endpoints goed te beschermen, kan worden voorkomen dat aanvallers toegang krijgen tot het netwerk nadat ze een individueel account hebben gecompromitteerd.

Conclusie: Identiteitsaanvallen en Social Engineering Overleven We Alleen Samen

Het is duidelijk dat identiteitsaanvallen en social engineering een van de grootste bedreigingen vormen voor onze digitale samenleving. Aanvallers worden steeds geavanceerder in hun aanpak, en het is aan ons om onze verdediging naar een hoger niveau te tillen. Gelukkig hebben we de tools en kennis om ons te beschermen: van sterke authenticatie en Zero Trust-principes tot AI-gedreven detectie en bewustzijnstraining.

Microsoft biedt een breed scala aan oplossingen om ons te helpen deze uitdagingen het hoofd te bieden, zoals Azure AD, Microsoft Defender, en Conditional Access. Maar technologie is slechts een deel van de oplossing. Bewustwording en training zijn essentieel om de menselijke factor, die vaak de zwakste schakel is, te versterken.

Wij als ITCowboys blijven ons inzetten om jullie te informeren en te ondersteunen in deze strijd tegen identiteitsaanvallen. Het gaat niet alleen om het hebben van de juiste tools, maar ook om het juiste gedrag en bewustzijn. Blijf ons volgen voor de volgende blogs in deze serie, waarin we nog dieper ingaan op de wereld van cybersecurity en hoe we ons kunnen verdedigen tegen de dreigingen van vandaag en morgen.

Stay tuned, zet je cowboyhoed op, en blijf waakzaam – de digitale wereld wordt steeds complexer, maar samen staan we sterk!