Introductie tot Aanvalssimulatietraining

De moderne digitale werkplek wordt voortdurend bedreigd door cyberaanvallen, variërend van phishing tot geavanceerde ransomware-aanvallen. In deze context wordt de veiligheid van organisaties niet alleen bepaald door de technologie die ze gebruiken, maar ook door hoe goed hun medewerkers zijn voorbereid op deze dreigingen. Dit is waar aanvalssimulatietraining, een cruciaal onderdeel van Microsoft Defender for Office 365, een sleutelrol speelt.

Overzicht van Aanvalssimulatietraining in Microsoft Defender for Office 365

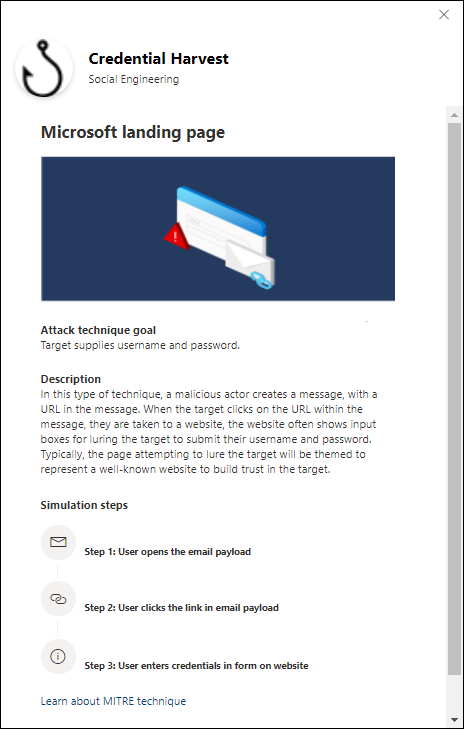

Aanvalssimulatietraining in Microsoft Defender for Office 365 is ontworpen om organisaties te helpen hun werknemers te trainen en voor te bereiden op verschillende soorten cyberdreigingen. Deze training maakt gebruik van gesimuleerde cyberaanvalsscenario’s die realistisch zijn maar geen echte schade veroorzaken. Door deze simulaties kunnen werknemers in een veilige omgeving ervaren hoe echte aanvallen eruitzien en hoe ze moeten reageren.

Microsoft Defender for Office 365 biedt een reeks aanpasbare sjablonen voor verschillende soorten aanvallen, zoals phishing-e-mails, bijlage-gebaseerde bedreigingen, of linkmanipulatie-aanvallen. Deze sjablonen kunnen worden aangepast aan de specifieke behoeften en risicoprofielen van de organisatie. Het platform biedt ook gedetailleerde rapportagefunctionaliteiten, waarmee organisaties de resultaten van de simulaties kunnen analyseren en inzicht krijgen in de zwakke punten van hun verdediging.

Belang en Voordelen van Aanvalssimulaties voor Organisatiebeveiliging

- Bewustwording en Educatie: Een van de belangrijkste voordelen van aanvalssimulatietraining is de verhoogde bewustwording en kennis bij medewerkers over cyberdreigingen. Door medewerkers bloot te stellen aan realistische aanvalsscenario’s, worden ze zich meer bewust van de tactieken die door aanvallers worden gebruikt en leren ze hoe ze verdachte activiteiten kunnen herkennen.

- Testen van Organisatie Reacties: Simulaties bieden een veilige omgeving om de reacties van medewerkers op verschillende aanvalstypen te testen. Dit stelt organisaties in staat om te beoordelen hoe effectief hun huidige beveiligingsbeleid en -procedures zijn en waar verbeteringen nodig zijn.

- Verminderen van Risico’s: Door medewerkers te trainen in het herkennen en correct reageren op mogelijke bedreigingen, verkleint een organisatie de kans op succesvolle aanvallen. Dit vermindert het algehele risico op datalekken en andere beveiligingsincidenten.

- Compliance en Regelgeving: In sommige industrieën en regio’s zijn organisaties wettelijk verplicht om regelmatige beveiligingstrainingen voor hun personeel te verzorgen. Aanvalssimulatietrainingen kunnen helpen om aan deze eisen te voldoen.

- Cultuur van Beveiliging: Regelmatige aanvalssimulaties dragen bij aan het creëren van een bedrijfscultuur waarin veiligheid als een gedeelde verantwoordelijkheid wordt gezien. Dit bevordert een omgeving waarin medewerkers proactief betrokken zijn bij het handhaven van de beveiligingsstandaarden van de organisatie.

Door deze voordelen integreert aanvalssimulatietraining in Microsoft Defender for Office 365 zich naadloos in de bredere beveiligingsstrategie van een organisatie. Het is niet alleen een tool voor compliance en risicobeheersing, maar ook een essentieel onderdeel voor het bouwen van een veerkrachtige en bewuste organisatie in het digitale tijdperk.

Opzetten van Simulatietrainingen binnen Microsoft Defender

Het opzetten van effectieve simulatietrainingen binnen Microsoft Defender vereist een gedetailleerde aanpak. Deze gids zal een uitgebreid overzicht bieden van hoe u dergelijke trainingen kunt opzetten, met speciale aandacht voor het kiezen van realistische scenario’s en het aanpassen van de simulatie aan verschillende afdelingen of gebruikersrollen.

Stap 1: Voorbereiden op Simulatietrainingen

- Doelstellingen Bepalen: Begin met het definiëren van de specifieke doelen die u wilt bereiken met de simulatietrainingen. Dit kan variëren van het verhogen van het bewustzijn tot het testen van de reactietijd van uw team op bepaalde scenario’s.

- Begrip van het Platform: Verdiep u in de mogelijkheden en beperkingen van Microsoft Defender. Zorg ervoor dat u volledig begrijpt hoe de aanvalssimulatietools werken en welke type aanvallen gesimuleerd kunnen worden.

Stap 2: Selectie van Aanvalsscenario’s

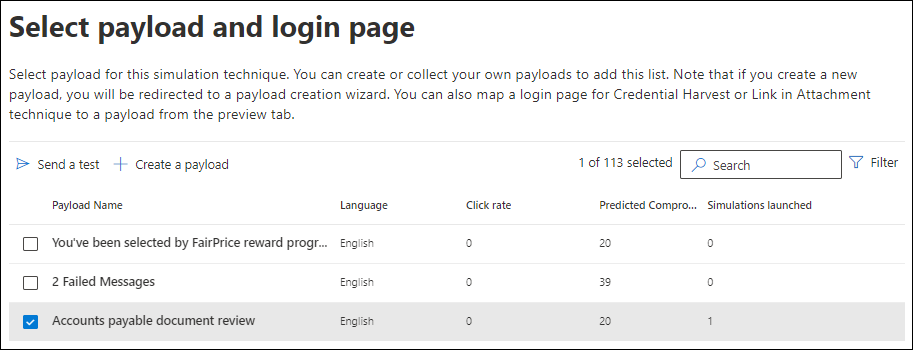

- Realistische Scenario’s Kiezen: Selecteer scenario’s die relevant zijn voor uw organisatie. Overweeg recente aanvallen in uw sector en de meest voorkomende phishing-methoden.

- Scenario Variatie: Maak een mix van eenvoudige en complexe scenario’s om verschillende vaardigheidsniveaus te testen.

Stap 3: Aanpassen van de Simulatie

- Doelgroep Segmentatie: Pas de simulatie aan op basis van de afdeling of gebruikersrol. Medewerkers in verschillende rollen kunnen verschillende soorten aanvallen ervaren.

- Gebruikersgedrag Analyseren: Begrijp het typische e-mailgedrag van uw medewerkers om de simulatie realistischer te maken.

Stap 4: Implementatie van de Simulatie

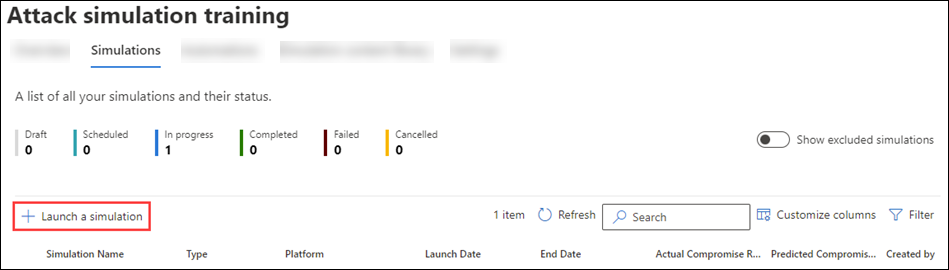

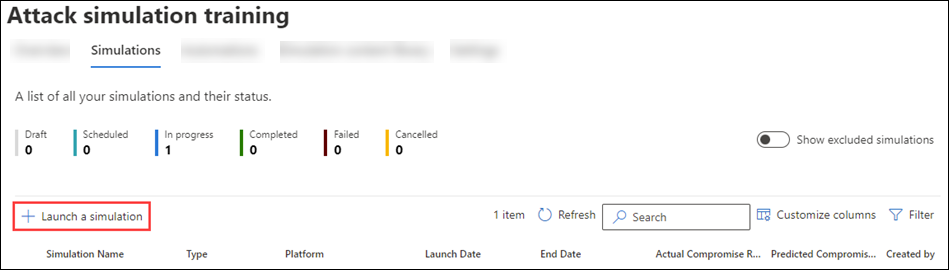

- Configuratie in Microsoft Defender: Gebruik de Microsoft Defender-beheerconsole om uw simulatie te configureren. Stel parameters in zoals de frequentie, omvang en soort van de aanvallen.

- Testen voor Implementatie: Voer een testrun uit met een kleinere groep gebruikers om ervoor te zorgen dat de simulatie correct werkt.

Stap 5: Uitvoering van de Simulatie

- Lancering: Start de simulatie volgens het vooraf bepaalde schema.

- Monitoring: Houd de interactie van gebruikers met de gesimuleerde aanvallen in de gaten en verzamel data voor latere analyse.

Stap 6: Analyse en Feedback

- Resultaten Analyseren: Beoordeel hoe medewerkers reageerden op de simulatie en identificeer gebieden voor verbetering.

- Feedback Verzamelen: Vraag deelnemers om feedback over hun ervaring en perceptie van de simulatie.

Stap 7: Aanpassing en Verbetering

- Resultaatgerichte Aanpassingen: Pas toekomstige simulaties aan op basis van verzamelde data en feedback.

- Doorlopende Training: Overweeg het opnemen van simulatietrainingen als een regelmatig onderdeel van uw cybersecurityprogramma.

Meten en Verbeteren van Gebruikersbewustzijn in Cybersecurity Trainingen

Het meten en verbeteren van gebruikersbewustzijn is een kritiek onderdeel van cybersecurity trainingen, met name bij het gebruik van simulatietrainingen zoals phishing simulaties. Een effectieve meting en analyse van deze trainingen kan organisaties helpen om hun beveiligingsstrategieën te verfijnen en de algehele weerbaarheid tegen cyberdreigingen te verbeteren.

Methoden voor het Meten van de Effectiviteit van Simulaties

- Klikratio’s en Interactie Analyse:

- Meet hoeveel gebruikers klikken op links in phishing-e-mails.

- Analyseer of ze bijlagen openen of gegevens invoeren in nepwebsites.

- Voor en Na Kennistests:

- Voer een kennisquiz uit voor en na de simulatie om de toename in bewustzijn te meten.

- Vragen kunnen betrekking hebben op herkenning van phishing, veilige online praktijken en bedrijfsspecifieke beveiligingsprotocollen.

- Tijd tot Melding:

- Meet hoe snel gebruikers een verdachte e-mail melden aan het IT-beveiligingsteam.

- Dit geeft inzicht in de alertheid en proactieve houding van medewerkers.

- Feedback Enquêtes:

- Vraag gebruikers om feedback over de simulatie via enquêtes.

- Focus op hun perceptie van de realiteit van de simulatie en wat ze hebben geleerd.

Analyseren van Resultaten en Identificeren van Valkuilen

- Identificeren van Kwetsbare Groepen:

- Analyseer welke afdelingen of individuele gebruikers vaker fouten maken in de simulaties.

- Dit kan wijzen op specifieke trainingsbehoeften of een gebrek aan bewustzijn.

- Trendanalyse:

- Voer een trendanalyse uit over meerdere simulaties om patronen te identificeren.

- Kijk naar verbeteringen of verslechteringen in de prestaties over tijd.

- Valkuilen in Training en Communicatie:

- Onderzoek of er consistentie is in de fouten die worden gemaakt.

- Dit kan duiden op lacunes in de huidige trainingsprogramma’s of communicatie.

Gebruik van Data voor het Verbeteren van Toekomstige Trainingen

- Aanpassen van Trainingsinhoud:

- Gebruik de verzamelde data om de inhoud van toekomstige trainingen te verfijnen.

- Focus op gebieden waar gebruikers consistent zwak presteren.

- Personalisatie van Trainingen:

- Personaliseer trainingen op basis van de behoeften van verschillende afdelingen of gebruikersgroepen.

- Dit zorgt voor een gerichtere en effectievere leerervaring.

- Ontwikkelen van Gerichte Communicatiestrategieën:

- Gebruik de resultaten om specifieke communicatiestrategieën te ontwikkelen voor verschillende groepen binnen de organisatie.

- Dit kan inhouden het verstrekken van extra middelen of het benadrukken van bepaalde beveiligingsaspecten in reguliere communicatie.

Het meten en verbeteren van gebruikersbewustzijn door middel van simulatietrainingen is een dynamisch proces dat voortdurende evaluatie en aanpassing vereist. Door effectief gebruik te maken van data en feedback, kunnen organisaties een cultuur van veiligheidsbewustzijn en proactiviteit bevorderen, wat essentieel is in het hedendaagse landschap van cyberdreigingen.

Integratie met Trainingsprogramma’s: Effectief Aanvalssimulaties Implementeren

Het integreren van aanvalssimulaties in bestaande beveiligingstrainingsprogramma’s is een essentiële stap om een alomvattende en effectieve cybersecuritystrategie te ontwikkelen. Deze integratie stelt organisaties in staat om een doorlopend en dynamisch trainingsprogramma voor medewerkers te onderhouden, wat cruciaal is in de steeds veranderende wereld van cyberdreigingen.

Integratie met Bestaande Beveiligingstrainingsprogramma’s

- Assessment van Huidige Trainingsprogramma’s:

- Evalueer de huidige trainingsprogramma’s om gebieden te identificeren waar aanvalssimulaties een aanvulling kunnen bieden.

- Focus op het identificeren van zwakke punten in kennis en vaardigheden onder werknemers.

- Ontwikkelen van een Geïntegreerde Curriculum:

- Ontwerp een curriculum dat zowel traditionele beveiligingstraining als aanvalssimulaties omvat.

- Zorg ervoor dat de inhoud relevant en up-to-date is, met aandacht voor de nieuwste cyberdreigingen en -trends.

- Rolgebaseerde Training:

- Bied specifieke trainingsmodules aan die zijn aangepast aan de rol en verantwoordelijkheden van verschillende medewerkers.

- Maak gebruik van simulaties om realistische scenario’s te creëren die relevant zijn voor elke rol.

Ontwikkeling van een Doorlopend Trainingsprogramma

- Periodieke Trainingssessies:

- Organiseer regelmatig trainingssessies om kennis en vaardigheden up-to-date te houden.

- Dit kan maandelijkse, driemaandelijkse of jaarlijkse sessies omvatten, afhankelijk van de behoeften van de organisatie.

- Dynamische Inhoudsupdates:

- Update de trainingsinhoud regelmatig om de nieuwste informatie over cyberdreigingen en verdedigingsstrategieën te weerspiegelen.

- Gebruik feedback en resultaten van eerdere simulaties om de trainingsinhoud te verfijnen.

- Continue Beoordeling en Feedback:

- Implementeer een systeem voor continue beoordeling en feedback om de effectiviteit van het trainingsprogramma te meten.

- Gebruik enquêtes, tests en simulatieresultaten om de voortgang en gebieden voor verbetering te identificeren.

- Belang van Managementbetrokkenheid:

- Zorg voor actieve betrokkenheid van het management in het trainingsproces.

- De steun van het management is cruciaal voor het benadrukken van het belang van cybersecurity binnen de organisatie.

- Promotie van een Veiligheidscultuur:

- Integreer cybersecuritybewustzijn in de bedrijfscultuur.

- Moedig medewerkers aan om proactief deel te nemen aan trainingen en hun kennis te delen met collega’s.

- Gebruik van Technologie en Tools:

- Maak gebruik van geavanceerde technologieën en tools om de trainingservaring te verbeteren.

- Overweeg het gebruik van gamificatie, interactieve modules en real-time feedbacksystemen.

Een goed geïntegreerd trainingsprogramma dat zowel aanvalssimulaties als traditionele beveiligingstraining omvat, is essentieel voor het opbouwen van een robuuste verdediging tegen cyberaanvallen. Het ontwikkelen van een doorlopend trainingsprogramma zorgt ervoor dat werknemers voortdurend op de hoogte blijven van de nieuwste dreigingen en de beste praktijken. Door een cultuur van voortdurend leren en alertheid te bevorderen, kunnen organisaties een sterke frontlinie vormen tegen cyberaanvallen.

Rapportage en Feedback in Microsoft Defender for Office 365 Simulaties

De sleutel tot het verbeteren van cyberbeveiligingsmaatregelen in een organisatie ligt in het effectief gebruik van rapportage- en feedbackmechanismen. Microsoft Defender for Office 365 biedt geavanceerde tools voor het rapporteren en analyseren van de resultaten van aanvalssimulaties, wat essentieel is voor het verfijnen van beveiligingsstrategieën. Daarnaast is het verzamelen en implementeren van gebruikersfeedback een kritisch proces dat bijdraagt aan de continue verbetering van beveiligingstrainingen.

Diepgaande Analyse met Rapportagetools

De rapportagetools in Microsoft Defender for Office 365 stellen beveiligingsteams in staat om gedetailleerde inzichten te verkrijgen uit de uitgevoerde simulaties. Deze tools bieden uitgebreide gegevens die variëren van basisstatistieken, zoals het percentage medewerkers dat op een phishing-link heeft geklikt, tot meer complexe analyses, zoals het identificeren van patronen in gebruikersgedrag. Deze gegevens zijn cruciaal voor het begrijpen van de effectiviteit van de simulaties en het identificeren van gebieden die verdere verbetering vereisen.

Een essentieel aspect van deze rapportage is het vermogen om gedetailleerde informatie te verstrekken over individuele interacties. Dit omvat niet alleen wie heeft geklikt op een link of bijlage, maar ook hoe snel ze reageerden, of ze de verdachte e-mail hebben gerapporteerd, en of ze correcte stappen hebben ondernomen na het herkennen van de simulatie. Deze diepgaande analyse helpt bij het identificeren van specifieke trainingseisen voor verschillende gebruikersgroepen binnen de organisatie.

Implementatie van Gebruikersfeedback

Naast de gegevensanalyse is het verzamelen van feedback van gebruikers een vitale stap. Feedbacksessies na simulaties bieden waardevolle inzichten in hoe medewerkers de trainingen ervaren en hoe effectief zij deze vinden. Dit omvat niet alleen hun subjectieve gevoelens over de simulatie maar ook hun zelfbeoordeling van hoe goed ze denken voorbereid te zijn op echte cyberdreigingen.

De implementatie van deze feedback in toekomstige trainingen en simulaties is cruciaal. Het kan leiden tot aanpassingen in de moeilijkheidsgraad van de simulaties, de frequentie van de trainingen, of zelfs de inhoud van de trainingen zelf. Bijvoorbeeld, als gebruikers aangeven dat bepaalde soorten phishing-e-mails moeilijk te herkennen zijn, kan de volgende reeks simulaties zich richten op soortgelijke scenario’s. Evenzo, als er feedback is over de helderheid van de trainingsmaterialen of de instructies die worden gegeven tijdens de simulaties, kunnen deze worden aangepast om duidelijker en effectiever te zijn.

Continu Verbeteringsproces

Het proces van rapportage en feedback moet worden gezien als een continu verbeteringsproces. De gegevens en inzichten die uit elke simulatie worden verkregen, moeten worden gebruikt om de aanpak van de organisatie bij het trainen van medewerkers te verfijnen. Dit betekent regelmatige herzieningen van de trainingsinhoud, methodologieën en zelfs de frequentie van simulaties.

De integratie van deze feedbackcycli zorgt ervoor dat de trainingsprogramma’s zich aanpassen aan de zich ontwikkelende dreigingslandschap en de specifieke behoeften van de organisatie. Het zorgt er ook voor dat medewerkers zich meer betrokken voelen bij het proces, wat op zijn beurt hun betrokkenheid en alertheid op het gebied van cybersecurity kan verhogen.

Geavanceerde Tips en Best Practices voor Ervaren IT-Professionals

In de wereld van cybersecurity zijn geavanceerde tips en best practices van cruciaal belang voor ervaren IT-professionals. Deze inzichten richten zich niet alleen op het gebruik van geavanceerde technologieën en tools, maar ook op strategieën om de algehele beveiligingshouding van een organisatie te versterken.

1. Diepgaande Systeemanalyse en Netwerkmonitoring Ervaren IT-professionals moeten een grondige kennis hebben van de netwerkinfrastructuur en systeemarchitectuur van hun organisatie. Dit omvat het regelmatig uitvoeren van netwerkanalyses en het monitoren van verkeer om ongebruikelijke patronen of potentiële bedreigingen te identificeren. Door gebruik te maken van geavanceerde netwerkanalysetools kunnen zij potentiële kwetsbaarheden opsporen en proactieve maatregelen nemen om deze aan te pakken.

2. Implementatie van Geavanceerde Bedreigingsdetectie Ervaren IT-professionals moeten zich richten op het implementeren van geavanceerde bedreigingsdetectiesystemen. Dit omvat niet alleen traditionele antivirus- en antimalwaresoftware, maar ook geavanceerde oplossingen zoals intrusion detection systems (IDS), intrusion prevention systems (IPS), en geavanceerde firewalltechnologieën. Door een meerlaagse beveiligingsaanpak te hanteren, kunnen ze effectiever reageren op zowel bekende als onbekende bedreigingen.

3. Regulariseren van Security Audits en Compliance Checks Het regelmatig uitvoeren van security audits en compliance checks is essentieel. Dit helpt niet alleen bij het identificeren van zwakke punten in de beveiliging, maar zorgt er ook voor dat de organisatie voldoet aan de relevante regelgeving en industrienormen. Ervaren IT-professionals moeten bekend zijn met compliance frameworks zoals ISO 27001, GDPR, en HIPAA, en ervoor zorgen dat hun beveiligingspraktijken deze richtlijnen volgen.

4. Advanced Endpoint Protection and Management Endpoint protection gaat verder dan alleen het installeren van antivirussoftware. Ervaren IT-professionals moeten zich richten op geavanceerde endpoint protection en management strategieën, inclusief het gebruik van endpoint detection and response (EDR) oplossingen. Deze oplossingen bieden uitgebreide monitoring en responsmogelijkheden om bedreigingen op endpoints te detecteren en te beheren.

5. Ontwikkelen van Robuuste Incident Response Plannen Het ontwikkelen van robuuste incident response plannen is van vitaal belang. Deze plannen moeten niet alleen procedures bevatten voor het reageren op incidenten, maar ook strategieën voor het herstellen van systemen en het minimaliseren van de impact op de bedrijfsvoering. Ervaren IT-professionals moeten ook regelmatig oefenen en deze plannen updaten om ervoor te zorgen dat ze effectief zijn in het geval van een daadwerkelijk incident.

6. Geavanceerde Versleutelingsstrategieën Geavanceerde versleutelingstechnieken zijn een belangrijk onderdeel van een sterke beveiligingsstrategie. Dit omvat niet alleen de versleuteling van gevoelige gegevens in rust en in transit, maar ook het implementeren van sterke encryptieprotocollen voor draadloze netwerken en cloudopslag. Ervaren IT-professionals moeten bekend zijn met versleutelingsstandaarden zoals AES, RSA, en TLS, en deze correct implementeren in hun organisatie.

7. Geavanceerd Gebruikersbeheer en Toegangscontrole Het implementeren van geavanceerd gebruikersbeheer en toegangscontrole is cruciaal. Dit omvat het toepassen van het principe van least privilege, waarbij gebruikers alleen toegang hebben tot de informatie en bronnen die strikt noodzakelijk zijn voor hun rol. Multi-factor authenticatie (MFA) en role-based access control (RBAC) zijn ook belangrijke componenten van een geavanceerd toegangsbeheer.

Samenvatting

In de reeks over het opzetten en verbeteren van aanvalssimulatietrainingen binnen Microsoft Defender for Office 365 hebben we diverse aspecten belicht. Van het voorbereiden en uitvoeren van realistische simulaties, het meten en analyseren van gebruikersreacties, tot het integreren van deze simulaties in bestaande trainingsprogramma’s. Deze benaderingen zijn essentieel om een sterke menselijke verdedigingslinie tegen cyberdreigingen op te bouwen.

Een belangrijk leerpunt is dat aanvalssimulaties niet op zichzelf staan. Ze moeten deel uitmaken van een alomvattende benadering van cybersecurity, waarbij regelmatige updates en aanpassingen worden doorgevoerd om te zorgen dat ze relevant en effectief blijven. Daarnaast is het cruciaal dat de organisatiecultuur cybersecurity omarmt, waarbij iedereen, van het management tot de werkvloer, zich bewust is van de risico’s en zijn of haar rol in de bescherming tegen cyberaanvallen.

Voor de volgende stappen is het aan te raden om de resultaten van de simulaties continu te monitoren en te gebruiken voor het verfijnen van zowel de simulaties als de bredere cybersecuritystrategie van de organisatie. Dit omvat het regelmatig bijwerken van trainingsmateriaal, het aanpassen van de scenario’s aan de nieuwste dreigingen, en het verzekeren van de betrokkenheid en het begrip van alle medewerkers.

Wat betreft verdere leerbronnen, kunnen organisaties zich wenden tot online platforms en forums die zich richten op cybersecuritytrends en -best practices. Ook kunnen ze samenwerken met externe experts en consultants om hun programma’s te verbeteren en up-to-date te houden. Tot slot is het aanmoedigen van medewerkers om deel te nemen aan externe workshops en conferenties een uitstekende manier om de algemene kennisbasis binnen de organisatie te vergroten.

Deze benaderingen zullen helpen bij het ontwikkelen van een robuuste, dynamische en geïnformeerde cybersecurityhouding binnen de organisatie, die essentieel is in het steeds veranderende landschap van cyberdreigingen.