Introductie tot Phishing en Impersonatie

In de huidige digitale wereld, waarbij een toenemend aantal activiteiten online plaatsvindt, is het van cruciaal belang om geavanceerde beschermingsmaatregelen te implementeren tegen phishing en impersonatie. Cybercriminelen evolueren continu in hun methodes en technieken, wat betekent dat traditionele beveiligingsmaatregelen vaak niet meer voldoende zijn.

Geavanceerde bescherming, zoals die aangeboden wordt door Microsoft Defender for Office 365, gebruikt geavanceerde technologieën zoals machine learning, gedragsanalyse en real-time monitoring om verdachte activiteiten te identificeren en te blokkeren voordat ze schade kunnen aanrichten. Deze beschermingslagen zijn essentieel om de integriteit van gegevens te behouden en de veiligheid van gebruikers te garanderen in een steeds veranderend dreigingslandschap.

Door proactief te zijn in de implementatie van geavanceerde beveiligingsmaatregelen, kunnen organisaties en individuen zich beter verdedigen tegen de toenemende dreiging van geavanceerde phishing- en impersonatie-aanvallen.

Definitie en Impact van Phishing en Impersonatie-aanvallen

Phishing: Een vorm van cyberaanval waarbij aanvallers zich voordoen als legitieme entiteiten om gevoelige informatie, zoals inloggegevens of financiële gegevens, te verkrijgen. Phishing-aanvallen komen vaak voor via misleidende e-mails, websites of berichten.

Impersonatie: Deze aanvallen gaan een stap verder, waarbij aanvallers de identiteit van een vertrouwde persoon of organisatie aannemen. Dit kan variëren van het nabootsen van e-mailadressen van leidinggevenden tot het creëren van valse sociale media-accounts.

De impact van deze aanvallen kan aanzienlijk zijn, variërend van financieel verlies tot reputatieschade en gegevensinbreuken. Phishing en impersonatie zijn verantwoordelijk voor een aanzienlijk deel van de beveiligingsinbreuken, waardoor zowel individuen als organisaties kwetsbaar zijn.

Diepgaand Inzicht in Phishingdrempels en Impersonatiebeveiliging

Uitleg over Phishingdrempels: Wat ze Zijn en Hoe ze Werken

Phishingdrempels zijn instellingen binnen beveiligingssystemen die bepalen wanneer een e-mail als phishing wordt beschouwd. Deze drempels zijn cruciaal in het identificeren en filteren van kwaadaardige e-mails. Wanneer een e-mail binnenkomt, analyseert het beveiligingssysteem, zoals Microsoft Defender for Office 365, verschillende aspecten van de e-mail – zoals de afzender, de inhoud, en de bijlagen – tegen vastgestelde criteria. Als een e-mail bepaalde kenmerken vertoont die overeenkomen met bekende phishingtactieken, wordt deze gemarkeerd en afhankelijk van de instellingen, geblokkeerd of naar de gebruiker gestuurd met een waarschuwing.

Rol van Machine Learning en Gedragsanalyse in het Detecteren van Phishing en Impersonatie

Machine learning en gedragsanalyse spelen een sleutelrol in de moderne phishing- en impersonatiebescherming. Deze technologieën stellen systemen in staat om te ‘leren’ van grote hoeveelheden data en zich aan te passen aan nieuwe en evoluerende bedreigingen.

1. Machine Learning: Deze techniek gebruikt algoritmen om patronen in data te herkennen. In de context van phishingbescherming analyseert het systeem grote hoeveelheden e-mails om te leren wat normaal gedrag is en wat afwijkt. Zo kan het systeem nieuwe en onbekende phishingpogingen identificeren, zelfs als ze niet overeenkomen met eerder bekende patronen.

2. Gedragsanalyse: Dit aspect richt zich op het begrijpen van gebruikersgedrag en -interacties. Door het monitoren van hoe gebruikers normaal omgaan met e-mails en hun accounts, kan het systeem ongebruikelijke activiteiten die wijzen op impersonatie of andere aanvallen detecteren. Dit omvat het herkennen van afwijkingen in inloglocaties, e-mailstijlen en communicatiepatronen.

De combinatie van deze technieken maakt een dynamische en proactieve benadering van e-mailbeveiliging mogelijk. In plaats van alleen te vertrouwen op statische regels, kunnen systemen zoals Microsoft Defender for Office 365 zich aanpassen aan de voortdurend veranderende tactieken van cybercriminelen, waardoor de beveiliging tegen phishing en impersonatie aanzienlijk wordt versterkt.

Implementatie van Beleidsregels en Detectiemechanismen in Microsoft Defender for Office 365

Het instellen van effectieve anti-phishing en anti-impersonatie beleidsregels in Microsoft Defender for Office 365 is cruciaal voor het waarborgen van de veiligheid van uw organisatie. Hier volgt een stap-voor-stap gids:

- Toegang tot de Beveiligingsinstellingen:

- Log in op de Microsoft 365 Defender portal.

- Navigeer naar ‘Beleid & regels’ en kies ‘Bedreigingsbeleid’.

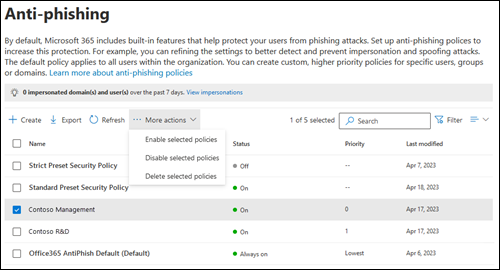

- Anti-Phishing Beleid Creëren:

- Klik op ‘Anti-phishing’ onder het gedeelte ‘E-mail & samenwerking’.

- Kies ‘Beleid toevoegen’ om een nieuw beleid te starten.

- Beleidsnaam en Beschrijving:

- Voer een duidelijke naam in voor het beleid en voeg indien nodig een beschrijving toe.

- Beschermde Gebruikers Selecteren:

- Kies de gebruikers, groepen of domeinen die beschermd moeten worden. Dit kan individuele gebruikers, bepaalde teams of de hele organisatie omvatten.

- Impersonatiebeveiliging Instellen:

- Configureer instellingen voor impersonatiebescherming, inclusief het definiëren van vertrouwde afzenders en domeinen.

- Stel drempels in voor het aantal identieke e-mails dat van een afzender mag komen.

- Mailbox Intelligence en Geavanceerde Technieken:

- Activeer Mailbox Intelligence voor een gepersonaliseerde bescherming die leert van het gedrag van individuele gebruikers.

- Configureer geavanceerde technieken zoals ‘machine learning-modellen’ en ‘gedragsanalyse’.

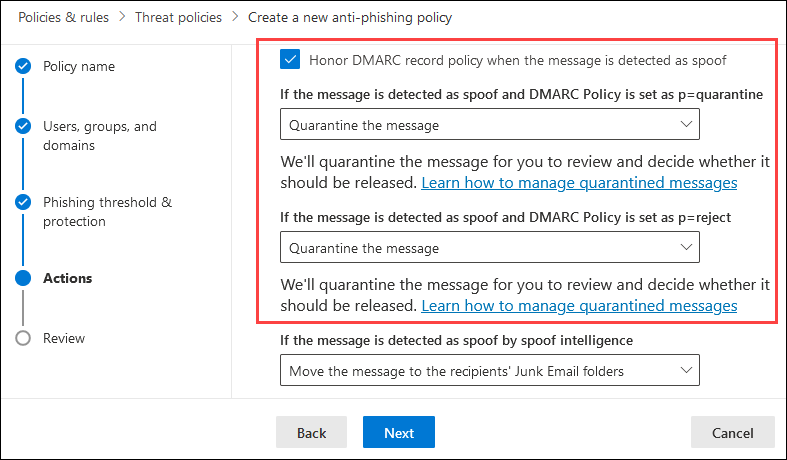

- Acties bij Detectie Definiëren:

- Bepaal welke acties ondernomen moeten worden wanneer een potentieel schadelijke e-mail wordt gedetecteerd. Opties zijn onder andere het bericht in quarantaine plaatsen, een waarschuwing toevoegen, of het bericht doorsturen naar een specifieke mailbox voor verder onderzoek.

- Review en Implementatie:

- Controleer alle instellingen voordat u het beleid implementeert.

- Sla het beleid op en activeer het voor de geselecteerde gebruikers of groepen.

Door deze stappen zorgvuldig te volgen, kunt u een robuust anti-phishing en anti-impersonatiebeleid in Microsoft Defender for Office 365 implementeren, wat essentieel is voor de bescherming tegen geavanceerde cyberdreigingen. Best Practices voor het Configureren van Drempels en het Instellen van Waarschuwingen

Bij het configureren van drempels en waarschuwingen in Microsoft Defender for Office 365 is het belangrijk om een evenwicht te vinden tussen effectieve beveiliging en gebruikersvriendelijkheid. Hier zijn enkele best practices:

- Drempelwaarden Aanpassen op Basis van Organisatiebehoeften:

- Stel de drempels in overeenstemming met het risicoprofiel en de tolerantie van uw organisatie. Een te strikte drempel kan leiden tot veel valse positieven, terwijl een te lage drempel risicovolle berichten door kan laten.

- Gebruik Geavanceerde Analysefuncties:

- Maak gebruik van geavanceerde analyse en machine learning. Dit helpt bij het nauwkeuriger identificeren van echte bedreigingen, waardoor de kans op valse positieven vermindert.

- Regelmatige Review van Beleid:

- Beleidsregels en drempels moeten regelmatig worden herzien en aangepast op basis van de laatste bedreigingsinformatie en organisatieveranderingen.

- Gebruikersbewustzijn en Training:

- Informeer gebruikers over de betekenis van waarschuwingen en wat ze moeten doen als ze een verdachte e-mail ontvangen. Training in bewustzijn van cyberveiligheid is essentieel.

- Monitoring en Rapportage:

- Houd de effectiviteit van uw drempelinstellingen in de gaten door regelmatige rapporten en analyses uit te voeren. Kijk naar trends in de detectie van phishing en impersonatie.

- Snelle Reactie op Valse Positieven en Negatieven:

- Stel een proces in voor het snel reageren op en corrigeren van valse positieven/negatieven. Dit minimaliseert onderbrekingen voor eindgebruikers en verbetert de nauwkeurigheid van het systeem.

Door deze best practices te volgen, kan uw organisatie effectief phishing- en impersonatieaanvallen detecteren en tegelijkertijd de werkstroom van gebruikers zo min mogelijk verstoren.

Case Studies: Echte Toepassingen van Phishing- en Impersonatiebescherming

Om de effectiviteit van Microsoft Defender for Office 365 in de praktijk te illustreren, kunnen we kijken naar enkele recente case studies waarin deze tool succesvol phishing- en impersonatieaanvallen heeft tegengegaan. Deze analyses bieden waardevolle inzichten in hoe de software reageert op echte dreigingen.

- Aanval met Geavanceerde Phishingtechnieken:

- In een recent geval detecteerde Microsoft Defender for Office 365 een geraffineerde phishingcampagne gericht op senior executives. De e-mails leken afkomstig van een vertrouwde bron en bevatten gepersonaliseerde inhoud om geloofwaardig over te komen. Dankzij de geavanceerde analyse en machine learning kon het systeem afwijkingen in e-mailpatronen identificeren, waardoor de frauduleuze e-mails werden geblokkeerd voordat ze de doelwitgebruikers bereikten.

- Impersonatieaanval via Social Engineering:

- In een andere situatie probeerden aanvallers financiële fraude te plegen door zich voor te doen als een financieel directeur van een organisatie. Ze stuurden e-mails naar de financiële afdeling met verzoeken om dringende betalingen. Microsoft Defender for Office 365 identificeerde de afwijkende communicatiestijl en ongebruikelijke verzoeken, waardoor het risico op financiële schade werd voorkomen.

- Grootschalige Phishingcampagne:

- Een omvangrijke phishingcampagne gericht op het verzamelen van inloggegevens werd opgespoord. Deze campagne gebruikte e-mails die op legitieme beveiligingswaarschuwingen leken. Door de integratie van real-time dreigingsinformatie en gedragsanalyse kon Microsoft Defender for Office 365 deze pogingen snel identificeren en blokkeren, waardoor een groot aantal gebruikersaccounts werd beschermd.

Deze case studies tonen aan hoe Microsoft Defender for Office 365 op dynamische wijze reageert op verschillende soorten phishing- en impersonatieaanvallen. De combinatie van machine learning, gedragsanalyse en voortdurende monitoring biedt een krachtige verdediging tegen steeds geavanceerdere cyberaanvallen

Geavanceerde Functies van Microsoft Defender for Office 365

Real-Time Detecties

Een van de meest cruciale geavanceerde functies van Microsoft Defender for Office 365 is real-time detectie. Dit is hoe het de bescherming tegen phishing en impersonatie versterkt:

- Onmiddellijke Respons op Dreigingen:

- Real-time detectie betekent dat bedreigingen worden geïdentificeerd op het moment dat ze optreden. Dit stelt systemen in staat om direct te reageren, waardoor de kans dat schadelijke activiteiten slagen, aanzienlijk wordt verkleind.

- Gebruik van Gedrags- en Patroonanalyse:

- Deze functie analyseert continu gedragspatronen en communicatiestromen. Afwijkingen van normale patronen worden snel geïdentificeerd, wat helpt bij het detecteren van gesofisticeerde impersonatiepogingen.

- Integratie met Andere Microsoft Security Services:

- Real-time detecties in Microsoft Defender for Office 365 zijn geïntegreerd met andere Microsoft-securityservices. Dit zorgt voor een holistische benadering van beveiliging waarbij informatie uit verschillende bronnen wordt samengevoegd voor een nauwkeurigere detectie.

- Machine Learning en AI:

- De toepassing van geavanceerde machine learning en AI zorgt ervoor dat het systeem zich voortdurend aanpast en verbetert, waardoor het ook nieuwe en onbekende dreigingen kan detecteren.

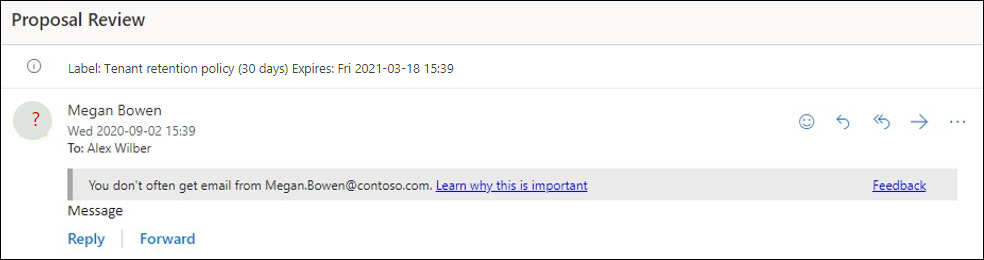

- Gebruikersgerichte Waarschuwingen:

- Bij detectie van verdachte activiteiten ontvangen gebruikers direct waarschuwingen, waardoor ze snel kunnen reageren en potentiële schade kunnen voorkomen.

Deze real-time detectiefuncties maken Microsoft Defender for Office 365 tot een krachtig instrument in de strijd tegen geavanceerde phishing- en impersonatieaanvallen, en zorgen voor een proactieve en adaptieve beveiligingshouding binnen organisaties.

Integratie van Microsoft Defender XDR

De integratie van Microsoft Defender XDR (Extended Detection and Response) in Microsoft Defender for Office 365 biedt een uitgebreide beveiliging en verbeterde respons op incidenten. Dit wordt bereikt door een gecombineerde aanpak van preventie, detectie, onderzoek en reactie op beveiligingsincidenten. Door de integratie kunnen gebruikers van Microsoft Defender for Office 365 profiteren van geavanceerde mogelijkheden zoals geautomatiseerde onderzoeken en reacties, die helpen bij het efficiënt detecteren, beoordelen en reageren op incidenten en waarschuwingen. Met Microsoft Defender XDR kunnen beveiligingsteams diepgaande bedreigingsanalyses uitvoeren, waardoor ze beter in staat zijn om gecompliceerde aanvallen te begrijpen en erop te reageren. Dit resulteert in een sterkere en meer gecoördineerde verdediging tegen geavanceerde cyberdreigingen.

Best Practises en Aanbevelingen

Bij het optimaliseren van phishing- en impersonatiebescherming in Microsoft Defender for Office 365 zijn de volgende best practices belangrijk:

- Gebruik van Standaard- en Strikte Beveiligingsbeleid:

- Activeer en gebruik de standaard- en strikte beveiligingsbeleid, die vooraf ingestelde anti-malware, anti-spam, anti-phishing, Safe Links en Safe Attachments beleid bevatten met aanbevolen instellingen.

- Aanpassen van Beveiligingsinstellingen:

- Pas de beveiligingsinstellingen in de standaardbeleid aan of creëer aangepaste beleid om te voldoen aan de specifieke behoeften van uw organisatie.

- Configureren van Anti-Phishing Beleid:

- Stel anti-phishing beleid in met functies voor bescherming tegen spoofing en impersonatie, gebruikmakend van machine learning-modellen en geavanceerde impersonatie-detectiealgoritmen.

- Safe Attachments en Safe Links:

- Zorg voor de implementatie van Safe Attachments voor e-mail, SharePoint, OneDrive en Microsoft Teams, en Safe Links voor tijdige verificatie van URL’s in e-mails en Office-bestanden.

- Automatisering en Simulatietraining:

- Gebruik geautomatiseerde onderzoeks- en responsfuncties en voer realistische simulatieaanvallen uit om kwetsbaarheden te identificeren en medewerkers te trainen.

- Beheer van Toestaan/Blokkeren Lijsten:

- Beheer effectief de lijsten voor toegestane en geblokkeerde afzenders, domeinen en URL’s om ongewenste communicatie te reguleren.

- Gebruik van Bedreigingsexplorer en Real-time Detecties:

- Maak gebruik van Bedreigingsexplorer voor diepgaande analyses en real-time detecties voor het snel identificeren en analyseren van recente bedreigingen.

- Voortdurende Beoordeling en Aanpassing:

- Evalueer regelmatig de beveiligingsinstellingen en pas deze aan op basis van nieuwe dreigingen en veranderende organisatiebehoeften.

Toekomstige Ontwikkelingen en Afsluiting

Toekomst van Phishing- en Impersonatiebescherming in Microsoft 365

De toekomst van phishing- en impersonatiebescherming in Microsoft 365 lijkt zich te concentreren op een nog verder geïntegreerde en intelligente aanpak. We kunnen verwachten dat:

1. Verdere Integratie van AI en Machine Learning: De rol van kunstmatige intelligentie en machine learning zal waarschijnlijk toenemen, met systemen die zich sneller aanpassen aan nieuwe bedreigingen.

2. Gebruik van Gedragsbiometrie: Innovaties op het gebied van gedragsbiometrie kunnen helpen bij het identificeren van gebruikers op basis van hun interactiepatronen, waardoor ongeautoriseerde toegang of impersonatie wordt voorkomen.

3. Naadloze Integratie met Andere Platforms: Er zal waarschijnlijk een nog strakkere integratie zijn met andere beveiligingsplatforms en -tools, voor een holistische beveiligingsbenadering.

Afsluiting en Samenvatting

In deze serie hebben we uitgebreid gekeken naar de verschillende aspecten van phishing- en impersonatiebescherming binnen Microsoft Defender for Office 365. Van de fundamentele concepten van phishingdrempels en impersonatiebeveiliging tot geavanceerde functies zoals real-time detectie, is het duidelijk dat Microsoft Defender een cruciale rol speelt in het waarborgen van de digitale veiligheid van organisaties. Door best practices te volgen en op de hoogte te blijven van de nieuwste ontwikkelingen, kunnen organisaties zich effectief wapenen tegen de steeds geavanceerdere cyberdreigingen van vandaag en morgen.