Real-time Monitoring en Detectie van Dreigingen in Microsoft Defender voor Office 365Microsoft Defender voor Office 365 gebruikt geavanceerde technieken voor real-time monitoring en detectie van dreigingen. Dit systeem is ontworpen om een breed scala aan cyberdreigingen te identificeren en te neutraliseren, waaronder phishing, malware, en andere geavanceerde aanvallen. Hier zijn enkele kernaspecten van hoe dit in zijn werk gaat:

1. Gegevensanalyse en Patroonherkenning: Defender voor Office 365 analyseert voortdurend e-mailverkeer en bijlagen, evenals activiteiten binnen Microsoft 365-applicaties. Het systeem gebruikt patroonherkenning om ongebruikelijke activiteiten of afwijkingen van normaal gedrag te identificeren, wat kan wijzen op een dreiging.2. Machine Learning en AI: Door gebruik te maken van machine learning en kunstmatige intelligentie, is Defender in staat om nieuwe en zich ontwikkelende bedreigingen te detecteren. Deze technologieën stellen het systeem in staat om te ‘leren’ van elke interactie en voortdurend te verbeteren in het herkennen van bedreigingen.3. Signalen en Indicatoren: Defender verzamelt en analyseert een breed scala aan signalen en indicatoren van dreiging. Dit omvat, maar is niet beperkt tot, verdachte IP-adressen, domeinen, en e-mailadressen, evenals anomalieën in gebruikersgedrag.4. Integratie met Andere Microsoft Beveiligingstools: Defender voor Office 365 werkt naadloos samen met andere Microsoft-beveiligingstools. Deze integratie zorgt voor een holistische benadering van beveiliging, waarbij gegevens uit verschillende bronnen worden samengevoegd voor nauwkeurigere detectie.5. Real-time Reactie: Wanneer een dreiging wordt gedetecteerd, reageert het systeem in real-time. Dit kan het blokkeren van een verdachte e-mail, het isoleren van een bestand, of het waarschuwen van een beheerder omvatten.

Deze gelaagde en geïntegreerde benadering zorgt ervoor dat Microsoft Defender voor Office 365 een krachtig hulpmiddel is in de strijd tegen cyberdreigingen, vooral gezien het dynamische en steeds veranderende karakter van cyberaanvallen.De Rol van Geavanceerde Algoritmen en Machine Learning in het DetectieprocesGeavanceerde algoritmen en machine learning spelen een cruciale rol in de real-time detectie van dreigingen binnen Microsoft Defender voor Office 365. Deze technologieën zijn essentieel voor het identificeren van subtiele patronen en anomalieën die kunnen wijzen op cyberaanvallen. Hier is hoe ze bijdragen:

1. Patroonherkenning en Anomalie Detectie: Machine learning-algoritmen zijn getraind om patronen te herkennen die duiden op phishing, malware, en andere bedreigingen. Door continu te leren van nieuwe data, worden deze algoritmen steeds nauwkeuriger in het identificeren van mogelijke dreigingen.2. Adaptieve Dreigingsmodellen: Deze systemen passen zich aan de steeds veranderende aard van cyberdreigingen aan. Door gebruik te maken van adaptieve modellen, kan Microsoft Defender voor Office 365 nieuwe soorten aanvallen herkennen die nog niet eerder zijn gezien.3. Voorspellende Analyse: Machine learning stelt het systeem in staat om potentiële bedreigingen te voorspellen voordat ze daadwerkelijk schade aanrichten. Dit wordt bereikt door het analyseren van grote hoeveelheden data en het identificeren van trends die wijzen op een mogelijke aanval.

Voorbeelden van Real-time Detectie in Actie

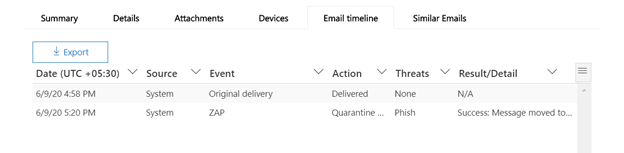

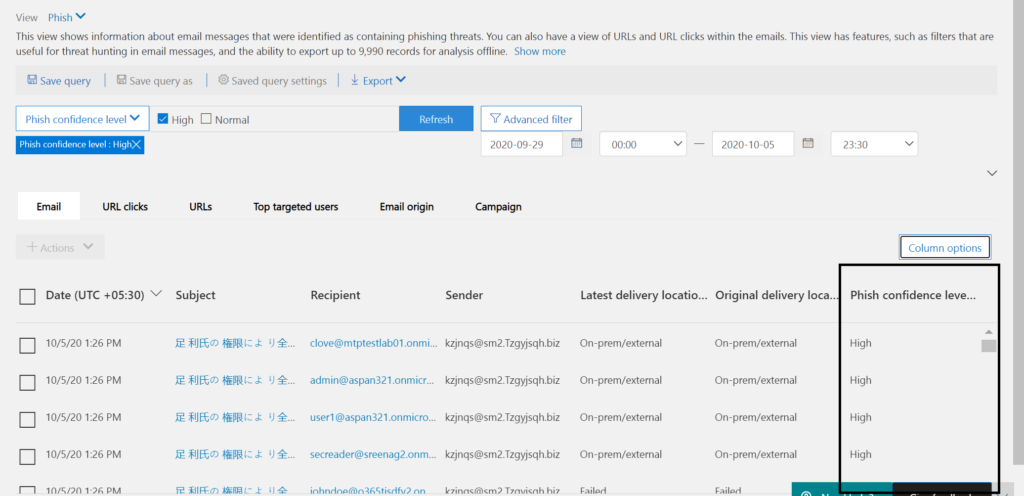

1. Phishing Detectie: Bij het identificeren van een phishing-e-mail, analyseert het systeem de inhoud van de e-mail op verdachte links, bijlagen, en taalgebruik. Als een e-mail verdacht wordt bevonden, wordt deze automatisch in quarantaine geplaatst of gemarkeerd voor verdere inspectie.2. Malware Preventie: In het geval van een bijlage die malware bevat, wordt de bijlage geïsoleerd en gescand. Geavanceerde algoritmen analyseren de code van de bijlage om bekende en onbekende vormen van malware te identificeren.3. Ongebruikelijk Gedrag: Als een gebruiker plotseling gegevens begint te downloaden of te delen op een manier die afwijkt van hun normale gedrag, kan dit een indicatie zijn van een gecompromitteerd account. Microsoft Defender voor Office 365 detecteert en waarschuwt voor dergelijke gedragsveranderingen.

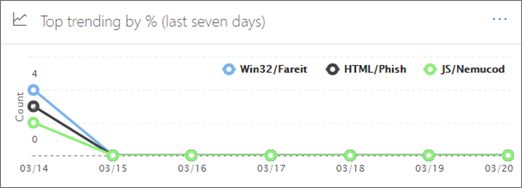

Deze voorbeelden tonen aan hoe Microsoft Defender voor Office 365 real-time dreigingen detecteert en reageert met behulp van geavanceerde algoritmen en machine learning, waardoor het een krachtig hulpmiddel is in de moderne cybersecurity toolkit.Het Gebruik van Threat Trackers voor Proactieve BeveiligingThreat Trackers in Microsoft Defender voor Office 365 zijn geavanceerde hulpmiddelen die organisaties helpen proactief te zijn in hun beveiligingsinspanningen. Hier is hoe ze functioneren:

Deze voorbeelden tonen aan hoe Microsoft Defender voor Office 365 real-time dreigingen detecteert en reageert met behulp van geavanceerde algoritmen en machine learning, waardoor het een krachtig hulpmiddel is in de moderne cybersecurity toolkit.Het Gebruik van Threat Trackers voor Proactieve BeveiligingThreat Trackers in Microsoft Defender voor Office 365 zijn geavanceerde hulpmiddelen die organisaties helpen proactief te zijn in hun beveiligingsinspanningen. Hier is hoe ze functioneren:

1. Monitoring en Analyse: Threat Trackers houden continu toezicht op beveiligingsgebeurtenissen en -signalen binnen de Microsoft 365-omgeving. Ze analyseren data uit verschillende bronnen, zoals e-mailverkeer, gebruikersgedrag, en inlogactiviteiten.2. Bedreigingsinformatie en -inzichten: Deze tool verzamelt en verwerkt bedreigingsinformatie om inzichten te bieden over mogelijke beveiligingsrisico’s. Het identificeert patronen en trends die kunnen wijzen op een opkomende bedreiging of kwetsbaarheid.3. Waarschuwingen en Aanbevelingen: Threat Trackers genereren waarschuwingen over geïdentificeerde bedreigingen en geven aanbevelingen voor actie. Dit kan variëren van eenvoudige configuratiewijzigingen tot complexe onderzoeksacties.4. Proactieve Risicobeperking: Door organisaties te waarschuwen over potentiële bedreigingen voordat ze schade kunnen aanrichten, helpen Threat Trackers bij het proactief beheren van beveiligingsrisico’s.5. Integratie met Reactiecapaciteiten: Threat Trackers werken samen met andere onderdelen van Microsoft Defender voor Office 365, zoals geautomatiseerde onderzoeks- en responsmechanismen, om een gecoördineerde en effectieve beveiligingshouding te bieden.

Door deze kenmerken helpen Threat Trackers organisaties bij het vroegtijdig identificeren en aanpakken van mogelijke beveiligingsdreigingen, waardoor de algehele beveiliging van hun Microsoft 365-omgeving wordt versterkt.Toepassingsgebieden van Threat Trackers in Dagelijkse Beveiligingspraktijken

1. Aanvalsvoorlopers Identificeren: Threat Trackers kunnen vroegtijdige indicaties van een op handen zijnde aanval identificeren, zoals ongebruikelijke inlogpogingen of verdachte e-mailpatronen. Door deze voorlopers te monitoren, kunnen beveiligingsteams proactief handelen voordat een aanval volledig tot ontwikkeling komt.2. Trendanalyse en Bedreigingslandschap: Ze analyseren trends in cyberaanvallen en algemene dreigingslandschappen, waardoor organisaties zich kunnen voorbereiden op soortgelijke aanvallen of nieuwe beveiligingskwetsbaarheden.3. Interne Bedreigingsdetectie: Threat Trackers kunnen ook worden gebruikt om interne bedreigingen te identificeren, zoals een medewerker die ongewoon grote hoeveelheden data downloadt, wat kan duiden op een datalek of interne fraude.4. Compliance Monitoring: Ze helpen bij het naleven van regelgevende vereisten door toezicht te houden op activiteiten die kunnen wijzen op non-compliance, zoals ongeautoriseerde dataoverdrachten.

Case Studies Waarin Threat Trackers Essentiële Informatie Leverden

1. Voorkomen van Geavanceerde Phishing-aanvallen: In een geval waarbij een organisatie het doelwit was van een geraffineerde phishing-campagne, hielpen Threat Trackers bij het identificeren van verdachte e-mailpatronen en domeinen, waardoor een grootschalige inbreuk werd voorkomen.2. Ontdekking van Intern Datalek: In een andere situatie detecteerde een Threat Tracker ongewone data-exfiltratie activiteiten van een medewerker, wat leidde tot de ontdekking en stopzetting van een intern datalek.

Deze voorbeelden tonen aan hoe Threat Trackers een cruciale rol spelen in de moderne cybersecurity strategieën, door het bieden van tijdige inzichten en waarschuwingen die helpen bij het voorkomen van potentiële aanvallen en het waarborgen van de beveiliging van de organisatie.Technische Inzichten en Tips voor SecOps TeamsVoor Security Operations (SecOps) teams die real-time detecties en Threat Trackers in Microsoft Defender voor Office 365 willen configureren en optimaliseren, zijn hier enkele diepgaande technische aanbevelingen:

1. Grondige Configuratie: Zorg ervoor dat alle instellingen, zoals drempelwaarden voor waarschuwingen en acties bij detectie, nauwkeurig zijn geconfigureerd. Dit omvat het definiëren van specifieke regels voor verschillende soorten dreigingen.2. Geavanceerde Regeldefinities: Maak geavanceerde regels die zijn gebaseerd op gedetailleerde criteria, zoals afwijkende toegangspatronen, ongebruikelijke uitgaande datavolumes, of verdachte e-mailbijlagen en links.3. Regelmatige Updates en Onderhoud: Houd de regels en definities up-to-date met de nieuwste bedreigingsinformatie. Regelmatig onderhoud zorgt ervoor dat het systeem effectief blijft tegen nieuwe en evoluerende cyberdreigingen.4. Integratie met Andere Beveiligingssystemen: Zorg voor een naadloze integratie met andere beveiligingssystemen binnen de organisatie. Dit verbetert het algehele detectievermogen door het samenvoegen van signalen en gegevens uit verschillende bronnen.5. Training en Simulatie: Gebruik aanvalssimulatietools om het beveiligingsteam te trainen in het herkennen en reageren op verschillende soorten cyberaanvallen. Dit helpt bij het verfijnen van de responsstrategieën en het verbeteren van de algehele beveiligingshouding.6. Analyse en Feedback Loop: Analyseer regelmatig de prestaties van het detectiesysteem en gebruik de inzichten om de configuratie verder te verfijnen. Een feedbackloop creëren waarbij geleerde lessen worden geïntegreerd, is cruciaal voor continue verbetering.

Door deze technische inzichten en tips te volgen, kunnen SecOps teams de effectiviteit van real-time detecties en Threat Trackers in Microsoft Defender voor Office 365 maximaliseren, waardoor ze beter voorbereid zijn op het snel evoluerende cyberbeveiligingslandschap.Voor het gebruik van real-time detecties en Threat Trackers in complexe beveiligingsomgevingen, evenals hun integratie met andere beveiligingstools en systemen, zijn hier enkele technische tips en best practices:

1. Gelaagde Beveiligingsaanpak: Implementeer een gelaagde beveiligingsstrategie waarbij real-time detecties en Threat Trackers worden gecombineerd met andere beveiligingsmaatregelen, zoals firewalls, intrusion detection systems (IDS), en endpoint protection platforms (EPP).2. Gepersonaliseerde Configuratie: Pas de configuratie van deze tools aan op de specifieke behoeften en risico’s van uw organisatie. Dit omvat het aanpassen van drempelwaarden, het instellen van aangepaste waarschuwingen, en het definiëren van specifieke reactieprotocollen.3. Data-Integratie en Analyse: Zorg voor een naadloze integratie van data uit verschillende bronnen. Dit verbetert de detectiecapaciteiten door een holistisch beeld te krijgen van de beveiligingsstatus van de organisatie.4. Continue Monitoring en Bijstelling: Houd de prestaties van de beveiligingstools continu in de gaten en stel ze bij waar nodig. Dit omvat het regelmatig bijwerken van de dreigingsinformatie en het aanpassen van de systemen aan nieuwe beveiligingsuitdagingen.5. Gebruik van Automatisering: Maak gebruik van automatisering voor het beheren van routinebeveiligingstaken. Dit kan helpen bij het efficiënt identificeren en reageren op bedreigingen, en vermindert de kans op menselijke fouten.6. Training en Bewustwording: Zorg ervoor dat uw beveiligingsteam goed is opgeleid in het gebruik van deze tools en zich bewust is van de nieuwste cyberdreigingen en verdedigingstactieken.

Deze tips en best practices zullen SecOps teams helpen bij het effectief inzetten en integreren van real-time detecties en Threat Trackers in complexe beveiligingsomgevingen, waardoor ze een robuuste en veerkrachtige beveiligingsinfrastructuur kunnen opbouwen.

Praktijkgerichte Scenario’s en Case Studies:Incident met Gecoördineerde Phishing-aanval:Situatie: Een grote organisatie werd geconfronteerd met een gecoördineerde phishing-aanval waarbij meerdere e-mailaccounts werden getarget met zeer geloofwaardige frauduleuze berichten.Detectie: Real-time detectiesystemen identificeerden abnormale patronen in e-mailverkeer, waaronder ongewone bijlagen en verdachte domeinlinks.Respons: Threat Trackers hielpen bij het snel in kaart brengen van de aanval en geautomatiseerde responsprotocollen werden geactiveerd om de impact te minimaliseren.

Insider Threat Scenario:Lessen Getrokken uit de Scenario’s en Toepassing in de Praktijk

1. Vroegtijdige Detectie is Cruciaal: De scenario’s benadrukken het belang van snelle detectie van dreigingen. Dit vereist een goed geconfigureerd systeem voor real-time monitoring.2. Geïntegreerde Aanpak: Integratie tussen verschillende beveiligingstools verbetert de efficiëntie van dreigingsdetectie en respons. Het combineren van signalen uit diverse bronnen leidt tot een nauwkeuriger en sneller reactievermogen.3. Automatisering en Handmatige Interventie: Terwijl automatisering essentieel is voor snelheid, is handmatige interventie nodig voor complexe situaties. Een gebalanceerde benadering is cruciaal.4. Continue Training en Bewustwording: Regelmatige training en bewustwording van medewerkers zijn essentieel om insider threats en geavanceerde phishing-aanvallen te voorkomen.5. Regelmatige Evaluatie en Aanpassing van Beleid: Het regelmatig herzien en aanpassen van beveiligingsbeleid en -praktijken is nodig om te voldoen aan de veranderende dreigingslandschap.

Deze lessen kunnen in de praktijk worden toegepast door proactieve, geïnformeerde en flexibele beveiligingsstrategieën te ontwikkelen en te onderhouden.

Conclusie en Toekomstvisie.

In deze blog hebben we de geavanceerde functies en het belang van real-time detecties en Threat Trackers in Microsoft Defender voor Office 365 onderzocht. Belangrijke punten zijn het essentiële belang van vroegtijdige detectie, de integratie van verschillende beveiligingsmechanismen, de waarde van automatisering in combinatie met menselijke expertise, en de noodzaak van voortdurende training en aanpassing van beveiligingsstrategieën.Vooruitkijkend naar de toekomst, kunnen we verwachten dat real-time detecties en Threat Trackers verder zullen evolueren met geavanceerdere AI en machine learning capaciteiten. Deze tools zullen waarschijnlijk nog nauwkeuriger worden in het identificeren van subtiele en complexe dreigingen, en zullen een nog integraler onderdeel vormen van een proactieve beveiligingsaanpak. De continue evolutie van cyberdreigingen vereist een dynamische en vooruitstrevende benadering van cyberbeveiliging, waarbij real-time detectie en respons centraal staan.