Hoi allemaal, Jordy Herber hier, Microsoft Cloud & Security Architect, samen met mijn partner Paul Erlings, Principal Consultant Security & Compliance. We zijn de ITCowboys, en vandaag nemen we jullie mee naar de wereld van natiestaten en hun digitale legers. Terwijl de meeste mensen bij oorlog misschien nog denken aan tanks en soldaten, zijn de gevechten in de moderne wereld ook digitaal. Het zijn niet alleen hackers die achter hun laptops proberen in te breken op je netwerk; we hebben het hier over professionele teams van cybersoldaten die werken voor regeringen van landen zoals Rusland, China, Iran en Noord-Korea. Deze landen hebben geavanceerde cyberprogramma’s ontwikkeld en zetten hun digitale kracht in om hun politieke, economische en militaire doelen te bereiken.

Vandaag bespreken we hoe deze dreigingsactoren werken, wat hun tactieken zijn, en waarom ze zo moeilijk te stoppen zijn. We zullen ingaan op enkele van de meest bekende aanvallen en bespreken hoe we ons kunnen verdedigen. We duiken diep in de strategieën van Rusland, China, Iran en Noord-Korea en zullen bekijken welke middelen ze gebruiken. Spoiler: het zijn niet alleen maar laptops en een goede internetverbinding. Laten we beginnen!

Wie zijn deze Natiestaat-Dreigingsactoren?

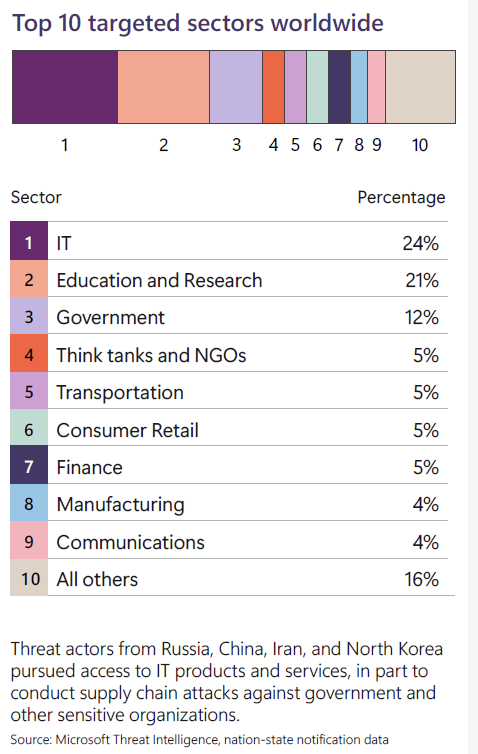

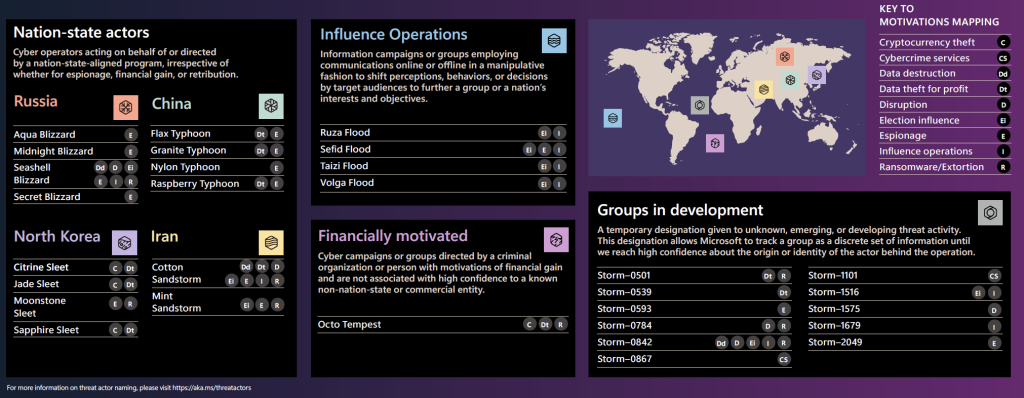

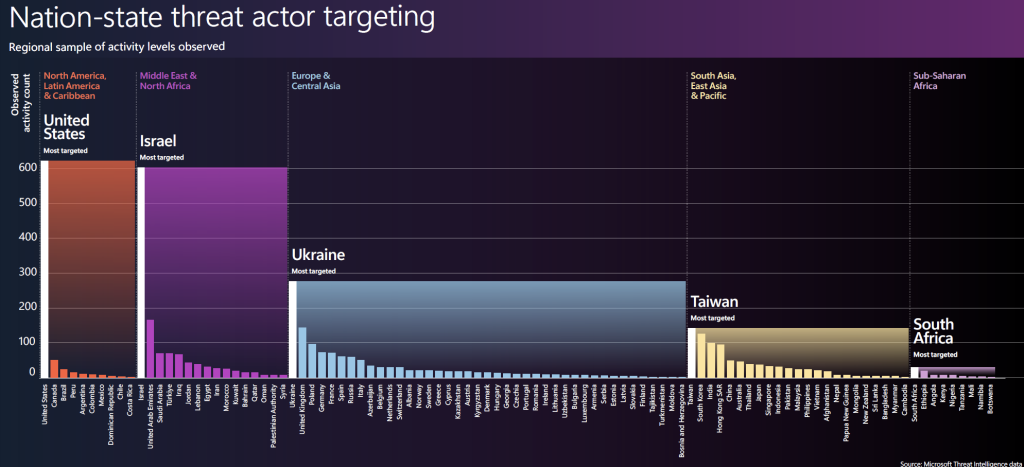

Wanneer we het hebben over natiestaat-dreigingsactoren, hebben we het over aanvallers die werken voor of namens een overheid om digitale aanvallen uit te voeren op andere landen, bedrijven of individuen. Dit zijn geen hobbyisten of criminelen die simpelweg op zoek zijn naar financieel gewin. Deze actoren zijn vaak goed getraind, beschikken over vrijwel onbeperkte middelen, en hun doelen variëren van het stelen van staatsgeheimen tot het verstoren van kritieke infrastructuren.

De vier belangrijkste landen die regelmatig worden gelinkt aan natiestaat-gedreven aanvallen zijn Rusland, China, Iran en Noord-Korea. Elk van deze landen heeft zijn eigen redenen en methoden voor cyberaanvallen, en hoewel ze vaak samenwerken met criminele hackers, hebben ze ook hun eigen interne teams van cybersoldaten.

Rusland: Inlichtingen en Sabotage

Rusland staat bekend om zijn geavanceerde cyberinlichtingencapaciteiten en het uitvoeren van destructieve aanvallen. De Russische inlichtingendienst GRU, met teams zoals Sandworm en APT28 (Fancy Bear), heeft zich op talloze manieren gemanifesteerd in de digitale wereld. Hun doel is vaak dubbel: zowel inlichtingen verzamelen als sabotage plegen.

Een goed voorbeeld is de cyberaanval op de elektriciteitsnetwerken van Oekraïne in 2015 en 2016. Russische hackers wisten de controle over verschillende elektriciteitscentrales over te nemen, waardoor delen van Oekraïne zonder stroom kwamen te zitten. Dit soort aanvallen laat zien hoe digitaal en fysiek geweld kunnen samenkomen om maximale schade aan te richten. Het verzwakken van de Oekraïense infrastructuur diende als ondersteuning voor Russische militaire operaties in de regio.

Een ander voorbeeld is de NotPetya-aanval van 2017, die begon als een aanval op Oekraïense overheidsinstellingen en zich snel wereldwijd verspreidde. Deze malware, die zich voordeed als ransomware, richtte uiteindelijk miljarden dollars aan schade aan, ook bij grote internationale bedrijven zoals Maersk en FedEx. Het doel van NotPetya was niet alleen economisch gewin, maar vooral geopolitieke destabilisatie.

Microsoft’s Verdediging: Tijdens deze aanvallen speelde Microsoft een cruciale rol bij het detecteren en beperken van de schade. Met behulp van Microsoft Defender for Endpoint konden bedrijven verdachte activiteiten vroegtijdig opmerken en snel maatregelen nemen om de impact van de aanvallen te beperken. Daarnaast bood Microsoft Sentinel, een cloud-native SIEM, de mogelijkheid om snel te reageren door AI-gedreven analyses die afwijkende patronen in het netwerkverkeer konden identificeren.

China: Spionage en Economische Voordelen

China heeft een andere benadering als het gaat om cyberaanvallen. Waar Rusland vaak focust op destructieve aanvallen en sabotage, is China vooral geïnteresseerd in economische en technologische spionage. Chinese groepen zoals APT10 (Stone Panda) en APT41 (Winnti) richten zich op het stelen van intellectueel eigendom, bedrijfsgeheimen en gevoelige overheidsinformatie.

In 2020 ontdekte Microsoft een aanval door de Chinese groep Hafnium, die zich richtte op kwetsbaarheden in Microsoft Exchange-servers. Deze aanval was een klassiek voorbeeld van hoe China informatie probeerde te verzamelen van Amerikaanse bedrijven en onderzoeksinstellingen. Het doel was om gevoelige gegevens te verkrijgen die economische en technologische voordelen voor China zouden kunnen opleveren.

Een ander berucht voorbeeld is de diefstal van gegevens uit de database van het Amerikaanse Office of Personnel Management (OPM) in 2015, waarbij de persoonlijke gegevens van meer dan 21 miljoen mensen werden gestolen. Deze gegevens bevatten gevoelige informatie over Amerikaanse overheidsmedewerkers, inclusief informatie die kan worden gebruikt voor spionage.

Microsoft’s Verdediging: Microsoft heeft gereageerd op dit soort dreigingen met een combinatie van beveiligingstechnologie en publieke attributie. Door middel van Azure Sentinel kunnen anomalieën in netwerken worden opgespoord, en met Defender for Identity kunnen verdachte activiteiten binnen Active Directory-omgevingen worden geïdentificeerd. Daarnaast heeft Microsoft zich ook uitgesproken over deze aanvallen en Hafnium publiekelijk benoemd als de verantwoordelijke dreigingsactor, wat helpt om het bewustzijn te vergroten en internationale druk op te bouwen tegen dergelijke acties.

Iran: Regionale Invloed en Destructieve Aanvallen

Iran heeft zijn eigen agenda als het gaat om cyberaanvallen. Het land heeft een geschiedenis van het uitvoeren van cyberaanvallen met als doel strategische invloed in het Midden-Oosten te verwerven. Iran gebruikt cyberaanvallen zowel als vergelding als om druk uit te oefenen op regionale tegenstanders.

Een van de bekendste Iraanse cybergroepen is APT33 (Elfin). Deze groep wordt verantwoordelijk gehouden voor verschillende aanvallen op de olie- en gassector in Saoedi-Arabië en andere landen in het Midden-Oosten. Deze aanvallen zijn bedoeld om de regionale macht van Iran te versterken door rivalen economisch en strategisch te verzwakken.

Een ander voorbeeld is de aanval op de Israëlische waterinfrastructuur in 2020. Deze aanval was gericht op het verstoren van watervoorzieningen en werd uitgevoerd door Iraanse hackers. Het incident werd gezien als een poging om Israël te destabiliseren en werd gevolgd door een Israëlische vergeldingsaanval op de Iraanse haven Shahid Rajaee.

Microsoft’s Verdediging: Om dit soort aanvallen te voorkomen, biedt Microsoft oplossingen zoals Microsoft Defender for Cloud, dat organisaties helpt om hun cloudomgevingen te beveiligen en te voldoen aan de beste beveiligingspraktijken. Daarnaast helpt Microsoft Sentinel bij het vroegtijdig detecteren van aanvallen door verdachte activiteiten in realtime te analyseren, wat essentieel is bij het beschermen van kritieke infrastructuur zoals water- en energievoorzieningen.

Noord-Korea: Financiering van het Regime via Cyberaanvallen

Noord-Korea onderscheidt zich van andere natiestaten door het gebruik van cyberaanvallen als een belangrijke bron van inkomsten voor het regime. De groep Lazarus, die opereert namens de Noord-Koreaanse overheid, is betrokken geweest bij verschillende aanvallen op banken, cryptocurrency-exchanges en andere financiële instellingen. Het doel is simpel: geld stelen om het regime te financieren.

Een bekend voorbeeld is de aanval op de centrale bank van Bangladesh in 2016. Noord-Koreaanse hackers probeerden bijna 1 miljard dollar te stelen door gebruik te maken van zwakheden in het internationale banksysteem SWIFT. Hoewel een deel van het gestolen bedrag werd onderschept, wisten de aanvallers toch 81 miljoen dollar buit te maken. Het geld werd gebruikt om het regime te financieren en sancties te omzeilen.

Daarnaast heeft de Lazarus-groep zich de afgelopen jaren ook gericht op het stelen van cryptocurrency. In 2022 stal de groep meer dan 600 miljoen dollar aan digitale valuta van de blockchain-game Axie Infinity. Deze fondsen worden vaak gebruikt om het Noord-Koreaanse nucleaire programma te financieren.

Microsoft’s Verdediging: Microsoft heeft verschillende maatregelen genomen om financiële instellingen te helpen zich te beschermen tegen dergelijke aanvallen. Met Microsoft Defender for Endpoint kunnen bedrijven verdachte activiteiten op hun endpoints detecteren en stoppen. Daarnaast biedt Azure Security Center een geïntegreerd overzicht van de beveiligingsstatus van al je resources, zodat je snel kunt handelen bij verdachte activiteiten.

Waarom zijn deze Natiestaat-Actoren Zo Moeilijk te Stoppen?

Natiestaat-actoren hebben toegang tot aanzienlijke middelen en werken vaak samen met cybercriminelen, wat hen extreem moeilijk te stoppen maakt. Bovendien hebben ze vaak politieke bescherming, waardoor juridische vervolging vrijwel onmogelijk is. Hun aanvallen zijn goed gepland, langdurig en vaak specifiek gericht op strategische doelwitten.

Een ander probleem is de toenemende complexiteit van deze aanvallen. Veel natiestaat-aanvallen zijn zogenaamd Advanced Persistent Threats (APT’s). Dit zijn langdurige aanvallen waarbij de aanvaller zich maanden of zelfs jaren in een netwerk kan verschuilen zonder ontdekt te worden. Deze aanvallen zijn ontworpen om zeer specifieke informatie te verkrijgen of om infrastructuren te saboteren op een tijdstip dat politiek of strategisch voordelig is.

Hoe We Ons Kunnen Verdedigen tegen Natiestaat-Dreigingen

Het is duidelijk dat de strijd tegen natiestaat-dreigingen niet eenvoudig is. Bedrijven en overheden moeten samenwerken om deze dreigingen het hoofd te bieden. Microsoft speelt hierin een cruciale rol door geavanceerde beveiligingstools aan te bieden en samen te werken met overheden wereldwijd.

Een van de belangrijkste verdedigingsstrategieën is het implementeren van een Zero Trust-benadering. In een Zero Trust-architectuur wordt standaard geen enkel apparaat, gebruiker of applicatie vertrouwd totdat is bewezen dat deze veilig zijn. Microsoft biedt oplossingen zoals Azure AD Conditional Access en Defender for Identity om deze benadering te ondersteunen.

Daarnaast is het belangrijk om gebruik te maken van geavanceerde monitoring en detectie. Met tools zoals Microsoft Sentinel en Defender for Cloud kunnen organisaties hun netwerken 24/7 monitoren en verdachte activiteiten in realtime detecteren. Door AI-gedreven analyses kunnen deze tools afwijkingen herkennen die wijzen op een mogelijke aanval, zodat er snel kan worden gereageerd.

Conclusie: Vroegtijdige Detectie en Respons Zijn Cruciaal

Natiestaat-dreigingsactoren vormen een van de grootste bedreigingen voor onze digitale samenleving. Deze groepen beschikken over immense middelen en gebruiken geavanceerde technieken om hun doelen te bereiken. Of het nu gaat om het saboteren van kritieke infrastructuur, het stelen van bedrijfsgeheimen, of het financieren van een regime door middel van cybercriminaliteit, de impact van deze aanvallen is enorm.

Het is daarom cruciaal dat we ons bewust zijn van deze dreigingen en onszelf voorbereiden op aanvallen. Vroegtijdige detectie en een snelle respons kunnen het verschil maken tussen een succesvolle verdediging en een verwoestende aanval. Microsoft biedt hiervoor een breed scala aan tools die bedrijven helpen om zich te beschermen tegen deze geavanceerde dreigingen.

Wij als ITCowboys blijven ons inzetten om jullie te informeren en te helpen verdedigen tegen deze dreigingen. Samen kunnen we ervoor zorgen dat de digitale wereld een veiligere plek wordt. Blijf ons volgen voor de volgende blogs in deze serie, waarin we dieper ingaan op de wereld van cybersecurity en de oplossingen die we hebben om ons te verdedigen.

Stay tuned, en vergeet je cowboyhoed niet – de strijd tegen de digitale legers van de wereld gaat door!