Inleiding

Welkom bij het dertiende artikel van onze uitgebreide blogserie over Microsoft 365 Security & Compliance. In de vorige thema’s hebben we het gehad over geavanceerde e-mailbeveiliging, Microsoft Defender for Cloud Apps, Identity & Access Management en meer. Nu schuiven we door naar het volgende domein: Microsoft Defender for Endpoint (MDE).

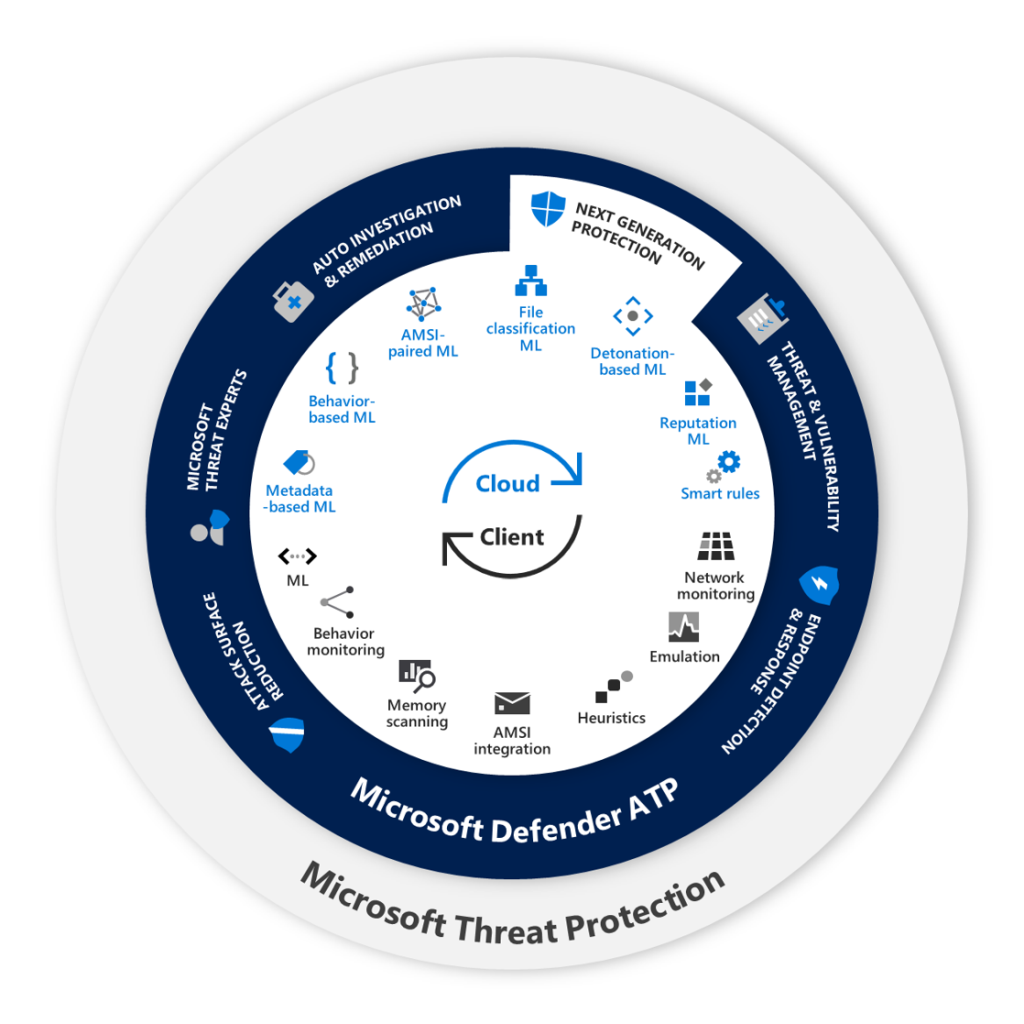

Endpointbeveiliging is anno 2025 een cruciaal onderdeel van elke securitystrategie. We werken immers niet alleen meer op vaste kantoormachines, maar op laptops, tablets, mobiele apparaten en zelfs IoT-devices verspreid over de hele wereld. Cybercriminelen weten dat als ze één endpoint kunnen compromitteren, ze vaak lateraal door het netwerk kunnen bewegen en enorme schade kunnen aanrichten. Microsoft Defender for Endpoint is Microsofts antwoord hierop: een uitgebreide oplossing die Next-Gen AntiVirus (NGAV), Endpoint Detection & Response (EDR) en geavanceerde features als Attack Surface Reduction (ASR) bundelt.

In deze blog gaan we dieper in op:

- De verschillen tussen klassieke antivirus, NGAV en EDR.

- Advanced Threat Protection scenario’s, waarbij we specifiek kijken naar Attack Surface Reduction (ASR) en hoe dit kan helpen om geavanceerde aanvallen te blokkeren.

- Richtlijnen voor de inrichting, het tunen van deze functies en het minimaliseren van false positives.

Het is een semi-technisch verhaal, met de intentie dat zowel de Security Administrator als de IT-Professional ermee uit de voeten kan. We bestrijken minimaal 1600 woorden, zodat je na het lezen een stevig beeld hebt van wat Next-Gen Endpointbescherming inhoudt en hoe je deze optimaal inzet in jouw organisatie.

Laten we aan de slag gaan!

1. Van klassieke antivirus naar Next-Gen AntiVirus (NGAV) en EDR

1.1 Klassieke antivirus: de tijd van signature-based detection

Traditionele antivirussoftware werkte (en werkt nog steeds op sommige plekken) voornamelijk met signature-based detection. Dat betekent dat er een database is met bekende patronen (signatures) van malware. Zolang een virus of trojan in die database stond, herkende de AV het bestand en blokkeerde of verwijderde het. Deze methode had echter grote nadelen:

- Geen zicht op onbekende of zero-day malware: een nieuwe variant had nog geen handtekening en kon dus (tijdelijk) onopgemerkt binnenkomen.

- Vertragingen in updates: men moest wachten op definities van de AV-provider en zorgen dat endpoints up-to-date waren.

- Beperkte gedragsanalyse: klassieke AV ging zelden verder dan checken of iets “kwaadaardig” is aan de hand van statische kenmerken.

In 2025 is deze benadering niet meer toereikend. Aanvallers hebben talloze polymorfe technieken ontwikkeld, payloads veranderen constant van structuur, en virussen evolueren sneller dan ooit.

1.2 Next-Gen AntiVirus (NGAV)

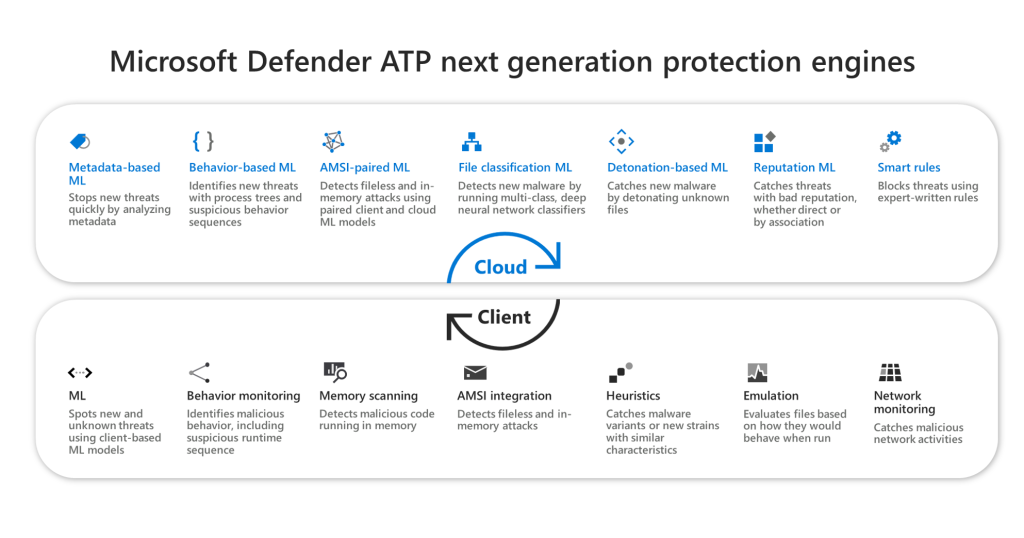

Next-Gen AntiVirus (NGAV) gaat verder dan de traditionele signature-based aanpak. Het richt zich op gedragsanalyse, machine learning en cloudintelligentie om dreigingen te blokkeren voordat er signatures beschikbaar zijn. Microsoft Defender for Endpoint is hier een voorbeeld van. Het maakt onder andere gebruik van:

- Cloud-delivered protection: wanneer een endpoint een verdacht bestand tegenkomt, kan het een hash of metadata naar de cloud sturen, waar Microsofts enorme dataset gebruikt wordt om real-time te beslissen of het bestand verdacht is.

- Machine learning-modellen: gebaseerd op miljarden telemetry-items uit Windows- en Microsoft 365-omgevingen. Als een bestand of proces gedrag vertoont dat typisch is voor ransomware, kan NGAV het direct blokkeren, zonder specifieke signatuur.

- Behavioral heuristics: Defender analyseert processtromen (bijvoorbeeld of een proces in memory scripts draait, registry-keys aanpast, of system calls uitvoert die verdacht zijn) en grijpt in als het patroon niet legitiem lijkt.

NGAV is hiermee een stuk effectiever tegen zero-days, fileless malware en polymorfe aanvallen. Toch is NGAV op zich niet genoeg om post-exploitacties te detecteren, zoals laterale beweging in je netwerk of credential dumping. Daar komt het Endpoint Detection & Response (EDR)-aspect om de hoek kijken.

1.3 Endpoint Detection & Response (EDR)

EDR is de tweede pijler van MDE. Waar NGAV zich richt op het voorkomen en blokkeren van malware, houdt EDR zich bezig met continu monitoring en threat hunting. Als een aanval toch door de eerste laag heen glipt, kun je met EDR:

- Real-time inzicht krijgen in wat er op endpoints gebeurt: welke processen draaien, welke bestanden worden aangeraakt, welke netwerkconnecties worden opgezet?

- Detectie van anomalieën: EDR-modules kunnen alarmeren als een process flow abnormaal is. Denk aan Windows Explorer die PowerShell start of een Office-applicatie die netwerkverbindingen opzet naar een vreemd domein.

- Incidentonderzoek: Je kunt zien wie er wanneer is gecompromitteerd, welke bestanden en systemen mogelijk besmet zijn, en of er sprake is van laterale beweging.

- Responsacties: Met Microsoft Defender for Endpoint kun je (semi-)automatisch endpoints isoleren, bestanden in quarantaine plaatsen of processen killen.

Kortom, EDR maakt forensisch onderzoek en proactieve hunting mogelijk. Dit is essentieel in een tijd waarin advanced persistent threats (APT’s) en ransomwaregroepen zich richten op het langdurig compromitteren van systemen.

2. Advanced Threat Protection scenario’s met Attack Surface Reduction (ASR)

2.1 Wat is Attack Surface Reduction?

Attack Surface Reduction (ASR) is een set van technieken binnen Microsoft Defender for Endpoint waarmee je de potentiële ingangen (attack surface) voor malware en exploits verkleint. Je kunt het beschouwen als preventie-mechanismen die voorkomen dat vertrouwde applicaties (zoals Office, scripts, of browsers) misbruikt worden voor ongeautoriseerde doeleinden. Denk aan:

- Blokkeren van het uitvoeren van scripts die vanaf verdachte locaties komen.

- Voorkomen van process creation vanuit Office macro’s.

- Uitschakelen van malafide registratiewijzigingen of scripting-tussenstappen (bijvoorbeeld Win32-API-aanroepen in Office).

Dit zijn hele gerichte policy’s, gebaseerd op best practices en veelvoorkomende malwaretrucs. Ze helpen bijvoorbeeld tegen “living off the land” aanvallen, waarbij een aanvaller PowerShell of WMI gebruikt om malware te verbergen.

2.2 Voorbeelden van ASR-regels

- Block Office applications from creating child processes: Veel malware gebruikt Word of Excel om een PowerShell- of cmd-proces te starten, dat daarna ransomware downloadt. Deze ASR-regel blokkeert dat.

- Block Adobe Reader from creating child processes: PDF-exploits die een shell spinnen worden hiermee lastig gemaakt.

- Block execution of potentially obfuscated scripts: Fileless malware of obfuscated VBS/JS-scripts worden hiermee beteugeld.

- Block credential stealing from the Windows local security authority subsystem (lsass.exe): Dit voorkomt dat tools als Mimikatz credential hashes stelen.

Elk van deze regels kun je activeren in een Audit mode (alleen loggen) of Enforce mode (daadwerkelijk blokkeren). Dit maakt het mogelijk om de impact op productie te evalueren voordat je definitief handhaaft.

2.3 Toegevoegde waarde in Advanced Threat Protection

Door ASR-regels te koppelen aan je EDR- en NGAV-instellingen, krijg je een multi-layered defensie:

- NGAV probeert de malware te detecteren en blokkeren op basis van cloud intelligence en ML.

- ASR snijdt meteen een hele reeks aanvalstechnieken af, zoals macro’s die processen starten of scripts die credentials dumpen.

- EDR monitort de systemen continu, zodat als iets toch doorbreekt, je het meteen ziet en kunt reageren.

In geavanceerde scenario’s (bijv. een ‘fileless’ aanval) is het juist de combinatie van NGAV + ASR + EDR die het succes van de aanval aanzienlijk verkleint. Veel ransomware-groepen zijn inmiddels gespecialiseerd in macro-based infections, dus ASR is hier bijzonder effectief.

3. Richtlijnen voor tuning en false positives

3.1 Stap-voor-stap benadering

Wanneer je ASR-regels of andere advanced features inschakelt, is het belangrijk om niet alles in één keer met maximale strengheid te doen. Dat leidt bijna zeker tot talloze false positives en ontevreden gebruikers. Een betere aanpak is:

- Pilot-group: Begin met een groep testmachines (IT, security, of een paar tech-savvy eindgebruikers) waar je ASR in ‘Audit mode’ activeert.

- Analyseer logs: Bekijk in de Defender-portal (of in Event Viewer) welke events getriggerd worden. Noteer de frequentie van false positives, zoals legitieme scripts die nu als verdacht gemarkeerd worden.

- Uitzonderingen: Als bepaalde processen of scripts essentieel zijn voor je business, kun je ze whitelisten. Er zijn PowerShell-cmdlets en Group Policy/Intune-instellingen om uitzonderingen toe te voegen.

- Gefaseerd uitrollen: Na de pilot, breid je de scope langzaam uit (bijv. één afdeling per week) en schakel je geleidelijk van Audit naar Enforce voor de regels die weinig tot geen problemen geven.

- Monitor continu: Blijf de telemetry in Defender for Endpoint monitoren en wees bereid policy’s bij te stellen als er toch nieuwe false positives opduiken.

3.2 Tips voor het minimaliseren van false positives

- Ken je omgeving: Welke applicaties en scripts worden veel gebruikt? Zorg dat je dit in kaart hebt voor je ASR strikt instelt.

- Combineer met Intune / SCCM: Gebruik Endpoint Manager (Intune) of SCCM om software te distribueren en script-taken te regelen. Zo verminder je de kans dat eindgebruikers willekeurige scripts downloaden.

- Verifiëren van uitgezonderde bestanden: Als je uitzonderingen maakt, check dan of die bestanden echt legitiem zijn en niet misbruikt worden.

- Gebruik advanced hunting: In Defender for Endpoint kun je Kusto Query Language (KQL) gebruiken om incidenten en events te onderzoeken. Hiermee kun je patronen van false positives ontdekken en gericht bijsturen.

- Communiceer met key stakeholders: Als finance bijvoorbeeld Excel-macro’s nodig heeft, waarschuw hen op voorhand dat sommige acties geblokkeerd kunnen worden, en vraag ze feedback te geven bij problemen.

3.3 Security vs. Usability

Net zoals bij veel andere securitytools geldt: hoe strenger de policy, hoe groter de kans dat je productiviteit in het gedrang komt. Zoek dus een evenwicht. Wil je 99% zekerheid, dan moet je mogelijk Office-macro’s bijna helemaal blokkeren — maar dat kan jouw finance- en HR-afdelingen hinderen. Stel beleid in samenspraak met businessunits op en leg uit waarom bepaalde restricties nodig zijn.

4. Praktische richtlijnen voor configuratie

4.1 Inschakelen van Next-Gen Protection

Microsoft Defender for Endpoint is standaard onderdeel van Windows 10/11 Enterprise (bij E3/E5 licentie). Om de NGAV ten volle te benutten:

- Zorg dat je Windows Security Center (of de “Defender Security Center” in Windows 11) actief is en dat geen andere AV-oplossing Defenders real-time protection uitschakelt.

- In Intune of GPO: activeer de Defender AV-policy’s. Schakel cloud-delivered protection en automatic sample submission in.

- Check onboarding: Via het Microsoft 365 Defender-portal (security.microsoft.com) kun je devices “onboarden” om Defender for Endpoint te activeren. Dit kan via Intune, SCCM, of script-based methodes.

4.2 Configuratie van Attack Surface Reduction

In Intune of via Group Policy kun je ASR-rules inschakelen. Elke regel heeft een rule ID of naam, bijvoorbeeld:

- BlockOfficeCreateChildProcess (ID: D4F940AB-401B-4EFC-AADC-AD5F3C50688A)

- BlockAdobeReaderChildProcess (ID: BE9BA2D9-53EA-4CDC-84E5-9B1EEEE46550)

- BlockCredentialStealing (ID: 3B576869-A4EC-4529-8536-B80A7769E899)

Je kunt kiezen tussen Not configured, Audit, of Block. Het is vaak verstandig om eerst Audit te doen. Met PowerShell:

Set-MpPreference -AttackSurfaceReductionRules_Ids <RuleID> -AttackSurfaceReductionRules_Actions AuditNadat je wat data verzameld hebt en ziet dat er geen legitieme processen geblokkeerd zouden worden, kun je overschakelen:

Set-MpPreference -AttackSurfaceReductionRules_Ids <RuleID> -AttackSurfaceReductionRules_Actions Block4.3 Uitzonderingen en tuning

Voor sommige apps moet je uitzonderingen maken. Bijvoorbeeld, je hebt een intern script dat Word start, een macro uitvoert en data doorstuurt naar PowerShell. Dit lijkt verdacht, maar is legitiem. Je zou dat script kunnen whitelisten. Voorbeeld:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions “C:\Scripts\trusted\SafeScript.ps1”

Je kunt ook exe-bestanden, mappen of specifieke hashexclusies toevoegen. Let wel op: elke uitzondering vergroot je “attack surface.” Voeg dus niet klakkeloos alles toe waar gebruikers over klagen, maar evalueer per geval.

5. Integratie in de bredere Microsoft 365 Security stack

5.1 Integratie met Microsoft Sentinel en Automated Investigation

Microsoft Defender for Endpoint kan meldingen doorsturen naar Microsoft Sentinel. Zo kun je:

- Correlatieregels maken die EDR-events combineren met andere signalen (bijv. phishing-e-mails uit Defender for Office 365).

- Automated investigation via Logic Apps. Als EDR detecteert dat een proces ransomwarekenmerken vertoont, kan Sentinel automatisch de host isoleren of de gebruiker blokkeren in Entra ID.

5.2 Defender for Cloud Apps en Endpoint

Stel, Defender for Cloud Apps (MDCA) signaleert dat er suspecte uploads plaatsvinden naar een onbekende cloudservice. MDCA kan een signaal naar Defender for Endpoint sturen om extra controles op die endpoint te activeren. Of omgekeerd: als Defender for Endpoint ziet dat een useraccount is gecompromitteerd, kan MDCA direct die user in quarantainemodus zetten voor cloudtoegang.

5.3 Defender for Identity

Wanneer Defender for Endpoint ziet dat lsass.exe gemanipuleerd wordt (indicatie van pass-the-hash), kan Defender for Identity cross-checken of er ongebruikelijk AD-gedrag is (bijv. risk sign-ins). De samenhang van deze signalen geeft je SOC een volledig beeld van de aanval.

6. Conclusie

In 2025 is Microsoft Defender for Endpoint uitgegroeid tot een krachtige endpointbeveiligingssuite die Next-Gen AntiVirus (NGAV), Endpoint Detection & Response (EDR) en geavanceerde functionaliteiten als Attack Surface Reduction (ASR) bundelt. Dit is essentieel in een tijd waarin cyberdreigingen zich razendsnel ontwikkelen, variërend van fileless malware tot gerichte spear-phishing en ransomwarecampagnes.

- NGAV zorgt dat je niet alleen afgaat op signatures, maar real-time cloud intelligence en AI inzet om onbekende of polymorfe malware te detecteren.

- EDR geeft je continu zicht op endpointactiviteiten en de mogelijkheid om snelle incidentrespons of proactieve threat hunting uit te voeren.

- ASR verkleint je aanvalsvlak door veelgebruikte paden van aanvallers (zoals Office-macro’s en child processes) in te perken.

Toch vergt het implementeren van deze features zorgvuldige planning. Zet Audit mode in om eerst de impact te peilen, en test in pilotgroepen voordat je doorschakelt naar Block mode. Streef naar een balans tussen security en bruikbaarheid: te strenge regels kunnen legitieme processen hinderen, wat leidt tot ontevreden eindgebruikers en mogelijk ongewenste workarounds. Ondertussen is het toevoegen van uitzonderingen (exclusions) soms nodig, maar wees daar selectief in om geen gaten in je defensie te slaan.

Verder komt de echte kracht naar voren wanneer je Defender for Endpoint integreert in het bredere Microsoft 365 Security-ecosysteem. Koppel het aan Microsoft Sentinel voor geautomatiseerde incidentrespons, werk samen met Defender for Cloud Apps en Defender for Identity voor een end-to-end zicht op identiteiten, cloudgebruik en endpointgedrag. Zo bouw je een “zero trust”-architectuur waarin je alle hoeken en gaten van je IT-landschap continu bewaakt én snel kunt ingrijpen bij afwijkingen.

Wil je starten? Begin met een pilot: schakel NGAV volledig in, zet EDR-data door naar je SOC (of Sentinel), en zet ASR-regels in Audit mode. Analyseer vervolgens de logs om te zien waar er false positives optreden, pas eventueel exclusions toe en schakel daarna geleidelijk over naar Block-modi. Communiceer goed met je collega’s (financiële en HR-afdelingen, ontwikkelteams) zodat zij weten waarom sommige macro’s of scripts nu plots geblokkeerd kunnen worden. Deze aanpak vergroot het draagvlak voor je securitymaatregelen en verkleint de kans op onacceptabele verstoringen.

Samenvattend: Microsoft Defender for Endpoint biedt een complete endpointbeveiligingsoplossing die ver voorbij klassieke antivirus gaat. Het combineert AI-gestuurde beschermingsmechanismen met diepgaande inzichten en geautomatiseerde responsmogelijkheden. Wie deze toolkit goed inzet, is in 2025 een stuk beter voorbereid op de complexe, gelaagde aanvallen die we de afgelopen jaren steeds vaker hebben zien verschijnen.

Bedankt voor het lezen en veel succes met het implementeren en tunen van jouw Defender for Endpoint-omgeving!

– Jordy Herber, ITCowboys.nl