Welkom bij het vijfde deel van onze blogserie “Geavanceerde E-mailbeveiliging en Anti-Phishing”. In de voorgaande artikelen hebben we de verschillende pijlers van Microsoft Defender for Office 365 uitgebreid besproken: van Advanced Anti-Phishing en Safe Attachments & Safe Links tot EOP (Exchange Online Protection) en Attack Simulation Training. Al deze mechanismen zijn erop gericht om jouw organisatie beter te beschermen tegen moderne e-maildreigingen en social engineering-aanvallen.

In deze blog zoomen we in op de rapportage- en analyselagen in Defender for Office 365. Want hoewel geavanceerde filters en machine learning een hoop kwaadaardige e-mails blokkeren, wil je ook inzicht hebben in wat er nu precies gebeurt in je omgeving. Hoe kun je snel en effectief incidenten detecteren? Hoe ontdek je nieuwe aanvalspatronen en wat doe je als een verdachte mail toch door de filters is geglipt?

We richten ons vandaag op:

- Real-Time Reports – krachtige dashboards en rapportages die je helpen om incidenten sneller te signaleren en op te volgen.

- Threat Explorer en Threat Trackers – diepgaande tools binnen Defender for Office 365 die je helpen om specifieke bedreigingen te analyseren en volgen.

- Automatiseren van terugkerende analyses met Automated Investigation & Response (AIR) – zodat je niet handmatig ieder incident hoeft op te lossen, maar (deels) geautomatiseerde workflows kunt inzetten.

Dit blog is wederom semi-technisch van toon, met voldoende best practices, praktijkvoorbeelden en zelfs enkele PowerShell- en Portal-tips voor de techneuten onder ons. Pak er een kop koffie bij, en laten we erin duiken!

1. Het gebruik van dashboarding en rapportages voor snellere incidentdetectie

1.1 Waarom real-time rapportages onmisbaar zijn

In 2025 is de snelheid van detectie vaak het verschil tussen een klein incident en een grote datalek. Phishing- en malwarecampagnes zijn steeds slimmer, en aanvallers proberen pijlsnel schade aan te richten: bijvoorbeeld door inloggegevens te stelen en binnen een paar uur gevoelige data te exfiltreren. Als je pas na dagen ontdekt dat er verdachte mailstromen rondgaan in je tenant, ben je al te laat.

Real-Time Reports in Defender for Office 365 geven je een centraal overzicht van de belangrijkste statistieken omtrent e-mailbeveiliging, zoals:

- Het aantal phishing- en malwarepogingen dat is gedetecteerd.

- Of er een stijging is in specifieke typen bedreigingen (bijvoorbeeld ransomware, impersonation, 0-day exploits).

- Hoeveel berichten er in quarantaine belanden, en welke actie er vervolgens is ondernomen.

- Welke domeinen of IP-adressen de meeste spam of phishing verzenden.

Door deze inzichten op dagelijkse (of zelfs real-time) basis te bekijken, kun je sneller reageren als je bijvoorbeeld ziet dat er een ongewone piek is in phishingmails of als er ineens veel gebruikers zijn die dezelfde verdachte e-mail melden.

1.2 Waar vind je de Real-Time Reports?

Met de komst van het Microsoft 365 Defender-portal (te bereiken via security.microsoft.com) is de plek waar je deze informatie vindt licht verschoven ten opzichte van eerdere jaren. De kernrapporten vind je onder:

- Email & Collaboration > Reports – Hier zie je een overzicht van onder andere Threat Protection Status, Email Security Reports, en Quarantine Reports.

- Real-time detections (of Real-time reports) – Dit is waar je recente dreigingsdetecties en trends kunt volgen.

Daarnaast zijn er ook dashboards voor specifieke onderdelen, zoals Safe Links-blokkades, Safe Attachments-statistieken en gegevens over user submissions (wanneer eindgebruikers e-mails rapporteren als spam/phishing).

1.3 Rapportage-opties en filters

Als je inzoomt op zo’n real-time rapport, kun je filteren op:

- Tijdspanne (bijvoorbeeld afgelopen 24 uur, 7 dagen, 30 dagen).

- Type detectie (spam, malware, phishing, high confidence phishing, etc.).

- Actie die is ondernomen (in quarantaine geplaatst, afgeleverd in Junk, geblokkeerd).

- Afzenderdomein of ontvanger.

Door deze filters slim te combineren, kun je bijvoorbeeld snel zien of je organisatie wordt bestookt met een gerichte phishingcampagne (spear phishing). En als je dat vermoedt, kun je dieper graven met de Threat Explorer, waar we zo meteen op ingaan.

1.4 Quick tip: Alerts configureren

Naast de dashboards in het portal is het handig om alerts in te stellen. Zo kun je automatisch een melding krijgen – via e-mail of Teams – als een bepaald drempelpercentage wordt overschreden (bijvoorbeeld een plotselinge piek in phishingmails). Ga hiervoor naar Policies & Rules > Alert policies in het Defender-portal en stel een regel in die je waarschuwt wanneer bepaalde soorten dreigingen of volume toeneemt. Hiermee hoef je niet 24/7 dashboards in de gaten te houden.

2. Diepgaande uitleg van Threat Explorer en Threat Trackers

2.1 Threat Explorer: de röntgenfoto van je mailomgeving

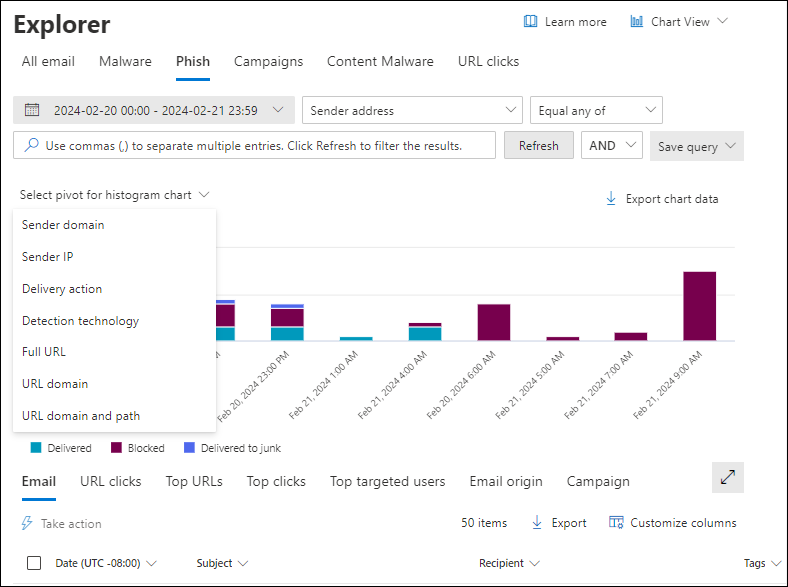

Waar Real-Time Reports een helikopterview geven, is de Threat Explorer (voorheen genaamd Explorer of Threat Investigation) de plaats waar je in detail onderzoekt hoe, waar en wanneer bepaalde dreigingen binnenkomen of zich verspreiden. Threat Explorer is beschikbaar in Defender for Office 365 Plan 2. Heb je Plan 1, dan krijg je een beperktere versie (“Threat Tracker”) met minder diepgaande opties.

Met de Threat Explorer kun je:

- Zoeken op specifieke mails: Je kunt bijvoorbeeld op onderwerp, afzender, ontvanger of SHA256-hash van een bijlage zoeken.

- Filteren op dreigingscategorie: phishing, malware, spam, high confidence phishing.

- Details inzien van de detectie: welk filter sloeg aan (EOP, Safe Links, Safe Attachments, AI-based impersonation), en welke actie is ondernomen (quarantaine, blokkade, etc.).

- Mailflow en status volgen: Is de mail afgeleverd in de inbox of later teruggetrokken via Zero-hour Auto Purge (ZAP)?

Doordat je tot op berichtniveau kunt doorzoomen, is het eenvoudig om te achterhalen wie er allemaal een bepaalde phishingmail heeft ontvangen en of gebruikers erop geklikt hebben. Je kunt zelfs geavanceerde filters maken, zoals: “Toon mij alle e-mails van domein X in de afgelopen 48 uur die een bijlage met type .docm hadden en als phishing zijn gedetecteerd.”

Handige scenario’s in Threat Explorer

- Reageren op een incident: Ontvang je een melding dat gebruikers een verdachte mail hebben gerapporteerd? Dan kun je in Threat Explorer nakijken of deze mail elders in de organisatie is afgeleverd en zo nodig actie ondernemen (zoals quarantaineren, verwijderen of blokkeren).

- Zoeken naar Indicatoren of Compromise (IoC’s): Stel, je hebt via Microsoft Defender for Endpoint (of een externe bron) een hash van een kwaadaardige bijlage gekregen. In Threat Explorer kun je checken of deze hash is doorgestuurd of gedetecteerd in e-mails.

- Historisch onderzoek: Soms komt pas later naar voren dat een bepaalde mail spam was of phishing bevatte. Met Threat Explorer kun je terug in de tijd zoeken, gebaseerd op Microsofts uitgebreide logging.

2.2 Threat Trackers: continu zicht op lopende dreigingen

Naast de Threat Explorer bestaan er Threat Trackers – dashboards en widgets die specifieke (actuele) aanvallen, campagnes of kwetsbaarheden voor je volgen. Je kunt ze zien als “pre-built monitoring” van breed bekende dreigingen of patronen.

Voorbeelden van Threat Trackers in Defender for Office 365:

- Top targeted users: Lijst van gebruikers die het vaakst aangevallen worden. Handig om te zien waar aanvallers zich op richten (bijvoorbeeld C-level of finance).

- Campaigns: Lopende phishing- of malwarecampagnes die Microsoft wereldwijd detecteert en die mogelijk ook jouw tenant treffen.

- Global insights: Microsoft’s zicht op grote wereldwijde dreigingsgolven (zoals grote ransomwarecampagnes of botnetactiviteiten) die impact kunnen hebben op Office 365-klanten.

Wanneer je Threat Trackers regelmatig checkt, zie je of jouw organisatie deel uitmaakt van een bredere aanvalsgolf. Dat helpt bij prioritering: is dit een incident dat enkel jou treft, of zie je een wereldwijde rise in phishing die dezelfde tactieken gebruikt?

2.3 Interactie tussen Threat Explorer en Threat Trackers

- Threat Explorer is vooral reactief: je zoekt en graaft naar details als je een vermoeden hebt van een aanval.

- Threat Trackers helpen je proactief door je te attenderen op bepaalde trends of campagnes. Kom je daar iets verdachts tegen, dan klik je door naar de Threat Explorer om dieper onderzoek te doen.

Samen bieden ze een krachtig instrument om e-maildreigingen te volgen, doorgronden en te neutraliseren.

3. Automatiseren van terugkerende analyses (Automated Investigation & Response)

3.1 Wat is AIR (Automated Investigation & Response)?

Automated Investigation & Response (AIR) is een feature binnen Defender for Office 365 Plan 2 (en ook in Microsoft Defender for Endpoint) die dreigingen automatisch kan onderzoeken en – binnen de door jou ingestelde kaders – acties kan uitvoeren. AIR neemt je werk niet volledig over, maar kan wel grote delen van het proces automatiseren. Denk aan:

- Trigger: Een verdacht bericht wordt gedetecteerd (bijv. veel gebruikers rapporteren het als phishing).

- Investigation: AIR start een onderzoek; het verzamelt informatie over de afzender, de inhoud van de mail, gebruikte URL’s en bijlagen.

- Response: AIR kan – mits geconfigureerd – automatisch deze mail quarantainen in alle mailboxen waarin hij is afgeleverd. Of het kan de bijlage onschadelijk maken.

- Review: Als beheerder of security officer kun je een log zien van wat AIR heeft gedaan en indien nodig handmatig bijsturen.

Het voordeel van AIR is dat je niet langer handmatig alle (mogelijk) getroffen mailboxen hoeft af te zoeken. Dat scheelt enorm in tijd, zeker als er plotseling honderden of duizenden kopieën van een phishingmail in je organisatie rondzweven.

3.2 Voorbeeld van een geautomatiseerde workflow

Stel, je hebt in je beleid ingesteld dat wanneer 5 of meer gebruikers uit verschillende afdelingen een bepaald bericht rapporteren als phishing, er een AIR-onderzoek gestart wordt. De workflow kan er dan als volgt uitzien:

- Incident Creation: Defender for Office 365 bundelt de signalen en creëert een incident.

- Automated Investigation: Het systeem analyseert de afzender, bekijkt de bijlage (indien aanwezig) in de sandbox, checkt de link via Safe Links, en onderzoekt of er vergelijkbare mails verstuurd zijn.

- Automated Remediation: Voldoet het bericht aan de criteria voor phishing/malware, dan kan Defender het mailbericht automatisch naar quarantaine verplaatsen, ook in mailboxen waar het al was geopend (Zero-hour Auto Purge).

- Notification en Review: Jij krijgt een alert of dashboardnotitie te zien, waarin staat dat AIR de mails heeft verwijderd. Je kunt dan in Threat Explorer controleren of je het eens bent met de beslissing, of extra acties nodig zijn (zoals het resetten van wachtwoorden als gebruikers mogelijk credentials hebben ingevoerd).

3.3 Tuning en valkuilen

- Overdrijf niet met automatisering: In het begin kan het slim zijn om AIR in een “semi-automatische” modus te draaien, waarbij de acties worden voorgesteld, maar je als beheerder eerst moet goedkeuren. Dit voorkomt dat legitieme mails onterecht verwijderd worden.

- Monitor de resultaten: Kijk regelmatig in de Investigation-logs welke acties AIR heeft uitgevoerd. Als je ziet dat er veel “good mail” wordt geblokkeerd, moet je je drempels aanpassen of een uitzondering maken voor bepaalde bronnen.

- Koppel met Microsoft Sentinel: Wil je nog geavanceerdere automatisering, dan kun je overwegen je logs door te sturen naar Microsoft Sentinel (de SIEM-oplossing van Microsoft). Zo kun je Logic Apps/Playbooks maken die bijvoorbeeld automatisch een ticket in ServiceNow aanmaken, of direct gebruikersaccounts blokkeren bij grootschalige phishingaanvallen.

4. Praktijkvoorbeeld: Van detectie tot remedie in 5 stappen

Laten we een scenario schetsen waarin een phishingcampagne zich ineens richt op jouw organisatie:

- Signalen in Real-Time Reports

- Je merkt dat er in het Real-Time Report een ongebruikelijk hoge piek is van e-mails met de classificatie “High Confidence Phishing”.

- Tegelijkertijd stromen er enkele user-submissions binnen: gebruikers hebben via de “Report Message”-knop melding gemaakt van verdachte mails die zogenaamd van de CEO komen.

- Duik in Threat Explorer

- Je opent de Threat Explorer en filtert op “Phishing” en “last 24 hours”. Je ziet dat er zeker 250 e-mails vanuit hetzelfde afzenderdomein binnen zijn gekomen.

- Met een paar extra klikken zie je dat al deze mails dezelfde URL bevatten, die door Safe Links is geblokkeerd. Een deel van de berichten is in quarantaine geplaatst; sommigen zijn in Junk beland bij gebruikers.

- Check Threat Trackers

- In je Threat Trackers zie je dat Microsoft wereldwijd een nieuwe phishingcampagne signaleert die zich voordoet als “Quarterly Bonus Announcement”. Je ontdekt dat jullie domein ook getroffen is. Dit bevestigt je bevindingen en geeft je inzicht in de omvang en de gebruikte technieken (bijvoorbeeld impersonation van CEO).

- Automated Investigation & Response

- Doordat meerdere gebruikers de mail als phishing rapporteerden, is er automatisch een AIR-onderzoek gestart. AIR geeft aan dat de mail in 80 mailboxen is afgeleverd en reeds 65 keer is geopend.

- Het systeem stelt voor om alle berichten alsnog naar quarantaine te verplaatsen en de afzender op de tenant blocklist te zetten. Je keurt dit goed.

- Review en opleidingsstap

- Met Attack Simulation Training (uit deel 4 van deze blogserie) plan je een follow-up simulatie om de phishing-awareness te verhogen. Je deelt de resultaten (anoniem) in het teamoverleg en benadrukt dat medewerkers die de mail hebben gerapporteerd zeer waardevol hebben bijgedragen aan de beveiliging van de organisatie.

Dit voorbeeld laat mooi zien hoe de verschillende onderdelen (Real-Time Reports, Threat Explorer, Threat Trackers en AIR) elkaar versterken.

5. Best practices voor het inzetten van Real-Time Reports, Threat Explorer & Threat Trackers

5.1 Richt een vast “monitoring” ritme in

- Dagelijks/wekelijkse check: Wijs een (of meerdere) beheerders aan die iedere dag of week de Real-Time Reports en Threat Explorer doornemen. Bij kleine tot middelgrote organisaties volstaat wekelijks; bij grotere organisaties (of hogere risicoprofielen) is dagelijks of zelfs meerdere keren per dag gepast.

- Monthly deep-dive: Neem maandelijks de tijd om Threat Trackers te bekijken en te analyseren of er structurele veranderingen zijn in het dreigingslandschap. Koppel dit terug in een securityoverleg.

5.2 Combineer data van meerdere Defender-componenten

- Defender for Endpoint en Microsoft Sentinel: Als je ook Defender for Endpoint hebt, kun je correlaties maken tussen mailincidenten en endpointdetecties. Zo zie je of phishingmails leiden tot verdachte processen op endpoints.

- Defender for Cloud Apps: Werk je veel in de cloud (SaaS-apps, Shadow IT)? Combineer alerts uit Defender for Cloud Apps met je e-maildreigingsdata om een compleet beeld te krijgen.

- Attack Simulation Training: Plaats de statistieken uit Threat Explorer naast de resultaten van je simulaties. Gebruikers die vaak in simulaties “falen” zullen misschien ook in de echte wereld vatbaarder zijn voor phishing.

5.3 Houd rekening met licentieverschillen

- Plan 1 vs Plan 2: Real-Time Reports en bepaalde basisfuncties van Threat Explorer zijn gedeeltelijk beschikbaar in Plan 1, maar veel geavanceerde features (zoals automatisering via AIR, enkele deep-dive opties in Threat Explorer en Attack Simulation Training) vereisen Plan 2.

- EOP-only: Heb je enkel Exchange Online Protection (zonder Defender for Office 365)? Dan zijn je rapportagemogelijkheden beperkter, en kun je geen gebruik maken van Threat Explorer in dezelfde mate. Overweeg zeker de upgrade naar (minimaal) Plan 1 of Plan 2 als je organisatie regelmatig te maken heeft met phishingpogingen.

5.4 Training voor SOC/SecOps-teams

Zorg dat je SOC- of SecOps-team goed bekend is met de werking van Threat Explorer en Threat Trackers. Microsoft biedt zelf online trainingen en documentatie in de Microsoft Learn-bibliotheek. Een paar mogelijkheden:

- Microsoft 365 Defender Ninja trainings: deze labs en modules helpen je om hands-on ervaring op te doen.

- Gemeenschapsevenementen: Microsoft Tech Community, MVP-webinars, etc. Vaak worden daar use cases en best practices gedeeld.

6. Technische inzichten en PowerShell-voorbeelden

6.1 PowerShell voor rapportages

Veel beheerders willen graag geautomatiseerde rapportages draaien om bijvoorbeeld wekelijks of maandelijks data te verzamelen over spam, phishing en malware. Hoewel Microsoft 365 Defender nog niet alle Explorer-functionaliteiten via PowerShell openstelt, kun je wel via de Exchange Online PowerShell-cmdlets en Reporting Web Services bepaalde statistieken ophalen.

Voorbeeld:

# Let op: Deze cmdlets kunnen veranderen, maar illustreren de opzet.

# Connect to Exchange Online PowerShell

Connect-ExchangeOnline -UserPrincipalName youradmin@contoso.com

# Voor spam/malware stats kun je bijvoorbeeld de volgende cmdlet gebruiken:

Get-MailTrafficSummaryReport -StartDate (Get-Date).AddDays(-7) -EndDate (Get-Date)

# Of om quarantaine overzichten te krijgen

Get-QuarantineMessage -StartDate (Get-Date).AddDays(-7) -EndDate (Get-Date) -PageSize 100Met deze data kun je eigen scripts of Power BI-rapportages maken. Voor diepgaande dreigingsinformatie (zoals Threat Explorer-data) kun je beter de Graph Security API of het Office 365 Management Activity API raadplegen.

6.2 Automatisering via Graph en Sentinel

- Microsoft Graph Security API: Hiermee kun je alerts, incidenten en dreigingsinformatie uit Defender for Office 365 ophalen en er automatisch op reageren.

- Azure Logic Apps: Integreer met Sentinel, en start geautomatiseerde workflows wanneer een bepaalde alert of threshold is bereikt (bijv. stuur Slack/Teams-bericht, maak ServiceNow-ticket aan, etc.).

Deze integraties maken je securitylandschap nóg dynamischer, en voorkomen dat je SOC-team overspoeld wordt met handmatig werk.

7. Conclusie

Het snel kunnen detecteren, begrijpen en neutraliseren van e-maildreigingen is essentieel in de huidige (2025) wereld van geavanceerde phishing, impersonation en 0-day malware. Waar de eerste verdedigingslinies (zoals EOP en Advanced Threat Protection-mechanismen) de meeste rotzooi blokkeren, blijven er altijd pogingen en incidents over die meer aandacht vereisen. Daar komen Real-Time Reports, Threat Explorer en Threat Trackers om de hoek kijken.

- Real-Time Reports bieden je een snel overzicht van wat er nu speelt op het gebied van spam, phishing en malware in je tenant.

- Threat Explorer is je microscoop: je kunt tot in detail doorgraven en acties uitvoeren (bijv. het opschonen van mailboxen).

- Threat Trackers houden actuele campagnes en trends wereldwijd in de gaten, en laten je zien of jouw organisatie ook doelwit is.

- Automated Investigation & Response (AIR) zorgt ervoor dat je niet handmatig ieder incident hoeft te bestrijden, maar de repetitive taken deels automatiseert.

Door deze functies slim te combineren, krijg je een krachtige en geïntegreerde aanpak voor je e-mailbeveiliging. Oftewel, je SOC- en IT-teams kunnen sneller reageren, meer overzicht houden en proactief inspelen op ontwikkelingen in het dreigingslandschap.

In het volgende – en voorlaatste – deel van onze blogserie “Geavanceerde E-mailbeveiliging en Anti-Phishing” gaan we Campaign Views en Compromised User Detection bespreken, plus hoe we Teams Message Security integreren binnen Defender for Office 365. Zo ronden we het plaatje nog verder af en zorgen we dat je breed zicht hebt op alle beschikbare mogelijkheden binnen Microsoft 365.

Heb je vragen, ervaringen of best practices die je wilt delen? Laat het gerust weten via ITCowboys.nl of in de reacties. Samen zorgen we ervoor dat onze (hybride) werkplekken robuust en veilig blijven!

Bedankt voor het lezen en tot de volgende blog!

– Jordy Herber, ITCowboys.nl