Welkom bij het twaalfde artikel in onze serie over Cloud App Security & Compliance. In de voorgaande blogs hebben we diverse onderwerpen behandeld, waaronder Microsoft Defender for Cloud Apps (MDCA), App Governance en het beschermen tegen Shadow IT. Vandaag staat Secure Score centraal, een essentieel instrument in Microsoft 365 en Azure om je security posture te meten én te verbeteren. Hoe werkt Secure Score eigenlijk, en hoe kom je tot concrete stappen om kwetsbaarheden weg te nemen? Welke quick wins zijn er, en waar gaan organisaties vaak de mist in?

We bevinden ons in het jaar 2025. De digitale transformatie gaat als een speer: talloze SaaS-applicaties, hybride identiteiten, en nieuwe AI-toepassingen schieten als paddenstoelen uit de grond. Helaas groeit daarmee ook het dreigingslandschap. Het is dan ook niet vreemd dat Microsoft continu investeert in een methode om je securitystatus te meten, te bewaken én te verbeteren: Microsoft Secure Score. In deze blog duiken we dieper in:

- Inzicht in de berekening van Secure Score en de bijbehorende aanbevelingen.

- Quick wins en veelgemaakte valkuilen die we zien bij bedrijven die hun Secure Score willen verhogen.

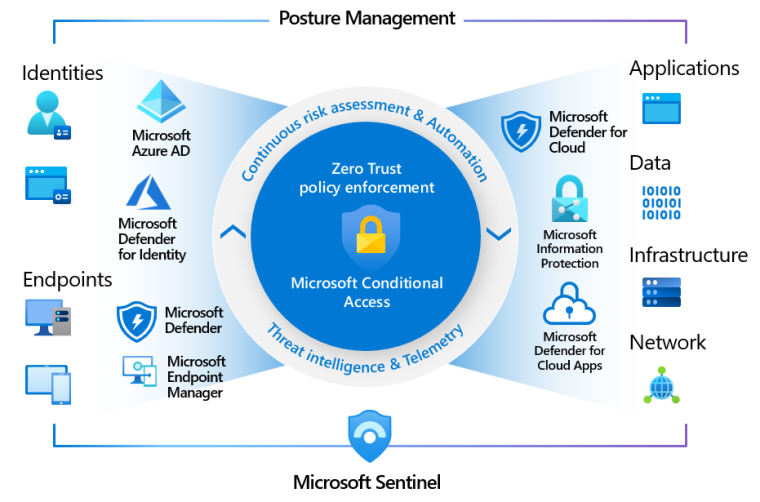

- Automatiseren van aanbevelingen in samenwerking met andere Defender-producten, zoals Microsoft Defender for Office 365, Defender for Endpoint, Defender for Identity en Microsoft Sentinel.

Ben je klaar om je organisatie veiliger te maken op een gestructureerde en meetbare manier? Laten we aan de slag gaan!

1. Wat is Microsoft Secure Score?

1.1 Overzicht en doelen

Microsoft Secure Score is een numerieke weergave (meestal variërend tussen 0 en 1000, afhankelijk van de scope) van je beveiligingshouding binnen Microsoft 365, Azure AD (Entra ID), en gekoppelde Defender-oplossingen. Beschouw het als een scoreboard dat continu meet hoe goed je de aanbevolen securitymaatregelen hebt geïmplementeerd.

Naast die numerieke score levert Secure Score ook concrete aanbevelingen (actionable items): bijvoorbeeld “Schakel MFA in voor alle admins,” “Beperk mail forwarding,” of “Activeer Safe Links voor Teams.” Elke aanbeveling heeft een bepaalde weging: hoe belangrijker de maatregel, hoe meer punten deze oplevert.

1.2 Waar vind je Secure Score?

- Microsoft 365 Defender-portal: Ga naar security.microsoft.com en klik door naar Microsoft Secure Score.

- Entra Admin Center (voorheen Azure AD): Hier heb je ook een Secure Score-sectie gericht op identiteits- en toegangsbeveiliging.

- Azure Portal: Onder Security kun je “Azure Secure Score” terugvinden, vooral gericht op Azure-infrastructuur (VMs, Storage, Key Vault, etc.).

Voor de context van deze blogserie, die focust op Cloud App Security & Compliance, kijken we vooral naar de Microsoft 365 Secure Score. Hierbij worden zaken als Exchange Online Protection, Defender for Office 365, Microsoft Teams, SharePoint Online en Defender for Cloud Apps meegenomen.

1.3 Hoe wordt de score berekend?

Globaal gezien is er een formule die je een “potential maximum” toewijst en een “current score.” Deze worden bepaald door:

- Aantal aanbevelingen dat relevant is voor jouw tenant

- Uitgevoerde maatregelen die je daadwerkelijk hebt geïmplementeerd

- Weging: niet alle maatregelen zijn even belangrijk. “Verplicht MFA voor Global Admins” weegt zwaarder dan bijvoorbeeld “Schakel e-mailbeveiligingsinstelling X” in.

Telkens wanneer je een maatregel doorvoert, registreert Microsoft dat automatisch (of halfautomatisch) en krijg je extra punten. Verwijder je een maatregel, dan zak je weer wat in score.

2. Inzicht in de berekening van Secure Score en aanverwante aanbevelingen

2.1 Aanbevelingscategorieën

Secure Score groepeert aanbevelingen over verschillende categorieën, zoals:

- Identity: MFA, passwordless sign-in, risky user detection, enzovoort.

- Data: DLP in Office 365, encryptie-instellingen, informatiebescherming (labels).

- Devices: Windows 10/11 security, Defender for Endpoint-configuraties, mobile device management.

- Apps: Policy’s voor third-party apps (App Governance), Microsoft 365 Cloud App Security, OAuth-permission limiting.

- Infrastructure: In het geval je ook Azure-onderdelen meeneemt, komt hier IaaS of PaaS in beeld.

2.2 Voorbeeld van een aanbeveling

Stel, Secure Score zegt: “Require multi-factor authentication for Global Admins.” Deze aanbeveling kan je bijvoorbeeld 50 punten opleveren. Waarom? Omdat Global Admin-accounts een hoger risico vormen.

- De detailpagina legt uit hoe je MFA kunt inschakelen (bijv. via Conditional Access).

- Na implementatie monitort Secure Score of alle Global Admin-accounts daadwerkelijk MFA gebruiken.

- Slaagt de check, dan krijg je de 50 punten. Gefeliciteerd: je Secure Score stijgt, en je omgeving is veiliger.

2.3 Realtime updates en monitoring

Een kernpunt is dat Secure Score niet direct updatet op het moment dat je iets wijzigt. Meestal duurt het 24 uur (soms korter) voor de score in de portal geactualiseerd wordt. Dat kan een beetje verwarring geven: je past iets aan en ziet nog geen direct effect. Maar op de achtergrond draait Microsofts compliance-engine en zodra die bevestigd heeft dat je configuratie is veranderd, klimmen je punten.

2.4 Custom Improvement Actions

Je kunt ook eigen acties definëren (Custom Improvement Actions) als je iets securitygerelateerds wilt meten wat nog niet in Microsofts standaard set zit. Bijvoorbeeld: “Implementeren van custom SIEM-regels in Sentinel” of “Toevoegen van disclaimers aan alle e-mails.” Zo kun je de Secure Score gebruiken als central checklist voor alle securitymaatregelen, niet alleen de door Microsoft voorgedefinieerde.

3. Quick wins en veelgemaakte valkuilen

3.1 Quick wins die direct impact maken

- MFA voor admins: Dit is hét startpunt. Als je admins nog geen MFA hebben, loop je onnodig risico. Dit is doorgaans een van de hoogste recommendations in Secure Score.

- Safe Attachments & Safe Links: Activeer deze (indien je Defender for Office 365 Plan 1 of Plan 2 hebt) voor e-mail en ook voor Teams. Je pakt hiermee een flink aantal punten én verhoogt de bescherming tegen phishing en malware.

- Block legacy authentication: Zorg dat oudere protocollen (POP, IMAP, SMTP Basic Auth) uitgeschakeld worden, tenzij strikt noodzakelijk. Dat levert punten op en vermindert het aanvalsoppervlak.

- Auto-forward blocking: Gebruikers die mail automatisch forwarden naar externe adressen, kunnen onbewust data lekken. Secure Score beveelt vaak aan dit te beperken.

- Alerts en DLP: Stel basale Data Loss Prevention in op SharePoint en Teams, en schakel alerts in voor gevoelige dataverplaatsing. Een snelle stap om shadow data leaks te voorkomen.

3.2 Valkuilen en misverstanden

- Focus op de score, niet op de veiligheid: Sommige organisaties doen alles om dat cijfer op te krikken, zonder te kijken naar de echte risico’s. Dat is averechts; Secure Score is een hulpmiddel, geen doel op zich.

- Negeren van user experience: Te strenge policies kunnen gebruikers frustreren, wat leidt tot “workarounds” (Shadow IT). Balans is key.

- Vergeten van Custom Improvement Actions: Als Secure Score bepaalde vitale securitymaatregelen niet detecteert (bijvoorbeeld security awareness training), voeg deze dan zelf toe. Anders heb je een incompleet beeld.

- Niet updaten van tenantinfo: Als je environment complex is, moet je (semi)regulier checks doen of Secure Score alle workloads ziet. Misschien heb je nieuwe SharePoint-sites of Teams-channels die extra security nodig hebben.

- Hollen na 1 dag: Secure Score is geen real-time instrument. Updates kunnen 24 uur of langer duren. Haal niet meteen de bezem erdoor als je na 1 dag je score niet omhoog ziet gaan.

3.3 Scenario: Strenge MFA vs. gebruiksgemak

Stel, je organisatie heeft talloze parttimers of gastgebruikers die zelden inloggen. Secure Score adviseert “Require MFA for all users.” Wanneer je dat direct handhaaft, klagen gebruikers wellicht dat inloggen te complex wordt. Quick win is om minstens “admins en high-privilege users” te voorzien van MFA. Dan pak je alvast punten en verhoog je security substantieel. Daarna kun je gefaseerd MFA voor de hele organisatie invoeren.

4. Automatiseren van aanbevelingen in samenwerking met andere Defender-producten

4.1 Koppeling met Defender for Cloud Apps

Defender for Cloud Apps (MDCA) is één van de onderdelen waar Secure Score aanbevelingen voor geeft. Voorbeeld: “Configureer continuous monitoring van third-party apps.” Als je dit doet, signaleert Secure Score dat MDCA ingeschakeld is en je app governance policies hebt opgesteld.

Omgekeerd kun je in MDCA ook policy’s maken die direct Secure Score beïnvloeden. Bijvoorbeeld: “Blokkeer uploaden van gevoelige data naar unsanctioned apps.” Heb je dat voor je hele organisatie geactiveerd, dan zie je na 24-48 uur je Secure Score op Cloud App-beveiliging stijgen.

4.2 Defender for Endpoint en threat & vulnerability management

Microsoft Defender for Endpoint (MDE) bevat een module Threat & Vulnerability Management (TVM) die voortdurend je endpoints scant op missende patches, zwakke configuraties, etc. Deze bevindingen vloeien weer door naar Secure Score als “recommendations”: “Update your endpoint EDR policy,” “Enable Attack Surface Reduction (ASR) rules,” of “Deploy latest Windows Security Baseline.”

Door dit te automatiseren, bijvoorbeeld met Intune of Configuration Manager (SCCM), kun je policy’s laten uitrollen en Secure Score op endpointniveau verhogen. Ook in je tenant zie je dan “X devices now compliant,” wat meteen extra punten oplevert (en, belangrijker nog, extra veiligheid).

4.3 Defender for Office 365 en anti-phishing

We hebben het al gehad over het inschakelen van Safe Attachments en Safe Links. Met Defender for Office 365 Plan 2 kun je ook Attack Simulation Training gebruiken en geavanceerde features als Automated Investigation & Response (AIR). Deze features leveren allemaal recommendations op in Secure Score, zoals:

- “Enable Safe Links for Teams chats and channels”

- “Configure auto remediation for suspicious emails”

- “Set up user submissions in Outlook for suspicious messages”

Automatisering kan via PowerShell (bijvoorbeeld Set-SafeLinksPolicy), of via het Defender-portal. Na configuratie zie je weer dat Secure Score die verbetering oppikt.

4.4 Microsoft Sentinel-integratie

Wil je echt ver gaan, dan kun je Sentinel inzetten om alerts en incidenten van Defender-producten te centraliseren. Je maakt Logic Apps (playbooks) om:

- Een recommendation in Secure Score als trigger te gebruiken (bijv. “Enable MFA for all users”).

- Een geautomatiseerde e-mail te versturen naar de Identity Admin met “Hallo, je moet MFA aanzetten. Klik hier om direct het beleid in te stellen.”

- Na implementatie check je in Sentinel of er nieuwe sign-ins zonder MFA waren. Zo niet, dan markeer je de recommendation als “resolved” via de Graph API.

Het is wat geavanceerd, maar zo creëer je een volwaardige CI/CD-pipeline voor je securityverbeteringen. Let wel op dat je niet blind elke recommendation forceert zonder menselijke review.

5. Praktisch stappenplan: van nul naar een hogere Secure Score

Stap 1: Scan je huidige score

Ga naar de Microsoft 365 Defender-portal en open Secure Score. Let op:

- Scope: Kies of je alleen M365 workloads wilt zien, of ook Azure-onderdelen, devices, etc.

- Baselines: Noteer je “current score” en je “max score.” Het verschil laat zien hoeveel ruimte voor verbetering er is.

Stap 2: Sorteer aanbevelingen op impact

Selecteer in Secure Score de aanbevelingen met de hoogste impact (lees: puntentotaal). Meestal zijn dit:

- MFA voor beheerders

- MFA voor alle gebruikers

- Defender for Endpoint policies (ASR rules, Network Protection)

- Mailbeveiliging: Safe Attachments en Safe Links

- Identity-protection: block legacy auth, reduce external sharing

Stap 3: Quick wins uitvoeren

Begin met de quick wins waarover je weinig interne discussie verwacht. Vaak is MFA voor adminaccounts een no-brainer, net als uitschakelen van Basic Auth. Dit kun je snel regelen en je security meteen aanscherpen.

Stap 4: Roadmap voor complexere zaken

Sommige recommendations vergen meer tijd of business alignment. Denk aan:

- DLP-beleid: Je moet inventariseren welke data beschermd moet worden, welk labelingschema je hanteert, etc.

- Attack Simulation Training: Je moet de HR-afdeling betrekken en een planning maken om gebruikers gefaseerd te trainen.

- Externe sharing afkappen: Kan impact hebben op partner-samenwerking, dus dat vraagt stakeholderoverleg.

Maak een roadmap waarin je uitlegt waarom je deze maatregelen neemt, wat de voordelen zijn, en hoe je user experience bewaakt. Zet een realistische tijdlijn neer (bijv. 3-6 maanden voor een grootschalige DLP-rollout).

Stap 5: Monitoring en herhaal

Hou Secure Score (en evt. Azure Secure Score als je Azure-resources meeneemt) wekelijks of maandelijks in de gaten. Plan elke maandagochtend een check-in, of laat je SOC deze score monitoren. Werk je acties bij in het Secure Score-portal (of in je eigen ticketingsysteem). Zo bouw je structureel een securityverbetercyclus.

6. Voorbeeldcases en lessons learned

Case 1: MKB-bedrijf met 200 werknemers

- Startscore: 200/700 (On-prem AD gesynchroniseerd naar M365, geen MFA, weinig e-mailbeveiliging)

- Acties: Schakel MFA in voor admins en finance. Activeer Safe Links & Safe Attachments. Blokkeer Basic Auth en mail forwarding.

- Resultaat: Score stijgt binnen 3 weken naar 400/700. Tegelijk daalt phishing en data-exfiltratie.

- Next: DLP en PIM (Privileged Identity Management) voor de langere termijn.

Case 2: Enterprise met E5-licenties

- Startscore: 500/1000. Ze hebben al MFA, maar Attack Simulation Training en advanced DLP ontbreken, net als advanced Defender for Endpoint-configuraties.

- Acties: Gefaseerde uitrol van Attack Simulation + AIR, en implementatie van device ASR-regels.

- Score na 3 maanden: ~700/1000. Realtime melding van phishingcampagnes bij SOC. Significante daling in incidenten.

- Valkuil: Ze ondervonden user resistance bij implementatie van strenge ASR-regels (false positives). Een testfase en fine-tuning waren nodig.

Case 3: Non-profit organisatie

- Uitdaging: Lag budget, veel gastgebruikers en vrijwilligers.

- Focus: Minimale, effectieve verbeteringen. MFA voor alle staff, E3-licentie + Defender for Office 365 P1, Safe Links en DMARC.

- Score: Van 100/600 naar 300/600 binnen 2 maanden.

- Extra: Custom Improvement Actions “Volgen en afmelden van ongebruikte gastaccounts” om Shadow IT te minimaliseren.

7. Technische diepgang: PowerShell, Graph API en advanced automation

7.1 PowerShell voor Secure Score

Hoewel Secure Score voornamelijk in de portal beheerd wordt, kun je via de Microsoft Graph en de Azure AD-modules ook aanbevelingen ophalen en verwerken. Een voorbeeld (in conceptuele vorm):

# Verbinden met Graph

Connect-MgGraph -Scopes "SecurityEvents.ReadWrite.All"

# Ophalen Secure Score

$scores = Get-MgSecuritySecureScore

foreach ($score in $scores) {

Write-Host "Score: $($score.CurrentScore) van $($score.MaxScore), Category: $($score.AzureTenantId)"

}Je kunt op een vergelijkbare manier aanbevelingen opvragen (Get-MgSecuritySecureScoreControlProfile) en filteren op open acties. Dit is interessant als je bijvoorbeeld wekelijks een rapport wilt mailen of als je een CI/CD-lijn hebt voor security-verbeteringen.

7.2 Graph Security API

Graph Security API is een centrale endpoint voor securitysignalen uit Defender for Endpoint, Defender for Office 365, etc. Secure Score-data maakt daar deels gebruik van. Je kunt alerts en recommendaties via dezelfde API benaderen en integreren in je SIEM of devops-pipelines.

7.3 Koppeling met CI/CD

Stel, je hebt in Sentinel een rule die detecteert dat MFA nog niet is ingeschakeld voor 20% van je admins. Je kunt in je DevOps-lijn een “security gate” inbouwen: “Als MFA niet 100% voor admins is, mag de release niet door.” Dat is wellicht wat extreem, maar het illustreert de richting waarin sommige organisaties bewegen: securityverbeteringen geautomatiseerd, meetbaar en deel van de release-cyclus.

8. Afronding en conclusie

Microsoft Secure Score is in 2025 uitgegroeid tot een onmisbaar instrument om snel en gestructureerd je securitypostuur in kaart te brengen en te verbeteren. Of je nu een mkb’er bent die net overstapt naar de cloud, of een enterprise met talloze E5-licenties: Secure Score biedt je een concrete roadmap van wat je nog kunt doen en welke quick wins direct impact maken. Tegelijk waarschuwt het voor veelvoorkomende valkuilen, zoals het blind najagen van een hoge score zonder oog voor user experience of echte risicobeheersing.

Door Secure Score te combineren met Defender for Cloud Apps, Defender for Endpoint, Defender for Office 365 en zelfs Microsoft Sentinel, ontstaat een end-to-end security-ecosysteem waarin je aanbevelingen niet alleen op papier verschijnen, maar ook geautomatiseerd doorgevoerd en bewaakt kunnen worden. Denk aan:

- MFA inschakelen voor kritieke accounts

- Safe Attachments/Safe Links activeren

- App Governance inschakelen voor third-party OAuth-apps

- DLP en Attack Simulation Training introduceren

- Device Security-baseline en ASR-rules instellen

Realiseer je echter dat Secure Score een middel is, geen doel op zich. De echte winst ligt in het verlagen van je risico’s en het vergroten van je organisatiebewustzijn rond security. Zorg dus voor een gezonde balans tussen wat de tool aanbeveelt en wat praktisch haalbaar is, en betrek alle stakeholders—van IT tot eindgebruikers en directie—bij het implementeren van verbeteringen.

Ga je aan de slag? Begin met je baseline: kijk wat je huidige score is, sorteer de aanbevelingen op impact en zichtbare quick wins, en start je securityverbeteringsproject. Maak er een iteratief proces van, houd vinger aan de pols, en vier de successen als je je doelscore bereikt. Voor je het weet, sta je een stuk steviger in de strijd tegen de moderne dreigingen die onvermijdelijk op je af zullen komen.

Bedankt voor het lezen en veel succes met het optimaliseren van jouw Secure Score!

– Jordy Herber, ITCowboys.nl