Inleiding

Welkom bij het veertiende artikel in onze reeks over Microsoft Defender for Endpoint (MDE) binnen het bredere thema van Geavanceerde E-mailbeveiliging en Anti-Phishing. Hoewel onze blogserie vooral draait om e-mail- en cloudbeveiliging, is het essentieel om ook je endpoints te beschermen. Endpointsecurity is immers de eerste en laatste linie tegen veel moderne aanvallen. In het vorige deel hebben we Next-Gen Protection, EDR en Enhanced ASR (Attack Surface Reduction) besproken. Ditmaal zoomen we in op drie andere cruciale MDE-componenten:

- Vulnerability Management: Hoe krijg je continu inzicht in softwarekwetsbaarheden, en hoe zorg je voor een pragmatische aanpak van patchen en mitigeren?

- Threat Analytics: De functie binnen MDE (en Microsoft 365 Defender) die je helpt grote uitbraken en kritieke kwetsbaarheden te analyseren en te prioriteren.

- Manual Response Actions: Zelfs met AI en automation is er vaak een moment waarop je als beheerder “handmatig” moet ingrijpen. Denk aan isolatie van een endpoint, het verwijderen van een malafide bestand of het killen van een verdacht proces.

We zitten in 2025: cyberaanvallen zijn nog altijd aan de orde van de dag. Ransomwaregroepen opereren net zo snel en professioneel als de gemiddelde IT-leverancier, en softwarekwetsbaarheden worden continu uitgebuit. Het is daarom van levensbelang om je IT-omgeving scherp in de gaten te houden, te patchen en snel te reageren als er incidenten zijn. Microsoft Defender for Endpoint biedt hier krachtige tools voor, mits je ze goed weet in te zetten.

Deze blog is bedoeld voor iedereen die praktisch met MDE werkt—of je nu een SOC-analist, IT-beheerder of CISO bent. We duiken de diepte in (1600+ woorden) en houden het tegelijk toegankelijk. Laten we van start gaan!

1. Continu inzicht in softwarekwetsbaarheden (Vulnerability Management)

1.1 Waarom Vulnerability Management in 2025 onmisbaar is

In het jaar 2025 is de softwarestack van de gemiddelde organisatie complexer dan ooit:

- Je hebt niet alleen Windows- en Office-versies, maar ook third-party applicaties, containers, microservices, SaaS-integraties en ga zo maar door.

- Kwetsbaarheden (CVE’s) worden bijna dagelijks ontdekt, soms met “zero-day” status en hoge impact.

- Ransomwareacties en supply chain-aanvallen maken misbruik van zelfs kleine, ogenschijnlijk onbeduidende bugs.

Vulnerability Management is daarom niet langer een optionele luxe, maar een must. De focus ligt op continu scannen en prioriteren van patches. Handmatig scannen eens per kwartaal is niet meer voldoende—tegen de tijd dat je reageert, ben je misschien al gecompromitteerd.

1.2 De rol van Microsoft Defender Vulnerability Management (MDVM)

Microsoft Defender Vulnerability Management (MDVM) is een featureset binnen MDE die endpoints voortdurend monitort op softwarekwetsbaarheden en misconfiguraties. Hierbij worden real-time scanners en cloud-intelligence ingezet om:

- Inventarisatie: MDVM verzamelt een lijst van geïnstalleerde software, versienummers, OS- en registry-instellingen, etc.

- Kwetsbaarheidstoewijzing: Komt de softwareversie overeen met bekende CVE’s? Is er een update of patch beschikbaar?

- Prioritering: Niet elke kwetsbaarheid is even gevaarlijk. MDVM weegt factoren mee zoals exploit availability (bestaat er al een exploit in het wild?), exploit complexity en het belang van het systeem (is het een domain controller?).

- Aanbevelingen: Je krijgt concrete patch- en configuratie-adviezen, zodat je gericht kunt handelen.

Deze data staat in je Microsoft 365 Defender-portal (of Sentinel, indien je die koppeling hebt). Je ziet een securityscore voor elke endpoint, plus een overzicht van top-kwetsbaarheden.

1.3 Hoe MDVM verschilt van klassieke patchingtools

Traditionele patchingtools (SCCM, WSUS, Intune, enz.) geven wel inzicht in de patchstatus van Windows-updates. Maar ze kijken niet of je third-party software (bijv. Adobe, Java, browsers van derden) kwetsbaar is. MDVM vult dit gat. Ook biedt MDVM:

- App misconfiguraties: bijvoorbeeld te hoge privileges of onveilige registry-instellingen.

- Context: MDVM maakt gebruik van AI en community-threat intelligence, waardoor je beter begrijpt of een bepaalde kwetsbaarheid actief wordt misbruikt.

- Integratie met EDR: als er actief misbruik wordt gedetecteerd, ziet EDR dit en kun je direct ingrijpen.

1.4 Praktische inrichting

Om MDVM te gebruiken, moet je endpoints onboarden in Microsoft Defender for Endpoint. Daarna:

- Bekijk de Devices blade in het Defender-portaal (security.microsoft.com): daar zie je per device een overzicht van actief gedetecteerde kwetsbaarheden.

- Ga naar de pagina ‘Vulnerabilities & Patches’: hier krijg je een lijst met de meest kritieke problemen.

- Filter en prioriteer: je kunt filteren op CVSS-score, software, exploitability, etc.

- Actie ondernemen: via Intune (Endpoint Manager) of SCCM kun je direct de benodigde patches of software-updates pushen.

- Monitor: na deployment check je of de kwetsbaarheid verdwenen is. MDVM herkent de nieuwe (gepatchte) versie en verdwijnt uit de lijst.

In 2025 is dit proces grotendeels geautomatiseerd als je de Microsoft Endpoint Manager-suite volledig benut. Zo kun je vrijwel real-time en dynamisch patchen als MDVM een kritieke zero-day detecteert.

2. Threat Analytics: hoe analyseer je een outbreak of kritieke kwetsbaarheid?

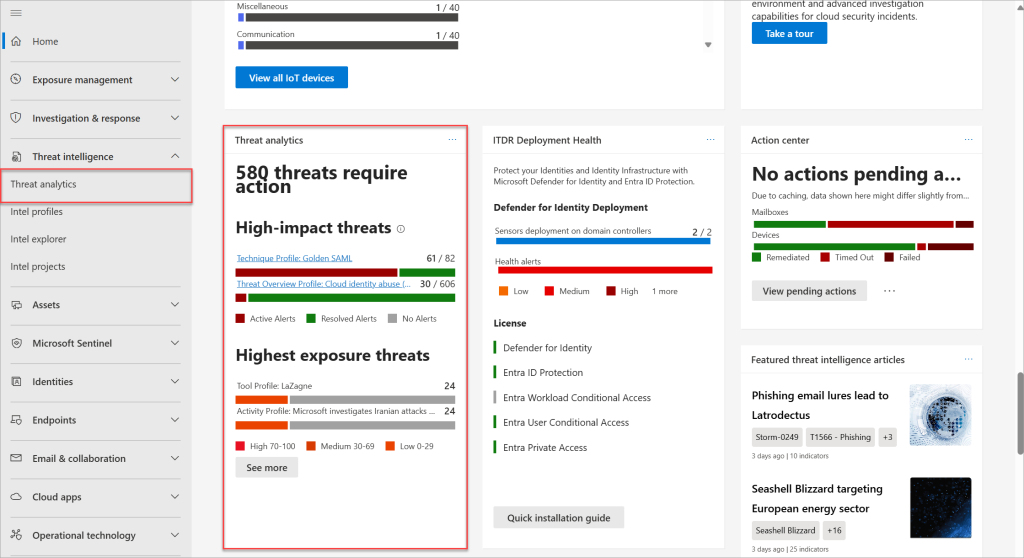

2.1 Wat is Threat Analytics?

Threat Analytics is een dashboards- en rapportagesysteem binnen Microsoft 365 Defender (en dus ook voor MDE) dat real-time inzicht geeft in actuele dreigingscampagnes, zero-days en grootschalige uitbraken. Microsoft gebruikt enorme hoeveelheden telemetrie om te signaleren welke malware of exploits trending zijn. Vervolgens koppelt Threat Analytics deze dreiging aan jouw omgeving:

- Ben je kwetsbaar of al getroffen?

- Welke devices lopen risico?

- Welke acties moet je nemen (patch, ASR-regel, firewall rule)?

Threat Analytics is daarmee een soort “early warning” en “situational awareness” tool. Stel er duikt een nieuwe ransomware op, dan zie je in Threat Analytics direct wat de belangrijkste IoC’s (Indicators of Compromise) zijn, welke hashes of domains je moet blocken en hoe je EDR/NGAV-configuratie aangepast kan worden.

2.2 Werkingsprincipe

Stel, er wordt een kritieke zero-day ontdekt in Microsoft Exchange on-premises (“ProxyShell-achtige” exploit). Microsoft publiceert direct info in Threat Analytics. Daar zie je:

- Samenvatting van de kwetsbaarheid of malware, plus links naar de CVE-details.

- Welke devices in jouw omgeving mogelijk Exchange on-prem draaien en kwetsbaar zijn.

- Aanbevolen acties: patchversies, mitigations (bijv. URL rewrite rules of disabling Remote PowerShell).

- Live impact: of Microsoft al meldingen ziet dat deze exploit actief in jouw tenant is toegepast (bijv. suspicious logins, EDR-detecties).

Het idee is dat je zo snel mogelijk weet of jij risico loopt en welke stappen je moet nemen. Threat Analytics wijst je ook op relevante knowledge base-artikelen en scripts (bijv. PowerShell) om te checken of je gecompromitteerd bent.

2.3 Threat Analytics in actie: outbreakscenario

Voorbeeld: Een nieuwe variant van de Ryuk-ransomware is in opkomst. Je ziet in Threat Analytics:

- “Ryuk 2025 variant detected. Gains initial access via phishing macro, escalates privileges met Mimikatz-achtige technieken, en verspreidt lateraal via SMB.”

- Je krijgt de melding: “14 endpoints hebben macros ingeschakeld in Word, en 3 endpoints missen de laatste ASR-regel.”

- Recommended actions: Schakel macro security op streng niveau, enable de ASR “Block credential stealing from LSASS” en update MDE EDR-sensors.

- Je ziet direct de relevantie: “Oh, onze finance-afdeling gebruikt macro’s. We gaan die streng instellen en whitelisten indien nodig.”

- Eventueel neem je contact op met je SOC en Security Champions binnen finance om alert te zijn op phishing-mails.

Zo staat Threat Analytics centraal in het actieve verdediging-proces: je krijgt niet alleen passief te horen dat er incidenten zijn, maar je ziet proactief hoe je moet reageren op nieuwe dreigingen.

3. Voorbeelden van manual response (isolatie, bestand verwijderen, proces killen)

3.1 Waarom manual response?

We spreken vaak over automatisering en AI in MDE. Inderdaad, er is bijvoorbeeld Automated Investigation & Response (AIR) dat automatisch verdachte bestanden in quarantaine kan zetten, endpoints kan scannen, enzovoort. Maar er blijven situaties waarin je als securityprofessional handmatige acties wilt kunnen uitvoeren:

- Puntgevallen: Niet alle detecties zijn 100% black-and-white. Soms wil je zelf beoordelen of iets legitiem is.

- Serieuze incidenten: Bij een confirmede aanval kies je er misschien voor direct een endpoint te isoleren van het bedrijfsnetwerk.

- Forensische onderzoeken: Je wilt eerst wat data veiligstellen, logs downloaden of minidumps maken, voordat je iets verwijdert.

- Pre-emptief: Als je een PowerShell-script ziet waarvan je vermoedt dat het malafide is, kun je het proces killen en later pas de details onderzoeken.

Manual response is dus je “noodrem” of “scalpel” waarmee je precies die actie uitvoert die je op dat moment nodig acht.

3.2 Endpoint isoleren

Isolatie zorgt dat het endpoint geen communicatie meer heeft met het netwerk (behalve met MDE en RDP/Intune als je dat configureert). Dat is handig als je vermoedt dat een hacker remote sessies heeft op de machine of dat er intensieve datadiefstal plaatsvindt.

- Selecteer in Defender-portaal de device.

- Klik op ‘Isolate device’. Je kunt kiezen tussen full-isolation of partial-isolation (alleen bepaalde poorten).

- Het endpoint wordt direct geblokkeerd op netwerklaag. De gebruiker kan niet verder, de aanvaller kan niet exfiltreren.

- Je kunt forensische acties uitvoeren: event logs downloaden, memory dump, etc.

- Later kun je via ‘Release isolation’ de machine weer normaliseren, na het incidentonderzoek.

3.3 Bestand verwijderen / quarantine

Soms zie je in EDR dat er een bestand aanwezig is, bijvoorbeeld “ransom.exe” in de user’s downloadmap. MDE kan automatisch beslissen om dit in quarantaine te zetten (als het met hoge zekerheid kwaadaardig is). Of je doet het handmatig als EDR hier niet 100% zeker van is.

- Ga in de Defender-portaal naar “Alerts” of “Incidents,” vind de file-naam.

- Klik op “Action” -> “Quarantine file” of “Delete file.”

- De gebruiker kan het bestand niet meer openen of verspreiden.

Zorg dat je zeker weet dat het bestand niet legitiem is, want anders kun je werkprocessen onbedoeld verstoren. In “Manual Response” scenario’s pak je vaak eerst wat hashes, check je VirusTotal, of download je het bestand voor offline analyse.

3.4 Proces killen

Proces killen is nuttig als je real-time ziet dat bijvoorbeeld “powershell.exe” met een obfuscated script draait, of “cmd.exe” rare netcommando’s uitvoert. Je:

- Opent in de portaal het device-livestream (als je dat hebt geactiveerd).

- Ziet het lopende proces, eventueel path en command-line parameters.

- Drukt op “Kill process.”

- Defender agent onderbreekt meteen de thread, en de potentieel malafide activiteit stopt.

Daarna kun je beslissen of je extra escalatie nodig hebt: isoleer device, search for leftover scripts, etc.

3.5 Forensische context

Manual response-actsies kun je inzetten in tandem met advanced hunting. Zo kun je KQL-queries doen in Defender for Endpoint om te zien hoe vaak dit malafide bestand is aangeroepen, of op welke andere endpoints dit proces liep. Zo vind je misschien dat 10 andere PCs ook dezelfde payload hebben. Dan kun je breder ingrijpen.

4. Koppeling met Microsoft Sentinel en Automation

4.1 Automatisering met Logic Apps

Veel organisaties die MDE gebruiken, koppelen het aan Microsoft Sentinel. Zo kun je:

- Automatisch isoleren van endpoints bij bepaalde indicatoren (bijv. hoge severity alerts + presence of known malicious IOC).

- Incident lifecycle management: als MDE-detecties in Sentinel komen, kun je daar playbooks (Logic Apps) op loslaten.

- Ticketing: Open tickets in ServiceNow of Jira wanneer MDE een critical alert geeft, en laat het team beslissen over manual response.

4.2 Integration scenario

- MDE detecteert en markeert “ransom.exe” als high severity.

- Er ontstaat een incident in Microsoft 365 Defender.

- Dit incident wordt gesynchroniseerd met Sentinel via de “Microsoft 365 Defender connector.”

- Sentinel ziet de rules: “If MDE incident severity = High AND file name contains ‘ransom’ THEN run ‘IsolateDevicePlaybook’.”

- De Logic App rolt uit: isolate device, notify SOC in Teams, create ServiceNow ticket.

- Je of je collega’s kunnen later manual response-acties uitvoeren als extra step (bv. kill process, delete file), direct vanuit Sentinel of de Defender-portaal.

Deze automatisering spaart kostbare minuten tijdens een aanval. Tegelijk is er altijd een menselijke hand nodig voor fine-tuning en om te beslissen of je het incident definitief sluit.

5. Best practices en richtlijnen

5.1 Prioriteren van kwetsbaarheden

Niet alles kan meteen gepatcht worden, zeker niet in grote omgevingen. Kijk naar:

- Active exploit: Wordt deze kwetsbaarheid al door criminelen misbruikt?

- Ease of exploitation: Is er een kant-en-klare exploit-tool op GitHub, of vereist het veel kennis?

- Kritikaliteit van het systeem: Domain controllers en productieservers eerst.

- Compensating controls: Heb je ASR-regels die dit probleem (deels) mitigeren?

Maak een rolling plan waar je de meest kritieke issues binnen X dagen aanpakt. Communiceer duidelijk met stakeholders (app owners) om downtime te voorkomen.

5.2 Blijf Threat Analytics volgen

Regelmatig inloggen in Threat Analytics is slim. Of stel alert-notificaties in als er nieuwe high-impact dreigingen gedetecteerd worden. Zo ben je niet afhankelijk van externe nieuwsbronnen om te weten dat er een aanvalscampagne gaande is. Je krijgt meteen de Microsoft-bril: “Hoe erg is dit voor míjn tenant?”

5.3 Wees terughoudend met exclusions

Manual response-acties zijn krachtig, maar ook uitsluitingen (exclusions) kunnen deel uitmaken van je tuning. Let wel: elke uitsluiting maakt je endpoint weer iets kwetsbaarder. Voeg ze alleen toe na grondige validatie. Een te brede exclusion (bijv. “excl. de hele C:\Scripts\ folder”) kan een open deur zijn voor aanvallers.

5.4 Train je team in hunting en manual response

MDE is maar zo goed als de mensen erachter. Zorg dat je SOC-analisten en IT-beheerders weten hoe ze:

- KQL-queries in Advanced Hunting moeten schrijven

- Een endpoint moeten isoleren zonder paniek te veroorzaken

- False positives kunnen herkennen en correct uitsluiten

- Met de business kunnen overleggen wanneer patching urgent is

5.5 Documenteer je incidentresponseproces

Manual response is typically een “panic button.” Zorg daarom voor:

- Procedure: Wie mag een endpoint isoleren? Hoe communiceer je dit aan de eindgebruiker?

- Forensisch stappenplan: Wat doe je eerst? Kopieer logs, memory dump, quarantain het bestand, etc.

- Herstel: Na isolatie en onderzoek: hoe breng je de machine terug in productie, of beslis je tot herinstallatie?

6. Conclusie

Microsoft Defender for Endpoint blijft zich ontwikkelen als een end-to-end oplossing voor endpointbeveiliging, waarin Vulnerability Management, Threat Analytics en Manual Response onmisbare pilaren vormen. In 2025 is de mate waarin jij je endpoints snel en adequaat kunt patchen, analyseren en indien nodig isoleren de sleutel tot het overleven van serieuze aanvallen als ransomware en supply chain exploits.

Door Vulnerability Management (MDVM) te benutten, krijg je continu zicht op softwarekwetsbaarheden en kun je prioriteit geven aan wat écht patchwaard is. Dit stelt je in staat om de dagelijkse patch-tsunami te beheersen op basis van reële risico’s, in plaats van elk mogelijk bugje op te lossen. Threat Analytics fungeert als je realtime radar: je ziet welke campagnes nu spelen, of je getroffen bent, en welke mitigaties je kunt nemen. Hiermee kun je adequaat reageren op zero-days en securitymeldingen die binnenkomen via Microsoft’s wereldwijde telemetrie.

En soms moet je, ondanks AI en automation, zelf de regie pakken via Manual Response Actions: het endpoint isoleren, een verdacht proces killen, of een kwaadaardig bestand verwijderen. Het is precies deze combinatie van geautomatiseerde intelligentie en menselijke oordeelsvorming die maakt dat je snel en trefzeker kunt optreden. Let er wel op dat manual response ingrijpend is: isoleren of killen zonder vooronderzoek kan legitieme processen raken. Balans tussen security en continuity is dus cruciaal.

Waar te beginnen?

- Onboard alle endpoints in Defender for Endpoint.

- Activeer Vulnerability Management en stel beleid in om kritieke patches binnen enkele dagen uit te rollen.

- Gebruik Threat Analytics om op de hoogte te blijven van wereldwijde uitbraken en zero-days.

- Train je IT/SOC-team in manual response-vaardigheden, zorg dat ze weten welke knoppen ze kunnen indrukken (en wanneer).

- Integreer MDE met Microsoft Sentinel om meldingen en automatisering te stroomlijnen.

Op die manier bouw je een daadkrachtige, proactieve endpointbeveiliging die de continu evoluerende dreigingswereld van 2025 de baas blijft.

Bedankt voor het lezen en veel succes met het beveiligen van je endpoints!

– Jordy Herber, ITCowboys.nl